Pytanie 1

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Jakie są główne cechy architektury klient-serwer?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Jakie informacje można uzyskać na temat metod w klasie Point?

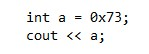

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakie są różnice między dialogiem modalnym a niemodalnym?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Jaką rolę pełni element statyczny w klasie?

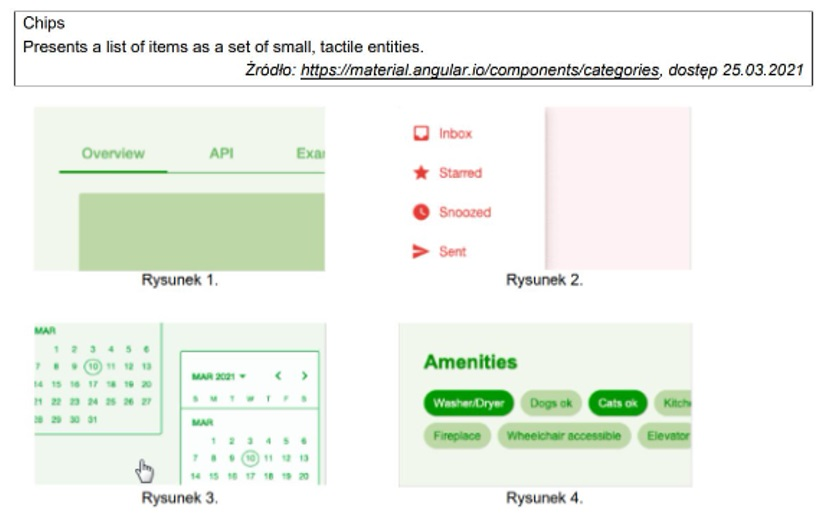

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Jakie działanie wykonuje polecenie "git pull"?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Który z wymienionych parametrów określa prędkość procesora?

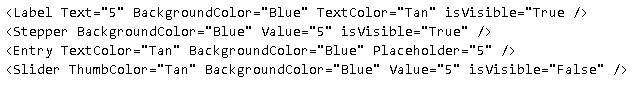

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

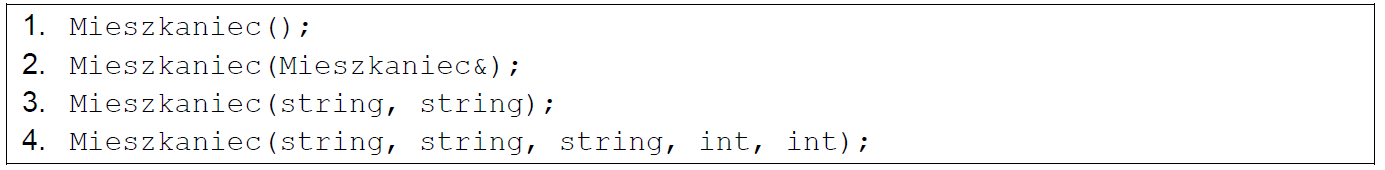

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

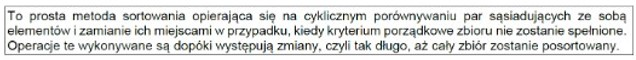

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

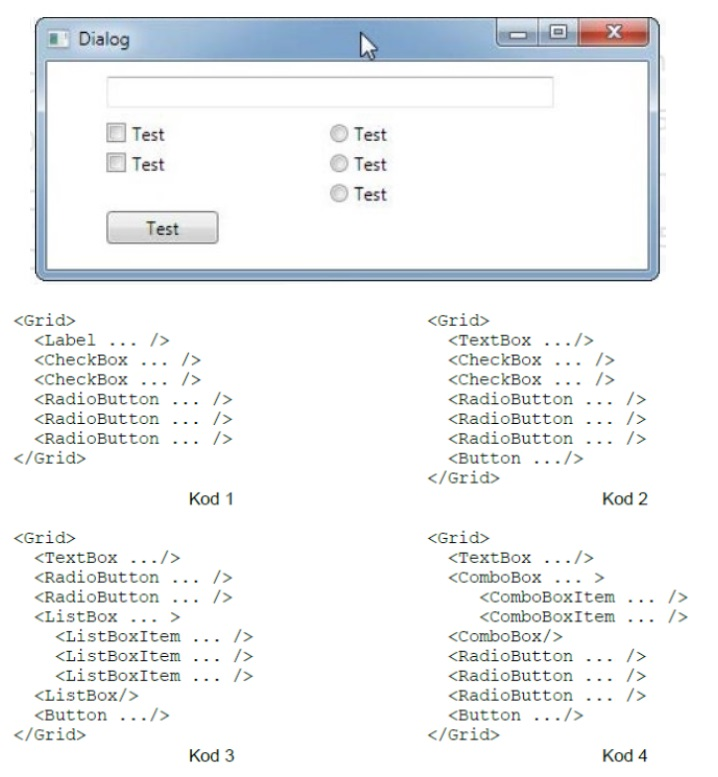

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Które z wymienionych poniżej błędów podczas wykonywania programu można obsłużyć poprzez zastosowanie wyjątków?

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

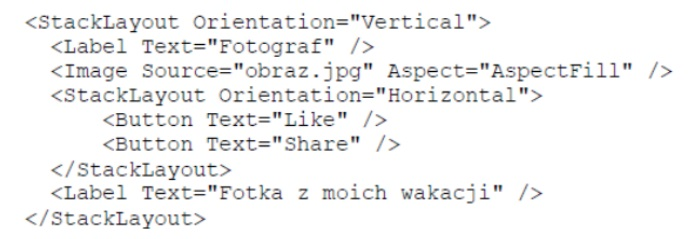

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Jakie operacje na plikach można uznać za podstawowe?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to