Pytanie 1

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

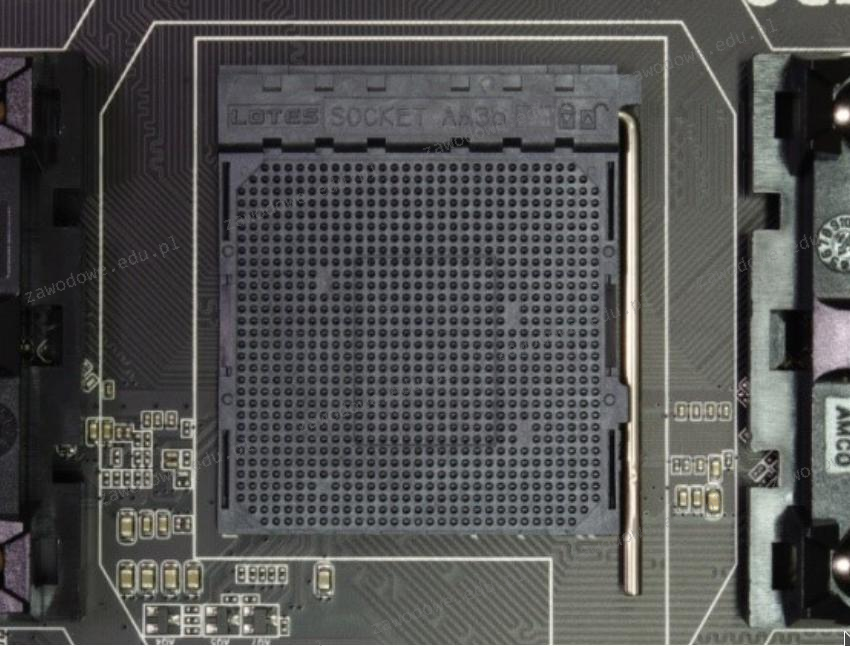

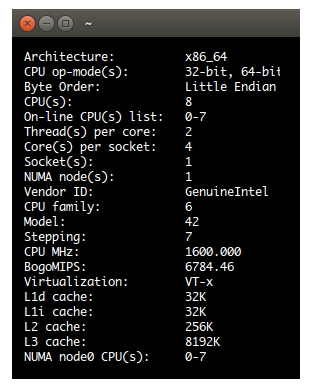

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

W systemie Windows po wykonaniu polecenia systeminfo nie otrzyma się informacji o

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Brak odpowiedzi na to pytanie.

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

Brak odpowiedzi na to pytanie.

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Brak odpowiedzi na to pytanie.

Na ilustracji zobrazowano

Brak odpowiedzi na to pytanie.

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Brak odpowiedzi na to pytanie.

W systemie operacyjnym wystąpił problem z sterownikiem TWAIN, co może wpływać na nieprawidłowe działanie

Brak odpowiedzi na to pytanie.

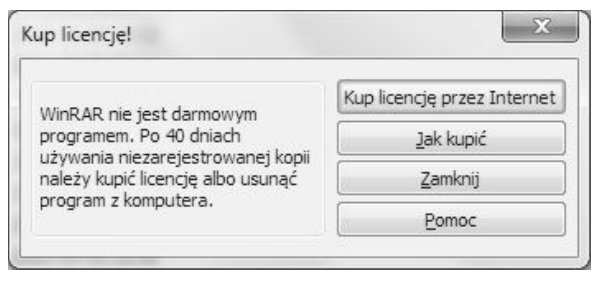

Program WinRAR pokazał okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencją posługiwał się do tej pory użytkownik?

Brak odpowiedzi na to pytanie.

Okablowanie pionowe w systemie strukturalnym łączy się

Brak odpowiedzi na to pytanie.

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Brak odpowiedzi na to pytanie.

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Brak odpowiedzi na to pytanie.

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Brak odpowiedzi na to pytanie.

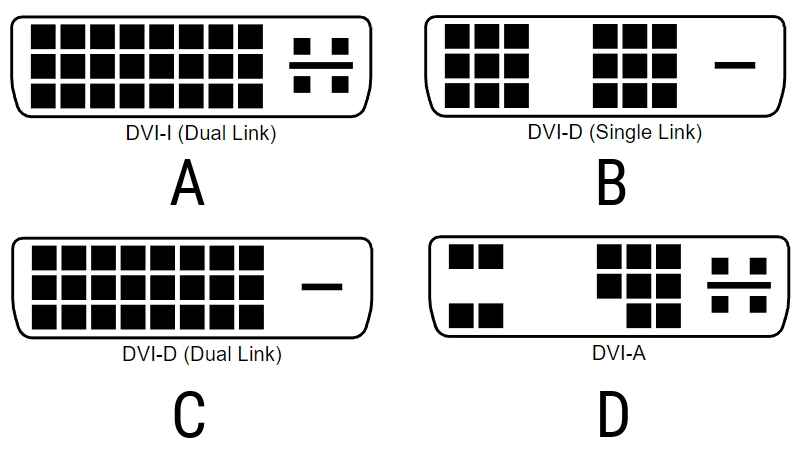

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Brak odpowiedzi na to pytanie.

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Brak odpowiedzi na to pytanie.

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Brak odpowiedzi na to pytanie.

Aby zapobiec uszkodzeniu sprzętu podczas modernizacji laptopa, która obejmuje wymianę modułów pamięci RAM, należy

Brak odpowiedzi na to pytanie.

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Brak odpowiedzi na to pytanie.

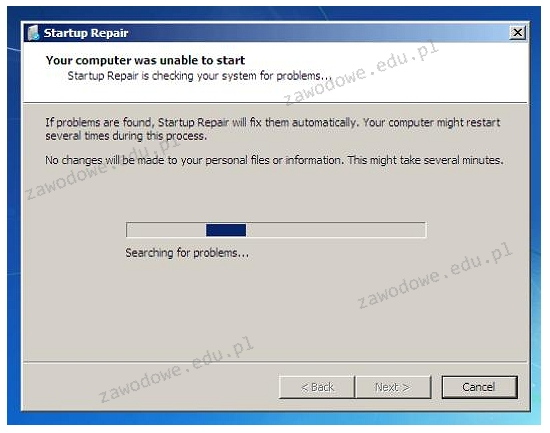

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

Brak odpowiedzi na to pytanie.

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Brak odpowiedzi na to pytanie.

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Brak odpowiedzi na to pytanie.

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Brak odpowiedzi na to pytanie.

Narzędzie służące do oceny wydajności systemu komputerowego to

Brak odpowiedzi na to pytanie.

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

Brak odpowiedzi na to pytanie.

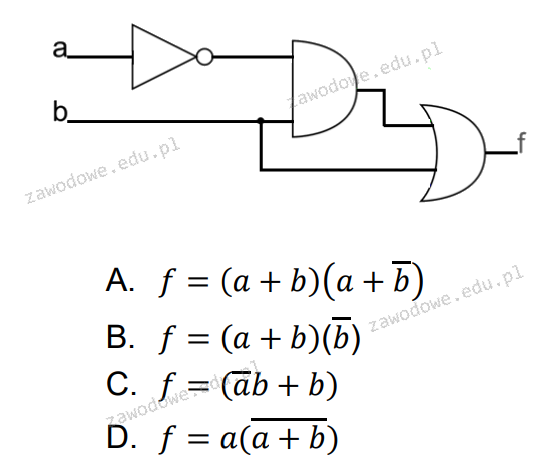

Jaką funkcję wykonuje zaprezentowany układ?

Brak odpowiedzi na to pytanie.

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Brak odpowiedzi na to pytanie.

Optyczna rozdzielczość to jeden z właściwych parametrów

Brak odpowiedzi na to pytanie.

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

Brak odpowiedzi na to pytanie.

Substancją używaną w drukarkach 3D jest

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Brak odpowiedzi na to pytanie.

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

Brak odpowiedzi na to pytanie.

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Brak odpowiedzi na to pytanie.

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Brak odpowiedzi na to pytanie.

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

Brak odpowiedzi na to pytanie.

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

Brak odpowiedzi na to pytanie.

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Brak odpowiedzi na to pytanie.

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

Brak odpowiedzi na to pytanie.

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

Brak odpowiedzi na to pytanie.