Pytanie 1

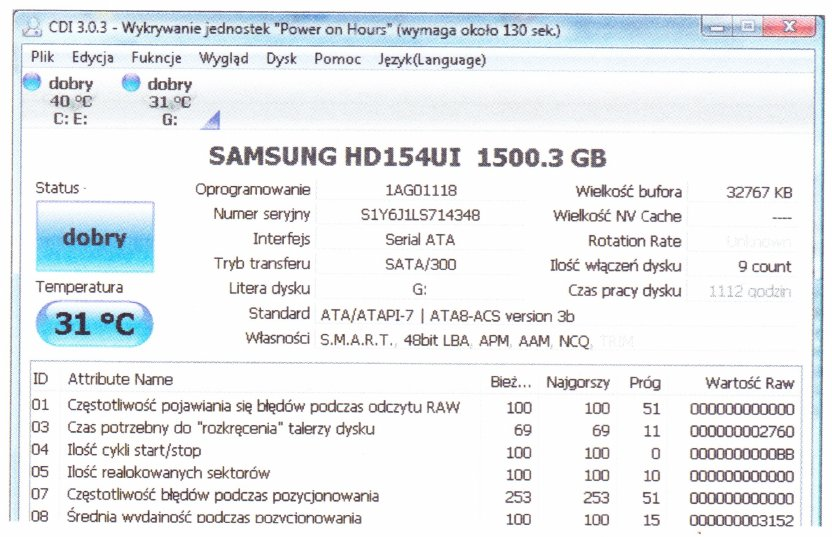

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Jakie urządzenie służy do połączenia 6 komputerów w ramach sieci lokalnej?

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Jakie polecenie w systemie operacyjnym Linux umożliwia sprawdzenie bieżącej konfiguracji interfejsu sieciowego na komputerze?

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

Optyczna rozdzielczość to jeden z atrybutów

Który adres IPv4 odpowiada adresowi IPv6 ::1?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

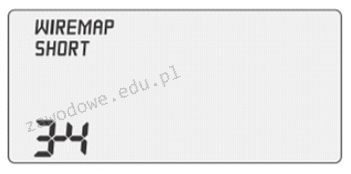

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

RAMDAC konwerter przekształca sygnał

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

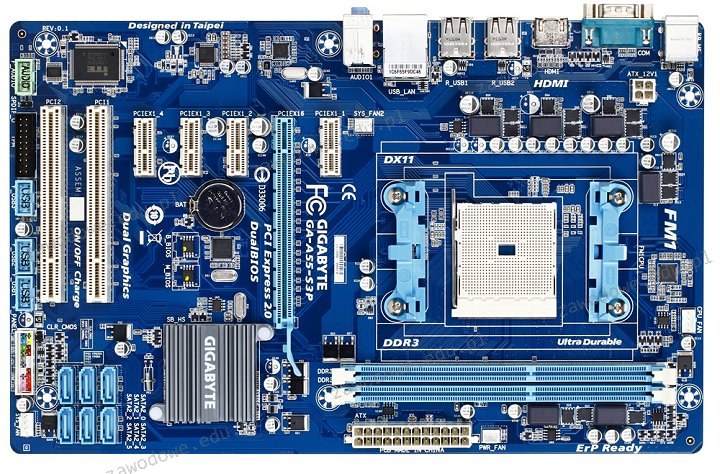

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

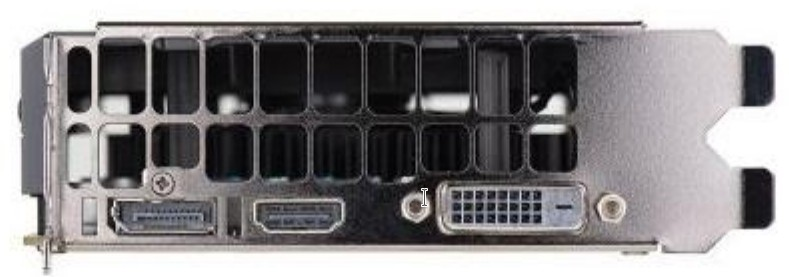

Do jakiego złącza, które pozwala na podłączenie monitora, jest wyposażona karta graficzna pokazana na ilustracji?

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Jaką rolę pełni serwer FTP?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

W systemie Linux komenda ps wyświetli

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

W systemie Linux wykonanie komendy passwd Ala spowoduje

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

Który z protokołów służy do synchronizacji czasu?

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

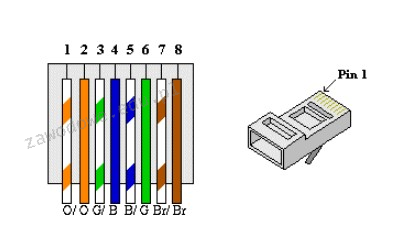

Na ilustracji zaprezentowano system monitorujący