Pytanie 1

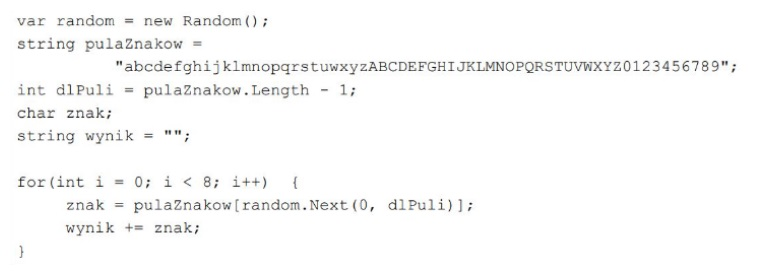

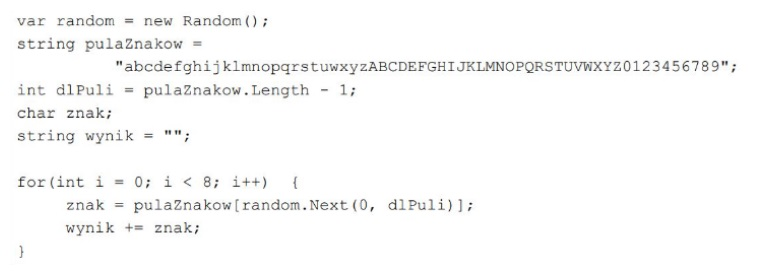

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Jakie oznaczenie posiada norma krajowa w Polsce?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Która z wymienionych reguł należy do netykiety?

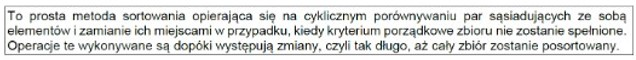

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jaka jest składnia komentarza jednoliniowego w języku Python?

Termin ryzyko zawodowe odnosi się do

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Co to jest choroba związana z wykonywaniem zawodu?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Jakie są cechy testów interfejsu?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

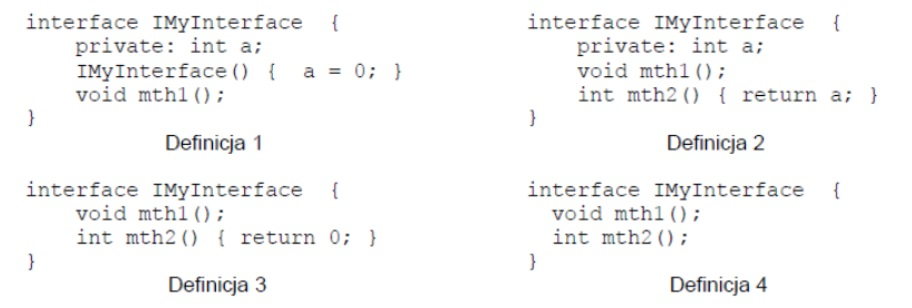

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Co to jest framework?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Do form komunikacji werbalnej zalicza się

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Działania przedstawione w filmie korzystają z narzędzia

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Jakie jest znaczenie klasy abstrakcyjnej?

Która z wymienionych cech dotyczy klasy statycznej?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

W jakim celu wykorzystuje się diagram Gantta?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?