Pytanie 1

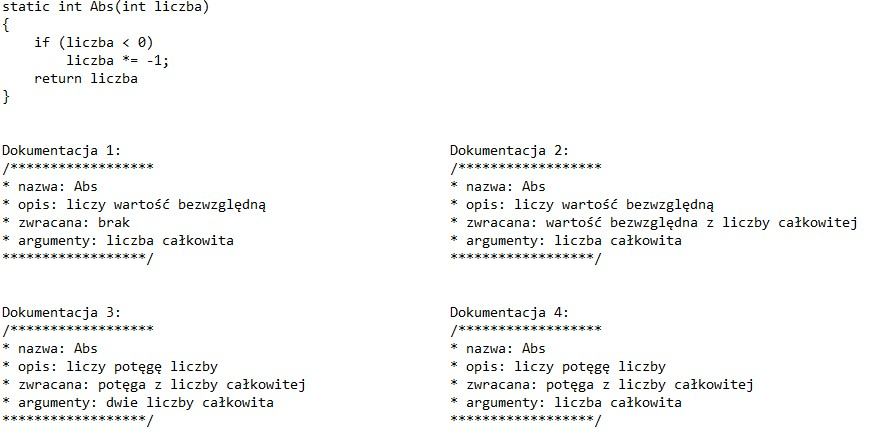

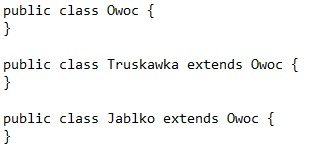

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

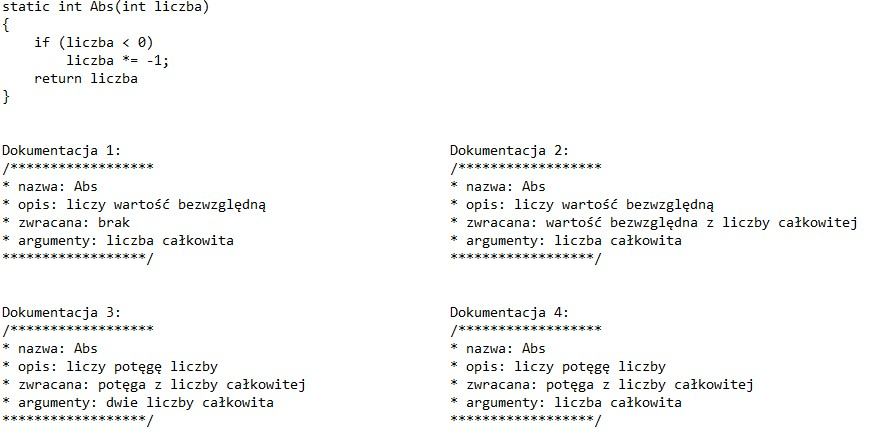

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

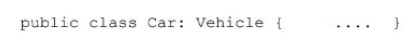

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

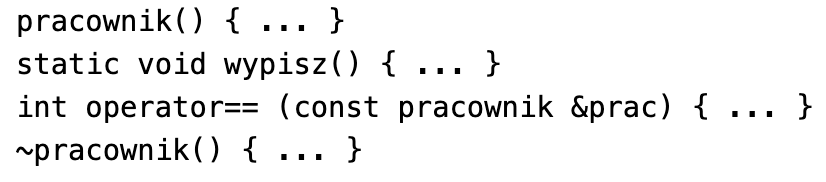

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Podaj przykład incydentu w miejscu pracy?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Którego nagłówka używamy w C++ do obsługi plików?

Która grupa typów zawiera wyłącznie typy złożone?

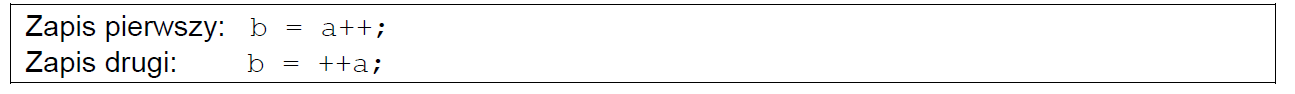

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

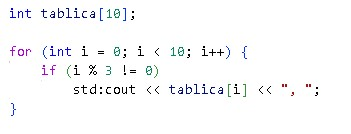

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

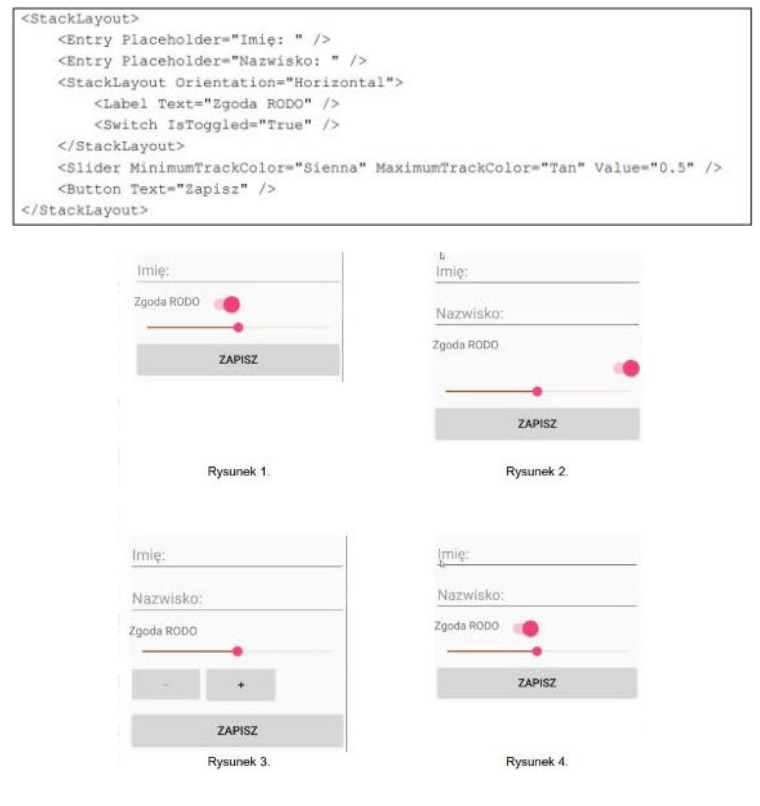

Jak zostanie przedstawiony poniższy kod XAML?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

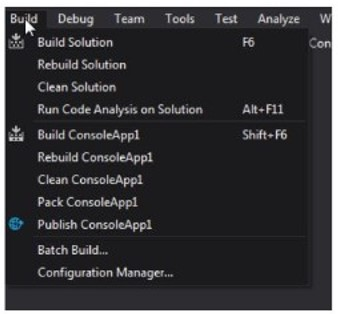

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Programista może wykorzystać framework Angular do realizacji aplikacji

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

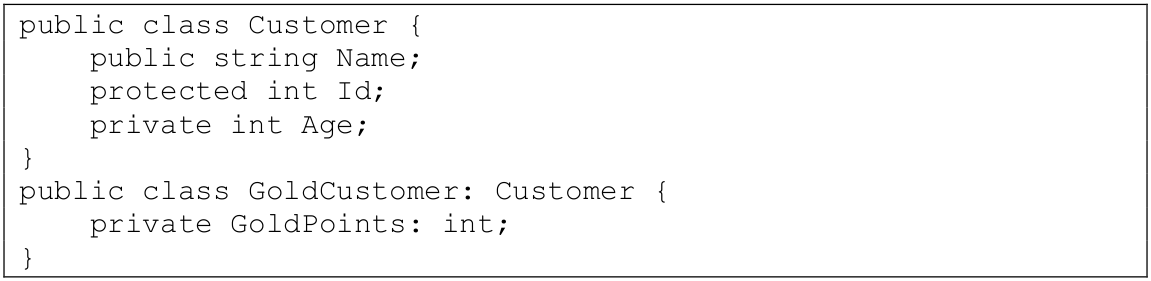

W metodach klasy GoldCustomer dostępne są tylko pola

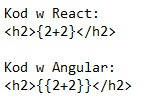

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

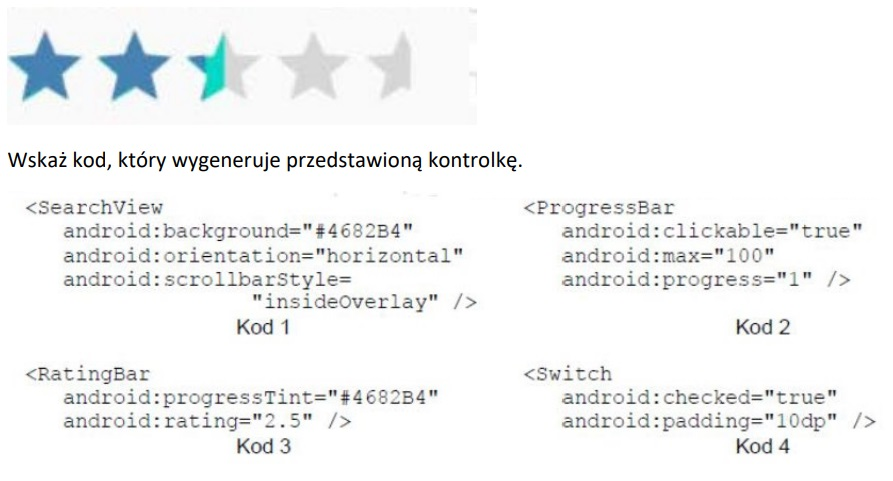

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Który z wymienionych przykładów przedstawia typ rekordowy?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to: