Pytanie 1

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Tester strukturalnego okablowania umożliwia weryfikację

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

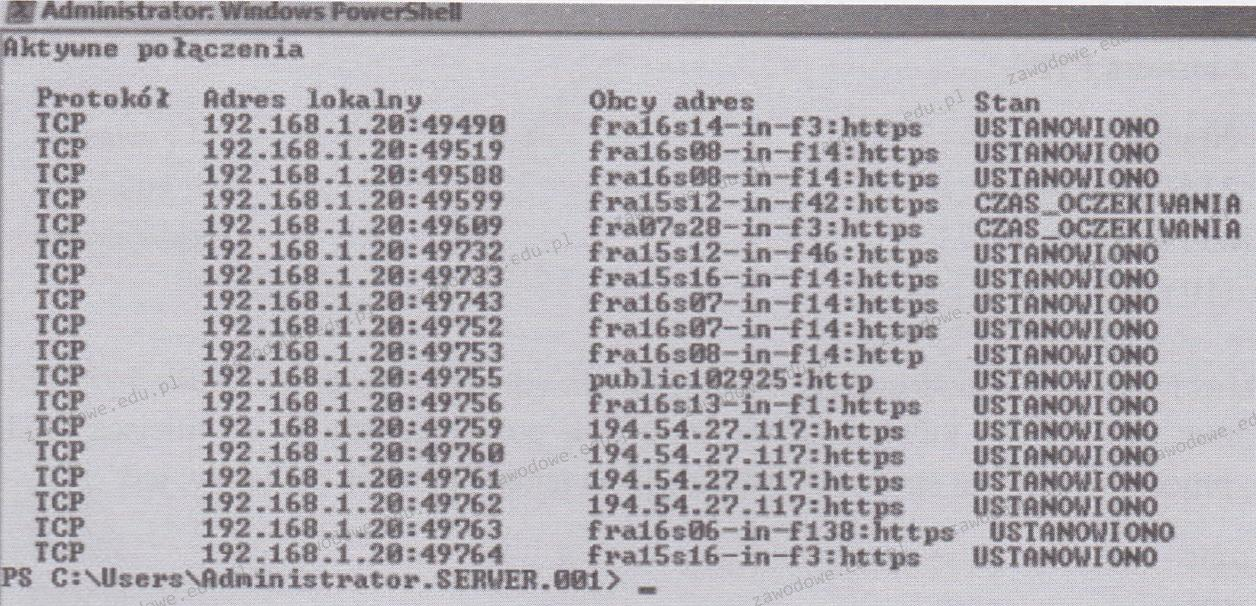

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

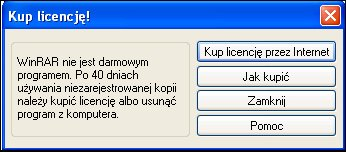

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Licencja Windows OEM nie umożliwia wymiany

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

Jakie zdanie charakteryzuje SSH Secure Shell?

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Farad to jednostka

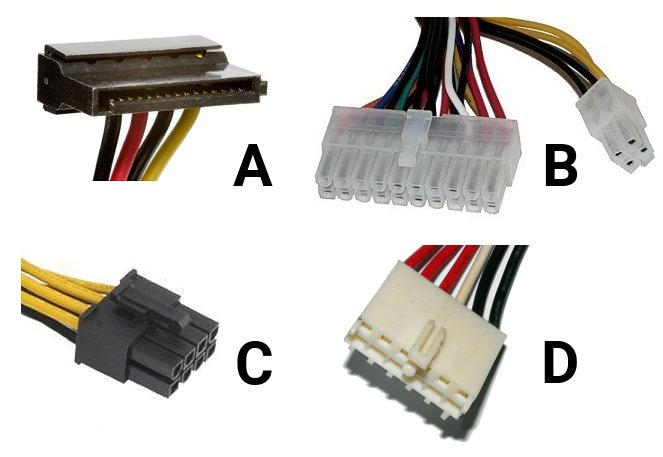

Na ilustracji ukazano złącze zasilające

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

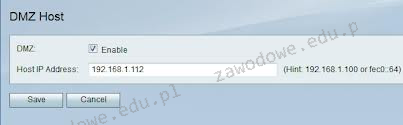

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

W systemie Windows aktualne ustawienia użytkownika komputera przechowywane są w gałęzi rejestru o skrócie

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Który z wymienionych adresów należy do klasy C?

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Jakie jest właściwe IP dla maski 255.255.255.0?

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?