Pytanie 1

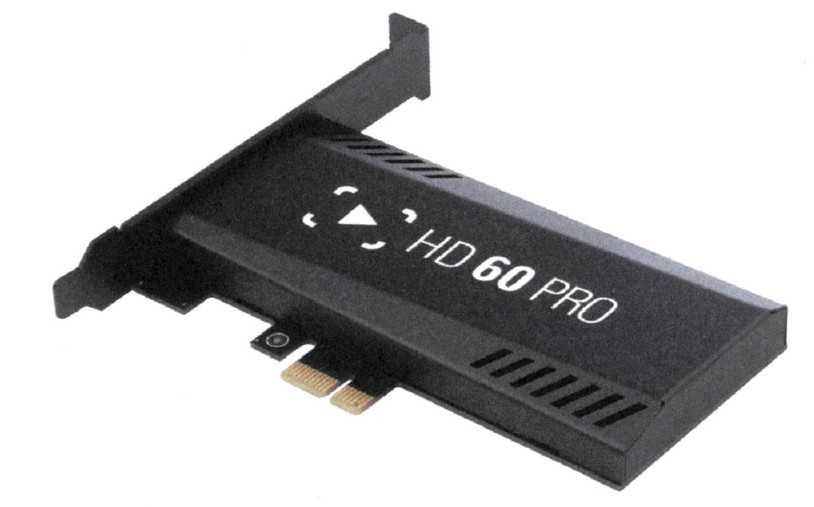

Na ilustracji widoczne jest urządzenie służące do

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji widoczne jest urządzenie służące do

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Na ilustracji przedstawiono złącze

W systemach Microsoft Windows komenda netstat -a pokazuje

Regulacje dotyczące konstrukcji systemu okablowania strukturalnego, parametry kabli oraz procedury testowania obowiązujące w Polsce są opisane w normach

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

W architekturze sieci lokalnych opartej na modelu klient-serwer

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Liczba 10011001100 zaprezentowana w systemie heksadecymalnym ma formę

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

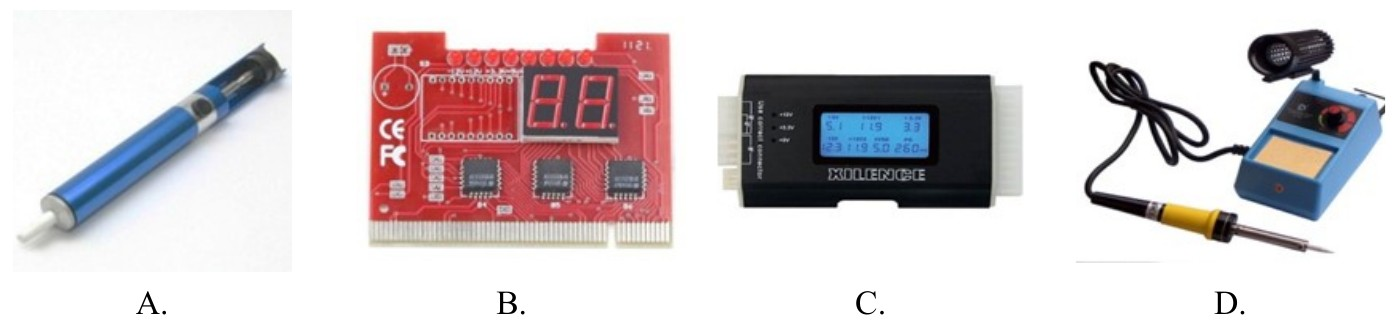

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

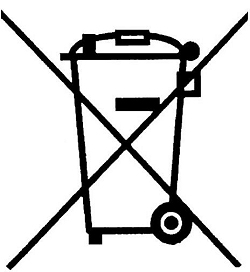

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Do czego służy program CHKDSK?

Jakie jest adres rozgłoszeniowy sieci, w której funkcjonuje host z adresem IP 195.120.252.32 oraz maską podsieci 255.255.255.192?

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Shareware to typ licencji, która polega na

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

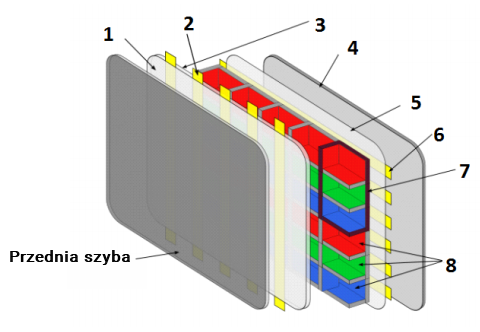

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Protokół stosowany do rozgłaszania w grupie, dzięki któremu hosty informują o swoim członkostwie, to

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

Rodzajem pamięci RAM, charakteryzującym się minimalnym zużyciem energii, jest

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?