Pytanie 1

Literowym symbolem P oznacza się

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Literowym symbolem P oznacza się

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

Brak odpowiedzi na to pytanie.

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Brak odpowiedzi na to pytanie.

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

Brak odpowiedzi na to pytanie.

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Brak odpowiedzi na to pytanie.

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Brak odpowiedzi na to pytanie.

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Brak odpowiedzi na to pytanie.

Które polecenie w systemie Linux służy do zakończenia procesu?

Brak odpowiedzi na to pytanie.

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

Brak odpowiedzi na to pytanie.

Jakie materiały są używane w kolorowej drukarce laserowej?

Brak odpowiedzi na to pytanie.

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

Brak odpowiedzi na to pytanie.

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Brak odpowiedzi na to pytanie.

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Brak odpowiedzi na to pytanie.

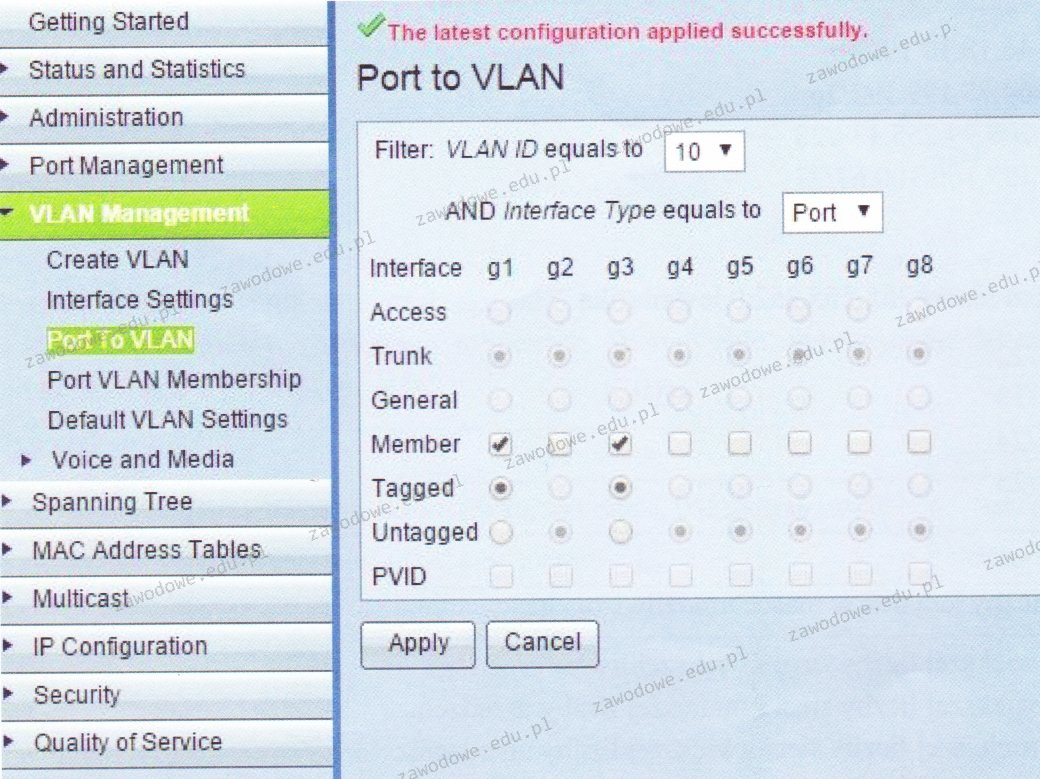

Na ilustracji przedstawiona jest konfiguracja

Brak odpowiedzi na to pytanie.

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

Brak odpowiedzi na to pytanie.

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Brak odpowiedzi na to pytanie.

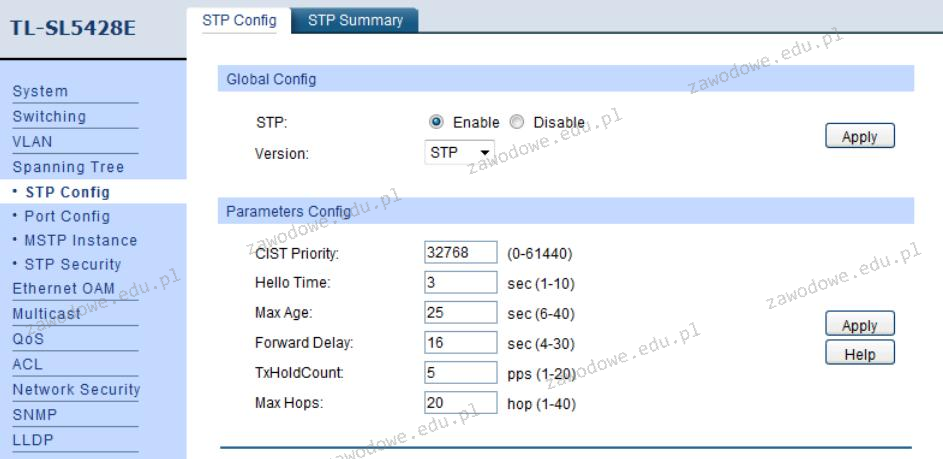

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Brak odpowiedzi na to pytanie.

Przedmiot widoczny na ilustracji to

Brak odpowiedzi na to pytanie.

Rodzajem pamięci RAM, charakteryzującym się minimalnym zużyciem energii, jest

Brak odpowiedzi na to pytanie.

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Brak odpowiedzi na to pytanie.

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

Brak odpowiedzi na to pytanie.

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Brak odpowiedzi na to pytanie.

Jak określana jest transmisja w obie strony w sieci Ethernet?

Brak odpowiedzi na to pytanie.

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Brak odpowiedzi na to pytanie.

Administrator pragnie udostępnić w sieci folder C:instrukcje trzem użytkownikom z grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Brak odpowiedzi na to pytanie.

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Brak odpowiedzi na to pytanie.

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Brak odpowiedzi na to pytanie.

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Brak odpowiedzi na to pytanie.

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Brak odpowiedzi na to pytanie.

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Brak odpowiedzi na to pytanie.

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

Brak odpowiedzi na to pytanie.

Który z interfejsów można uznać za interfejs równoległy?

Brak odpowiedzi na to pytanie.

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

Brak odpowiedzi na to pytanie.

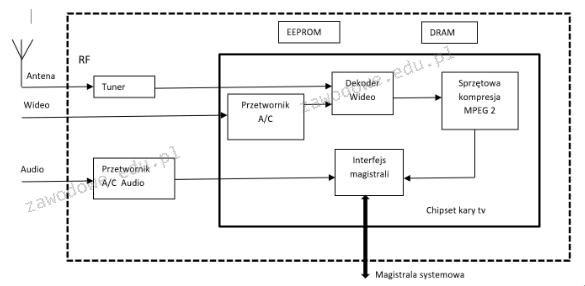

Na ilustracji przedstawiono diagram blokowy karty

Brak odpowiedzi na to pytanie.

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Brak odpowiedzi na to pytanie.

Określ rezultat wykonania zamieszczonego polecenia.

Brak odpowiedzi na to pytanie.

Niskopoziomowe formatowanie dysku IDE HDD polega na

Brak odpowiedzi na to pytanie.