Pytanie 1

Jakiego portu używa protokół FTP (File transfer Protocol)?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego portu używa protokół FTP (File transfer Protocol)?

Jaką liczbę bitów posiada adres logiczny IPv6?

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

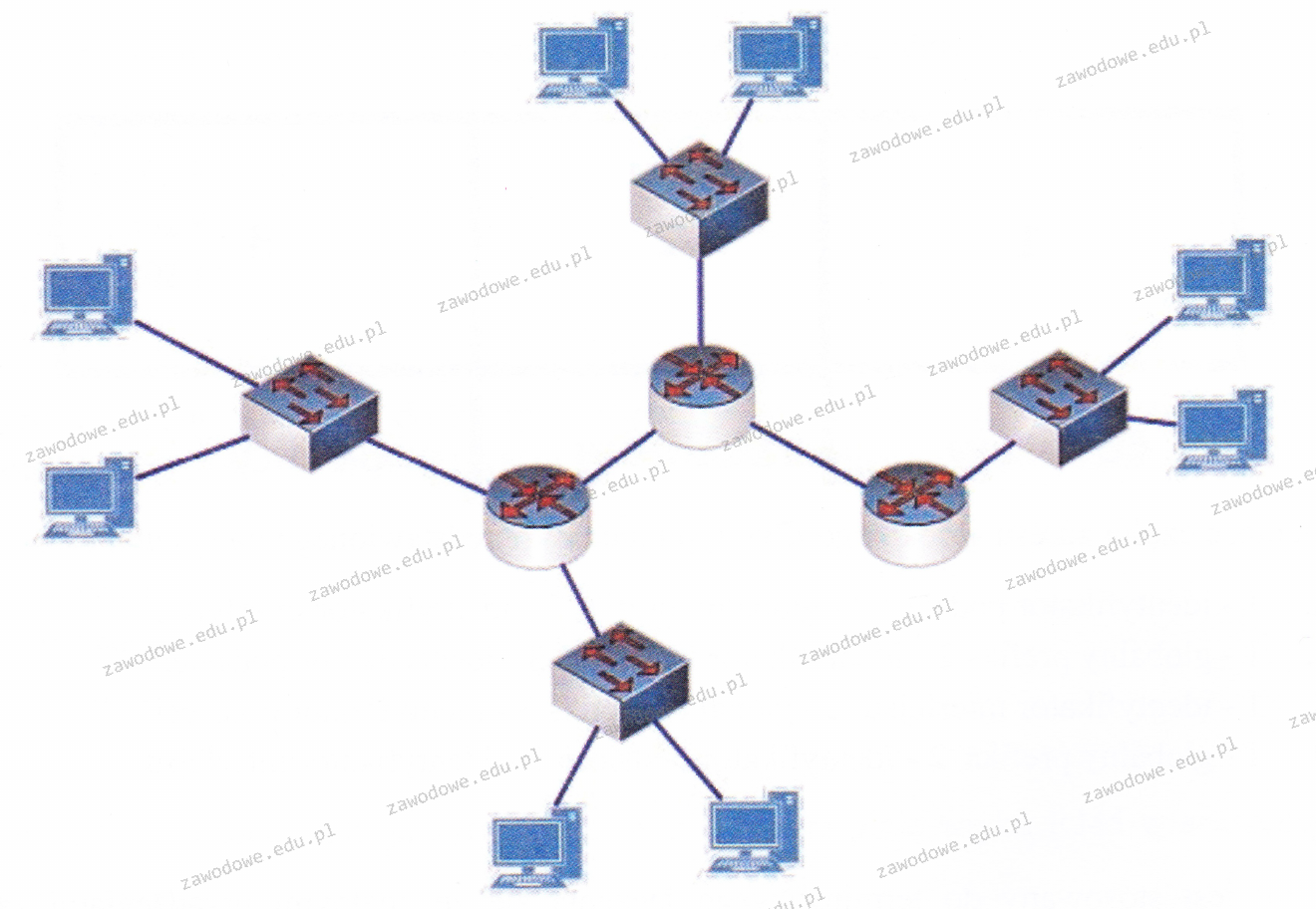

Ile symboli switchy i routerów znajduje się na schemacie?

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

W architekturze sieci lokalnych opartej na modelu klient-serwer

Emisja przez BIOS firmy AMI jednego długiego oraz dwóch krótkich sygnałów dźwiękowych oznacza

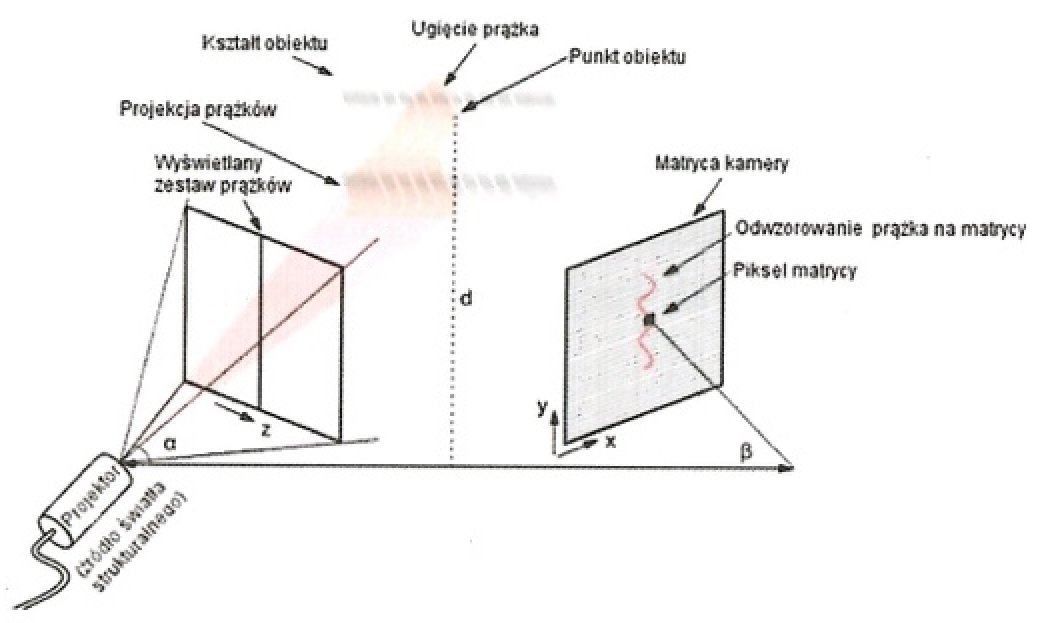

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Regulacje dotyczące konstrukcji systemu okablowania strukturalnego, parametry kabli oraz procedury testowania obowiązujące w Polsce są opisane w normach

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

W jakim systemie operacyjnym występuje mikrojądro?

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

Substancją używaną w drukarkach 3D jest

W systemie Windows 7 aby skopiować folder c:\test wraz z jego podfolderami na dysk zewnętrzny f:\, należy zastosować polecenie

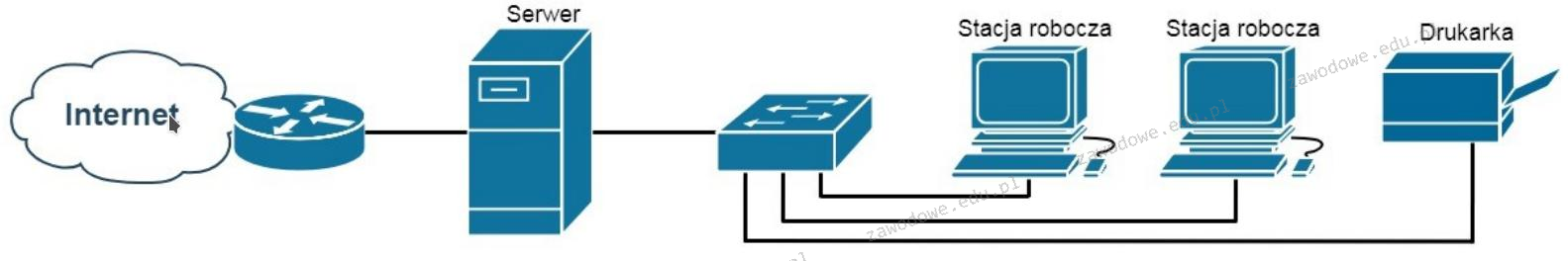

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Tester strukturalnego okablowania umożliwia weryfikację

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

Jak nazywa się standard podstawki procesora bez nóżek?

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

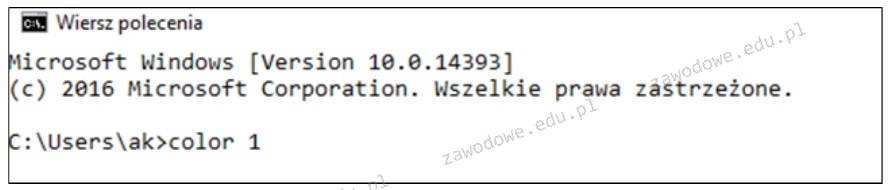

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

Aby zrealizować iloczyn logiczny z uwzględnieniem negacji, jaki funktor powinno się zastosować?

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

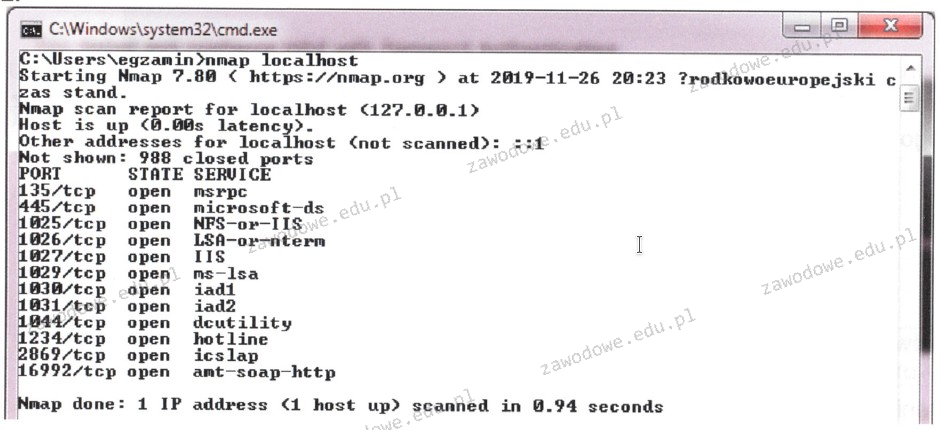

Narzędzie przedstawione do nadzorowania sieci LAN to

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?