Pytanie 1

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Jaki protokół sieciowy używa portu 53?

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

Protokół, który konwertuje nazwy domen na adresy IP, to

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Na zdjęciu przedstawiono

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

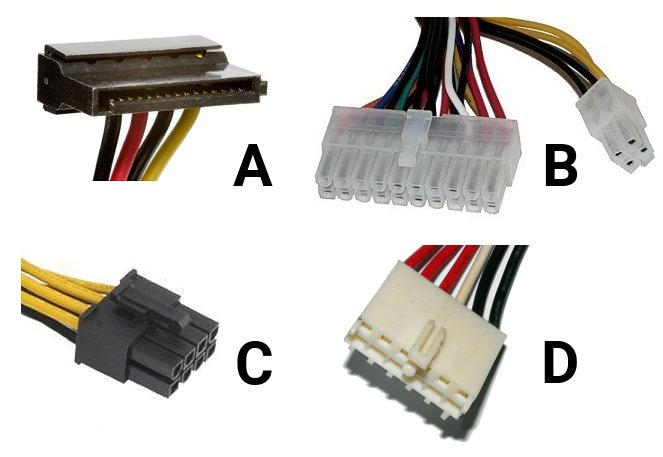

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Urządzeniem wykorzystywanym do formowania kształtów oraz grawerowania m.in. w materiałach drewnianych, szklanych i metalowych jest ploter

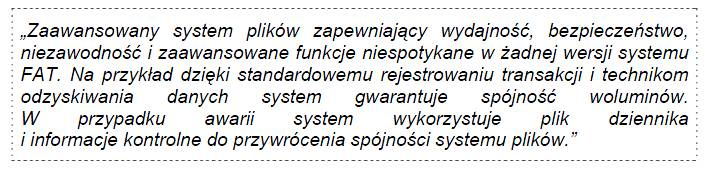

W dokumentacji przedstawiono typ systemu plików

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Awaria drukarki igłowej może być spowodowana uszkodzeniem

Rozmiar plamki na monitorze LCD wynosi

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

Który symbol przedstawia przełącznik?

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Wykonanie polecenia fsck w systemie Linux będzie skutkować

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Jaką funkcję serwera trzeba dodać w systemach z rodziny Windows Server, aby było możliwe utworzenie nowej witryny FTP?

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

Urządzenie warstwy dystrybucji, które realizuje połączenie pomiędzy różnymi sieciami oraz kontroluje przepływ informacji między nimi, nazywane jest

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Jakie narzędzie będzie najbardziej odpowiednie do delikatnego wygięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?