Pytanie 1

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Jakość skanowania można poprawić poprzez zmianę

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

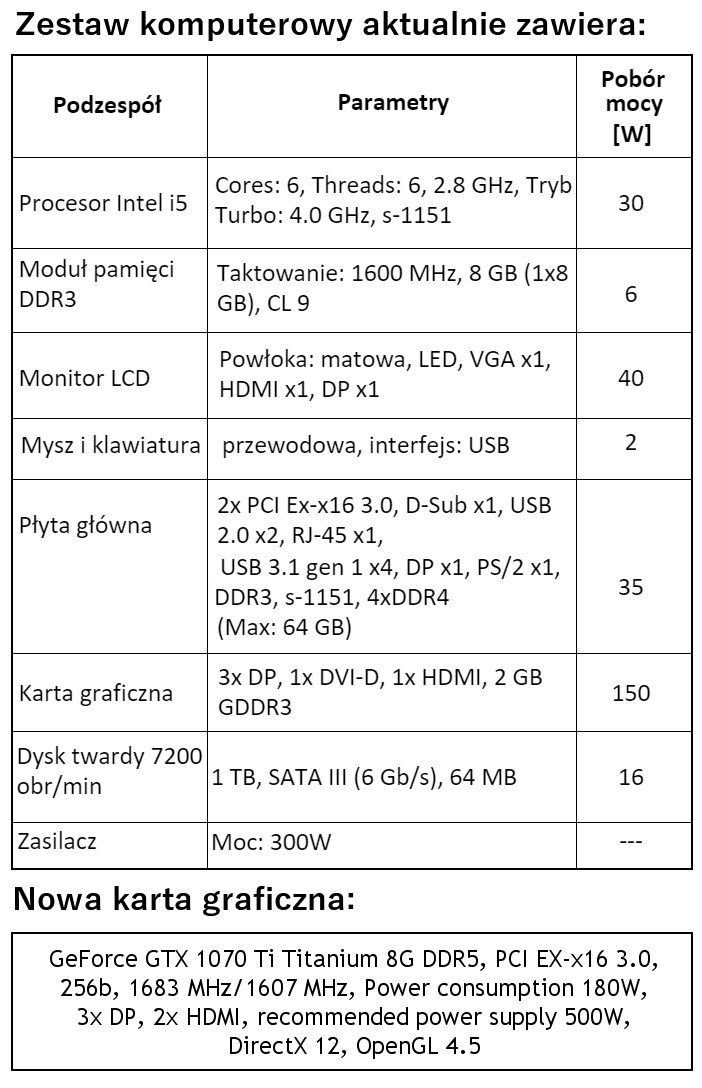

W zestawie komputerowym o parametrach wymienionych w tabeli konieczne jest zastąpienie karty graficznej nową, wskazaną w ramce. W związku z tym modernizacja tego komputera wymaga także wymiany

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Wskaż błędny podział dysku MBR na partycje?

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Który z zapisów adresu IPv4 z maską jest niepoprawny?

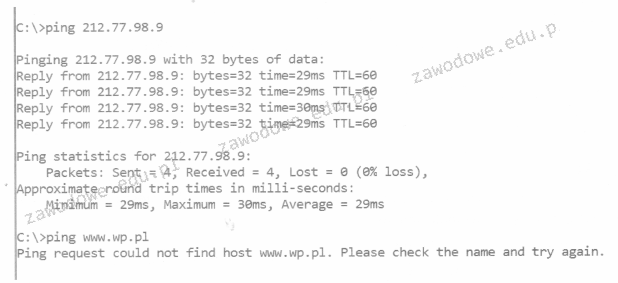

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Przy pomocy testów statycznych okablowania można zidentyfikować

Aby uporządkować dane pliku zapisane na dysku twardym, które znajdują się w nie sąsiadujących klastrach, tak by zajmowały one sąsiadujące ze sobą klastry, należy przeprowadzić

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?