Pytanie 1

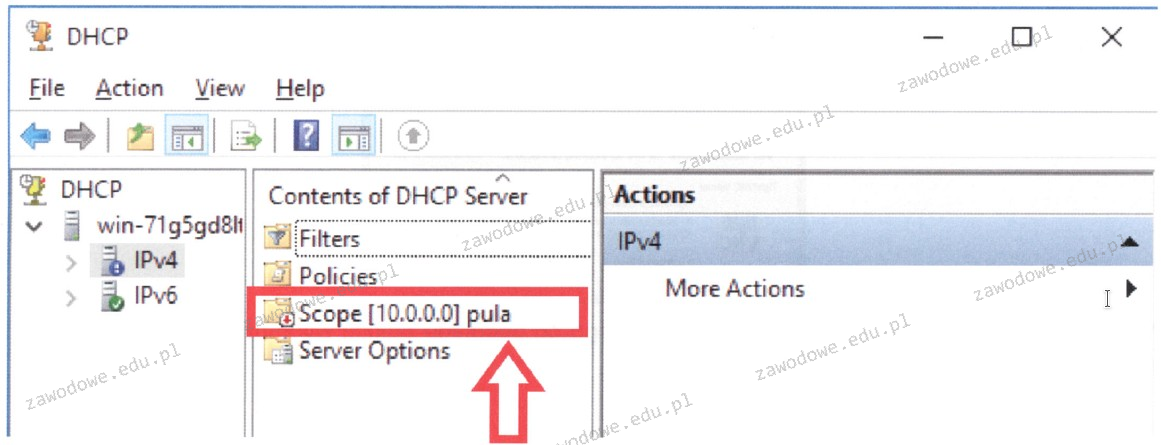

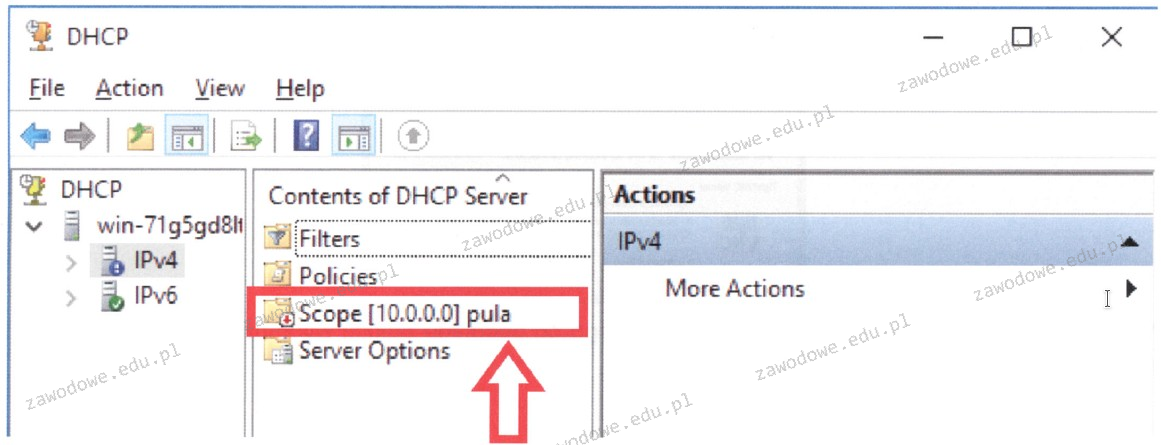

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Co oznacza skrót RAID w kontekście pamięci masowej?

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

Rozmiar plamki na ekranie monitora LCD wynosi

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Prezentowany komunikat pochodzi z wykonania polecenia

Jakie jest kluczowe zadanie protokołu ICMP?

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Podstawowym zadaniem mechanizmu Plug and Play jest

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

W systemie Linux komenda chmod pozwala na

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików na dysku twardym, należy wykonać

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Jak wygląda liczba 257 w systemie dziesiętnym?

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

Jak nazywa się standard podstawki procesora bez nóżek?

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Ile elektronów jest zgromadzonych w matrycy LCD?

Na ilustracji zaprezentowane jest urządzenie, które to

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie