Pytanie 1

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Do weryfikacji funkcjonowania serwera DNS na systemach Windows Server można zastosować narzędzie nslookup. Jeżeli w poleceniu jako argument zostanie podana nazwa komputera, np. nslookup host.domena.com, to system sprawdzi

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Jaki parametr powinien być użyty do wywołania komendy netstat, aby pokazać statystykę interfejsu sieciowego (ilość wysłanych oraz odebranych bajtów i pakietów)?

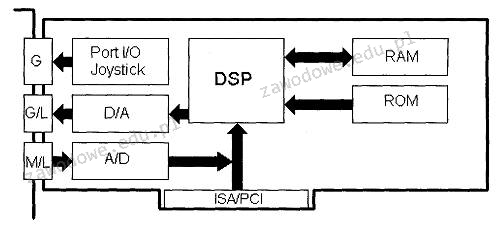

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

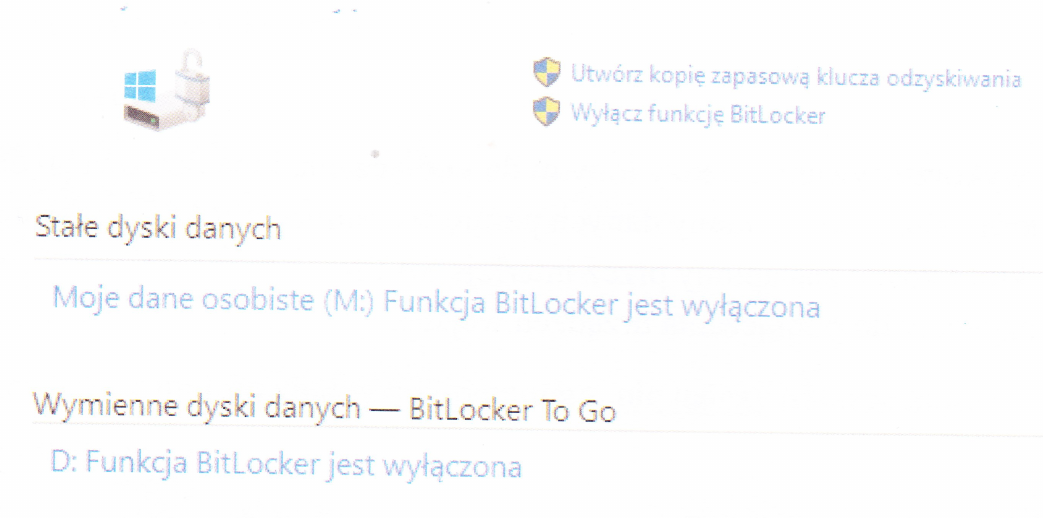

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Które polecenie w systemie Linux służy do zakończenia procesu?

Jakie polecenia należy zrealizować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Jakim protokołem łączności, który gwarantuje pewne dostarczenie informacji, jest protokół

Czym jest licencja OEM?

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Jakie urządzenie jest kluczowe dla połączenia pięciu komputerów w sieci o strukturze gwiazdy?

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Na ilustracji zaprezentowane jest urządzenie, które to

Który z rekordów DNS w systemach Windows Server służy do definiowania aliasu (alternatywnej nazwy) dla rekordu A, powiązanego z kanoniczną nazwą hosta?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

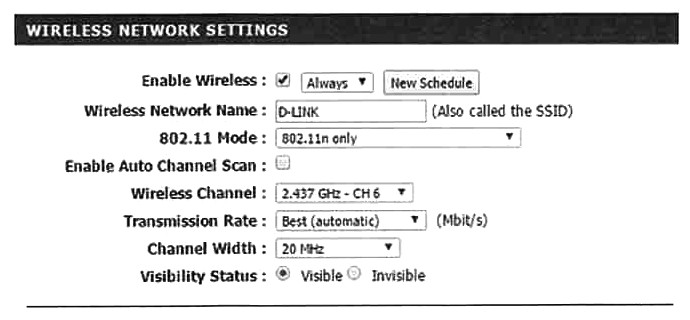

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Jakie narzędzie służy do delikatnego wyginania blachy obudowy komputera oraz przykręcania śruby montażowej w miejscach trudno dostępnych?

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

Który z trybów nie jest oferowany przez narzędzie lupa w systemie Windows?

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Które z kont nie jest wbudowanym kontem w systemie Windows XP?