Pytanie 1

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Aby wyświetlić listę wszystkich zainstalowanych urządzeń w systemie Windows lub zmienić ich właściwości, należy skorzystać z narzędzia

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

Na ilustracji zaprezentowane jest urządzenie do

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Jakie narzędzie jest najbardziej odpowiednie do delikatnego zgięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Jakie czynności nie są realizowane przez system operacyjny?

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Podczas próby zapisania danych na karcie SD wyświetla się komunikat "usuń ochronę przed zapisem lub użyj innego dysku". Zwykle przyczyną tego komunikatu jest

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

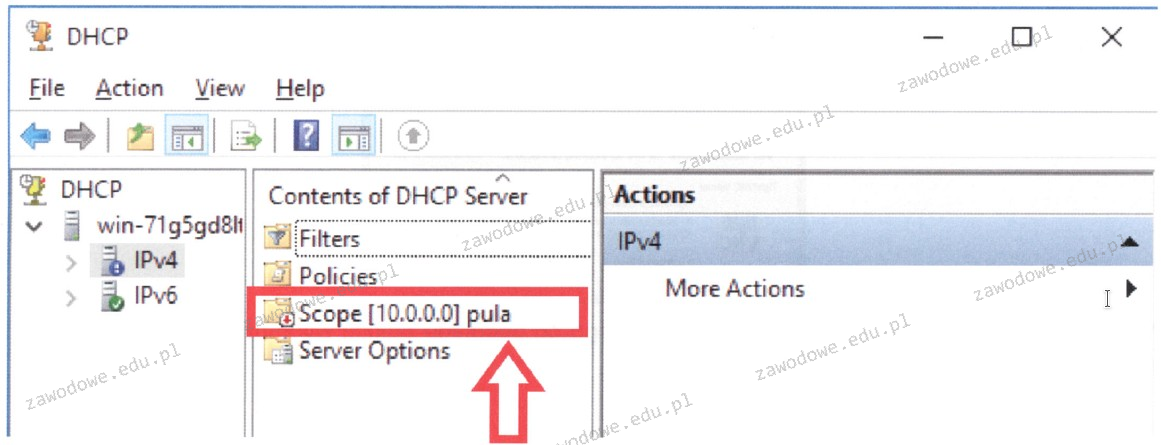

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

Jaką funkcję pełni serwer FTP?

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Norma IEEE 802.11 określa typy sieci

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Co oznacza dziedziczenie uprawnień?

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

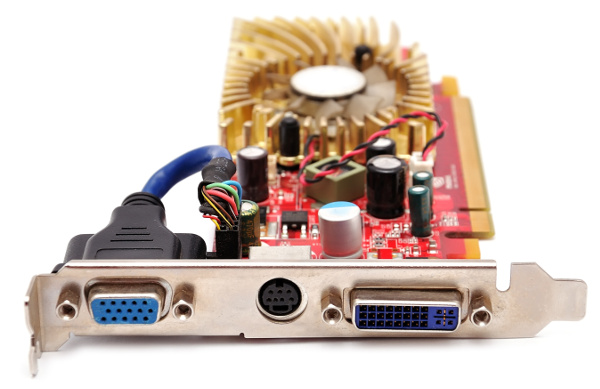

Na przedstawionej fotografii karta graficzna ma widoczne złącza

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

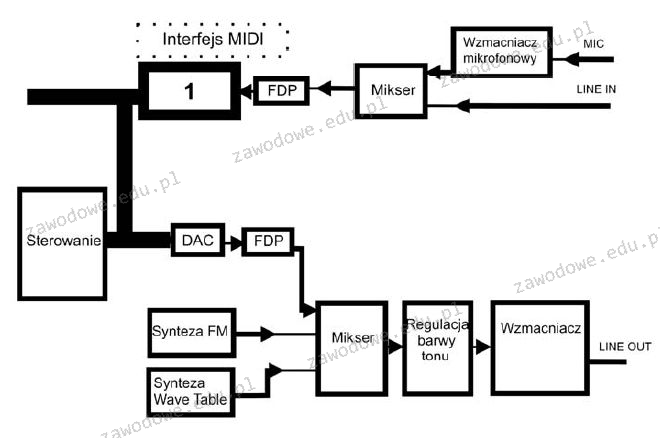

Schemat blokowy karty dźwiękowej jest przedstawiony na rysunku. Jaką rolę odgrywa układ oznaczony numerem 1?

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

Zgodnie z aktualnymi normami BHP, zalecana odległość oczu od ekranu monitora powinna wynosić

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Złącze o rozmiarze ferruli 1,25 to jakie?

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

Jakie narzędzie w systemie Windows pozwala na ocenę wpływu poszczególnych procesów i usług na wydajność procesora oraz na obciążenie pamięci i dysku?

Jakie oznaczenie potwierdza oszczędność energii urządzenia?