Pytanie 1

Literowym symbolem P oznacza się

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Literowym symbolem P oznacza się

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Jaką funkcję pełni serwer FTP?

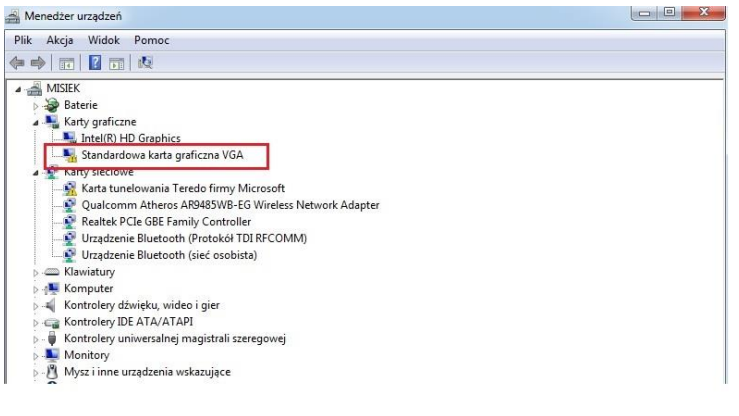

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Mamy do czynienia z siecią o adresie 192.168.100.0/24. Ile podsieci można utworzyć, stosując maskę 255.255.255.224?

Jakie urządzenie sieciowe widnieje na ilustracji?

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

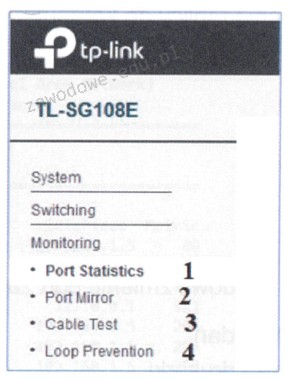

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

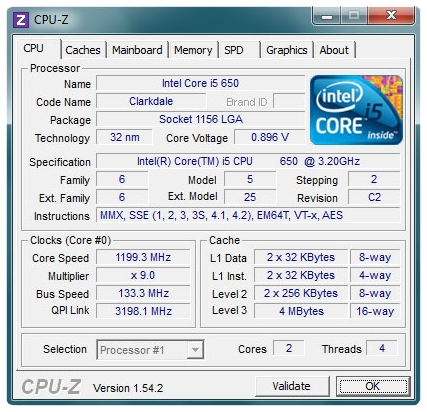

W dokumentacji technicznej procesora producent zamieścił wyniki analizy zrealizowanej przy użyciu programu CPU-Z. Z tych informacji wynika, że procesor dysponuje

Protokół, który pozwala na ściąganie wiadomości e-mail z serwera, to

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

Jakie polecenie w środowisku Linux pozwala na modyfikację uprawnień dostępu do pliku lub katalogu?

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Jakie czynności nie są realizowane przez system operacyjny?

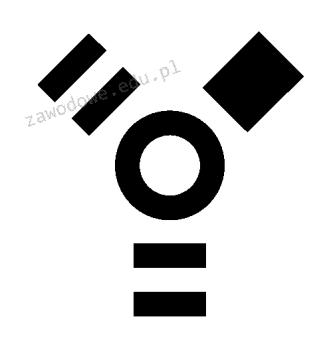

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

Który z podanych adresów IPv4 stanowi adres publiczny?

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Jaka jest równoważna forma 232 bajtów?

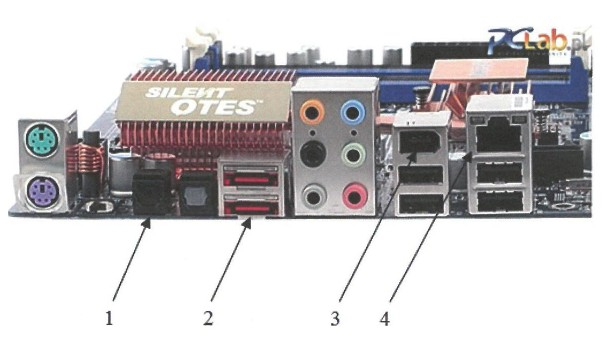

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

Aby skanera działał prawidłowo, należy

Regulacje dotyczące konstrukcji systemu okablowania strukturalnego, parametry kabli oraz procedury testowania obowiązujące w Polsce są opisane w normach

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

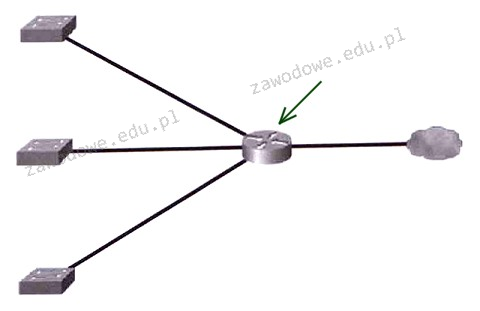

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Na ilustracji widoczny jest

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?