Pytanie 1

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Grupa, w której uprawnienia przypisane członkom mogą dotyczyć tylko tej samej domeny, co nadrzędna grupa lokalna domeny, to grupa

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%. <table class="question-table"><tr class="question-table-header"><th class="question-table-th">LP</th><th class="question-table-th">Zrealizowane czynności serwisowe</th><th class="question-table-th">Ilość roboczogodzin</th></tr><tr class="question-table-row"><td class="question-table-td">1.</td><td class="question-table-td">Diagnozowanie usterki</td><td class="question-table-td">0,2</td></tr><tr class="question-table-row"><td class="question-table-td">2.</td><td class="question-table-td">Wymiana zasilacza</td><td class="question-table-td">0,5</td></tr><tr class="question-table-row"><td class="question-table-td">3.</td><td class="question-table-td">Przygotowanie drukarki do eksploatacji</td><td class="question-table-td">0,6</td></tr><tr class="question-table-row"><td class="question-table-td">4.</td><td class="question-table-td">Konserwacja urządzenia drukującego</td><td class="question-table-td">1,0</td></tr><tr class="question-table-row"><td class="question-table-td">5.</td><td class="question-table-td">Sprawdzanie po zakończeniu naprawy</td><td class="question-table-td">0,2</td></tr></table>

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

Program wirusowy, którego zasadniczym zamiarem jest samoistne rozprzestrzenianie się w sieci komputerowej, to:

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Transmisja danych typu półduplex to transmisja

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Polecenie grep w systemie Linux pozwala na

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

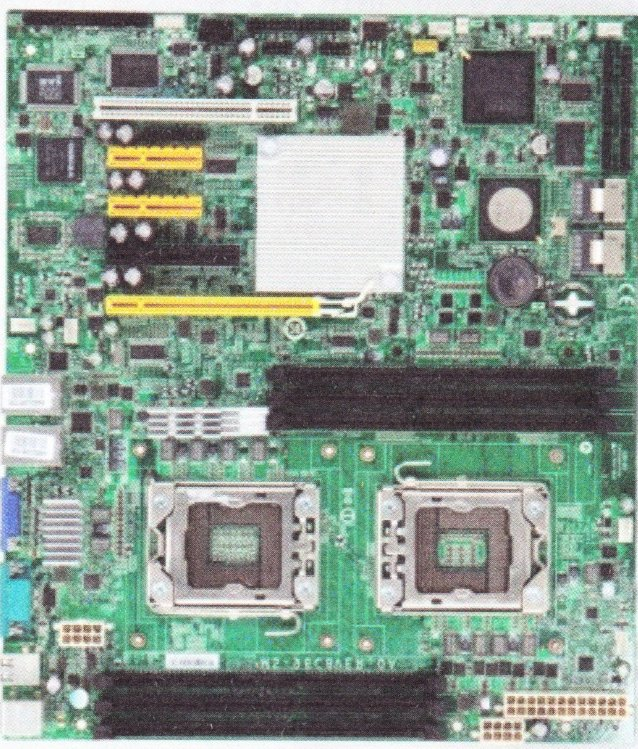

W komputerze użyto płyty głównej widocznej na obrazku. Aby podnieść wydajność obliczeniową maszyny, zaleca się

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

Jakie jest najbardziej typowe dla topologii gwiazdy?

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

Który z poniższych adresów należy do klasy B?

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

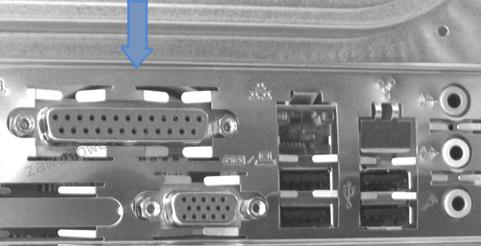

Na ilustracji, strzałka wskazuje na złącze interfejsu

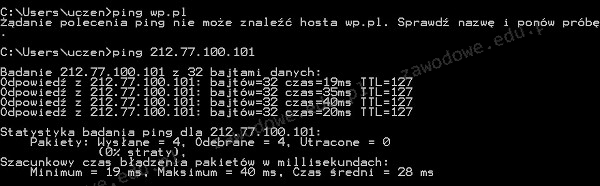

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

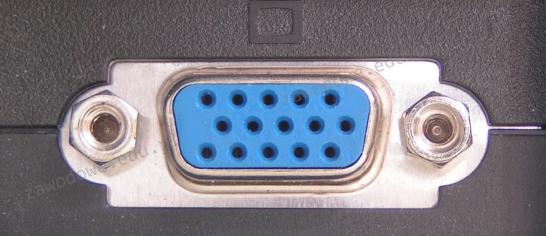

Złącze widoczne na ilustracji służy do podłączenia

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?