Pytanie 1

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

Skrót określający translację adresów w sieciach to

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Jakie urządzenie wskazujące działa na podstawie zmian pojemności elektrycznej?

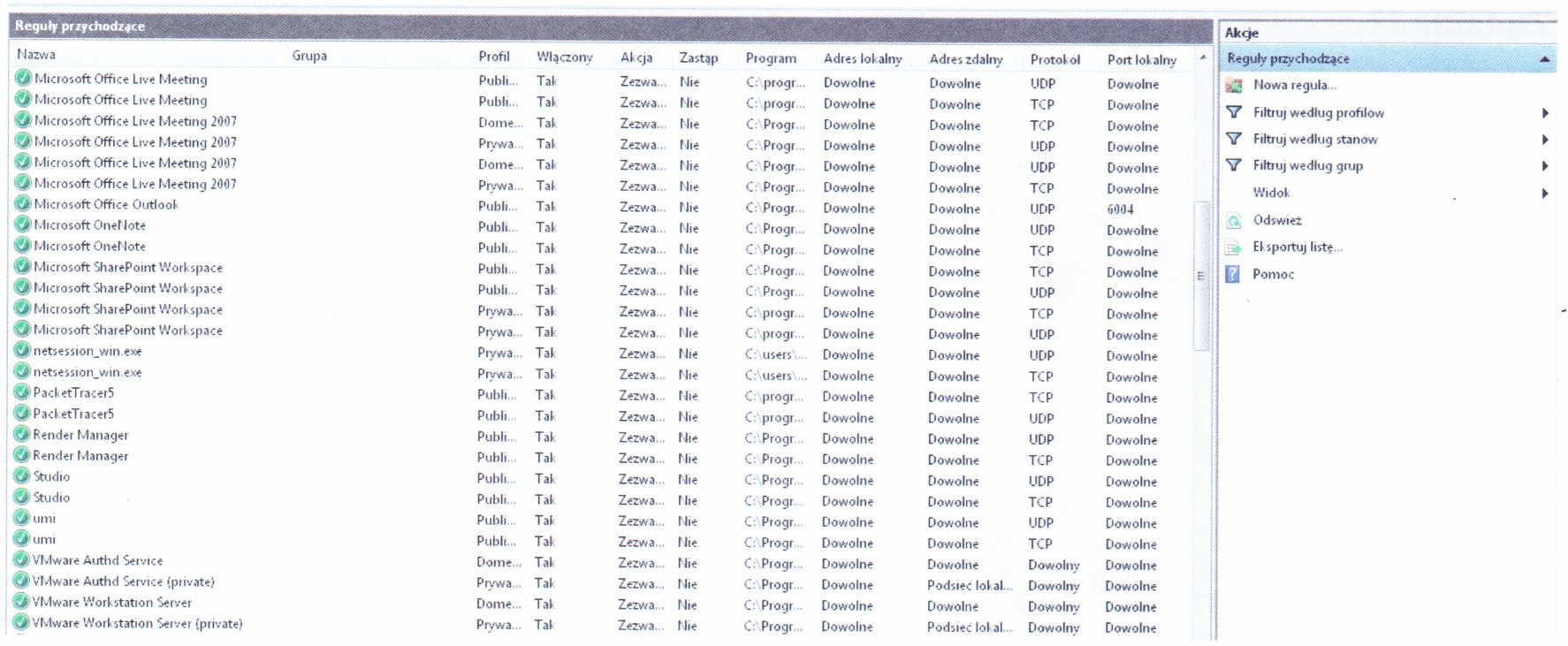

Pokazany zrzut ekranu dotyczy programu

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

Na rysunku znajduje się graficzny symbol

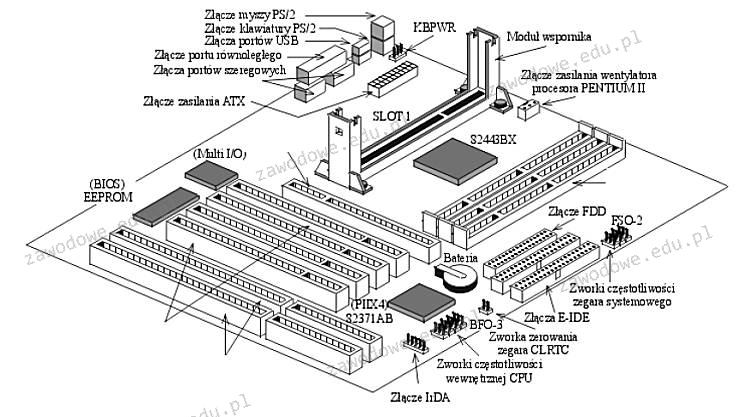

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

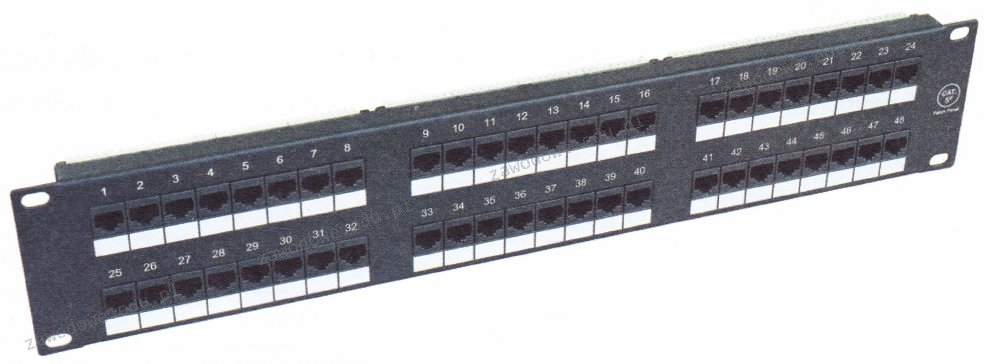

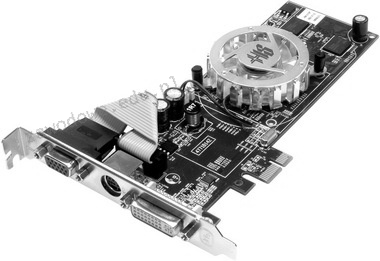

Na ilustracji widoczny jest

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Na ilustracji przedstawiono fragment karty graficznej ze złączem

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Jakie zastosowanie ma przedstawione narzędzie?

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

W systemie Windows pamięć wirtualna ma na celu

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

W systemie Linux komenda chown pozwala na

Jakie czynności nie są realizowane przez system operacyjny?

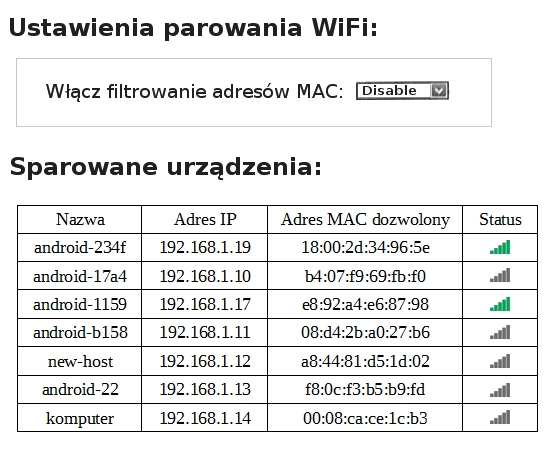

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

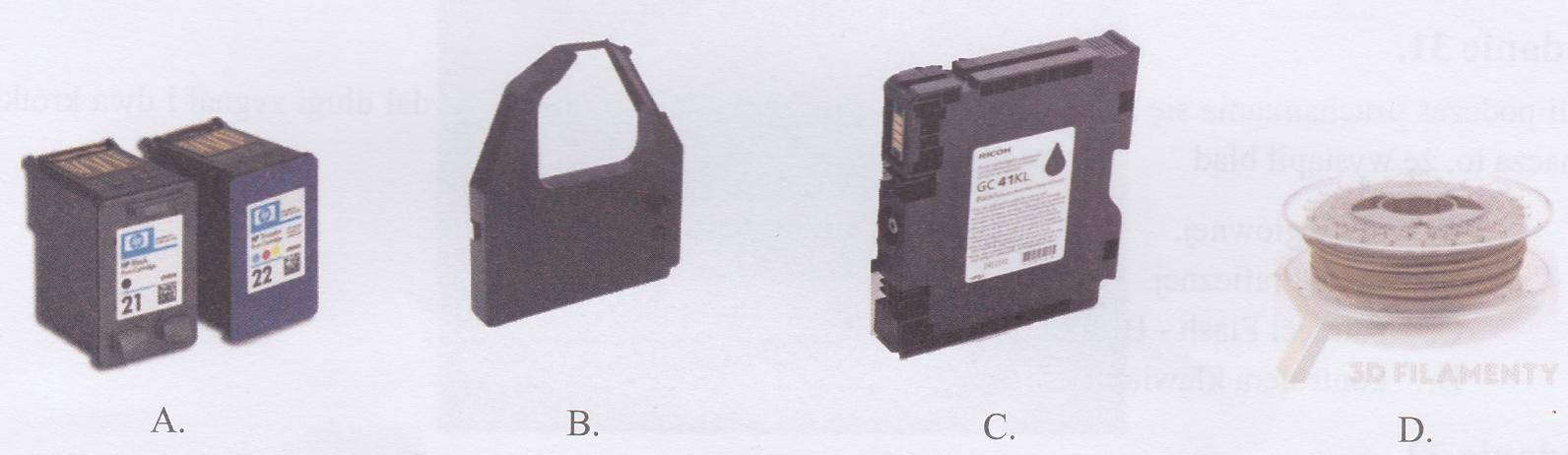

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny wyłącznie za archiwizację danych przechowywanych na serwerowym dysku?

Które polecenie w systemie Linux służy do zakończenia procesu?

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Jakie stwierdzenie dotyczące konta użytkownika Active Directory w systemie Windows jest właściwe?

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?