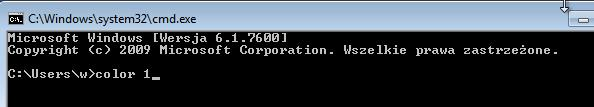

Pytanie 1

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Odpowiedź z 212.77.100.101: bajtów=32 czas=25ms TTL=249

Odpowiedź z 212.77.100.101: bajtów=32 czas=25ms TTL=249

Odpowiedź z 212.77.100.101: bajtów=32 czas=25ms TTL=249

Odpowiedź z 212.77.100.101: bajtów=32 czas=27ms TTL=249

Brak odpowiedzi na to pytanie.

Odpowiedź ping jest poprawna ponieważ polecenie to służy do diagnozowania stanu połączenia z innym urządzeniem w sieci komputerowej. Wykorzystuje ono protokół ICMP do wysyłania pakietów echo request do docelowego hosta a następnie oczekuje na odpowiedź echo reply. W wyniku działania polecenia ping użytkownik otrzymuje informacje o czasie odpowiedzi i liczbie utraconych pakietów co jest kluczowe w diagnozowaniu problemów z wydajnością sieci oraz ustalaniu dostępności urządzeń. Na przykład w systemach Windows typowym wynikiem działania polecenia ping jest wyświetlenie adresu IP docelowego hosta liczby bajtów w pakiecie oraz czasu odpowiedzi w milisekundach. Polecenie to jest standardem w większości systemów operacyjnych co czyni je uniwersalnym narzędziem dla administratorów sieci. Znajomość tego narzędzia jest niezbędna do efektywnego zarządzania infrastrukturą sieciową umożliwiając szybką detekcję i lokalizację problemów z łącznością. W praktyce ping jest często pierwszym krokiem w diagnostyce sieciowej pomagając administratorom potwierdzić czy problem z siecią leży po ich stronie czy po stronie zewnętrznych dostawców usług sieciowych.