Pytanie 1

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Które urządzenie poprawi zasięg sieci bezprzewodowej?

Jakie narzędzie w systemie Windows pozwala na ocenę wpływu poszczególnych procesów i usług na wydajność procesora oraz na obciążenie pamięci i dysku?

Przedmiot widoczny na ilustracji to

Menedżer urządzeń w systemie Windows umożliwia identyfikację

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

W systemie Linux narzędzie iptables wykorzystuje się do

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

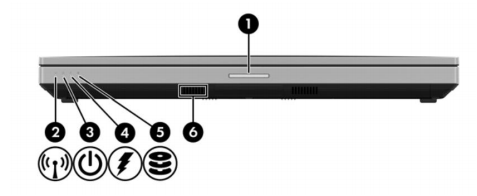

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Dwie stacje robocze w tej samej sieci nie są w stanie się skomunikować. Która z poniższych okoliczności może być przyczyną opisanego problemu?

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

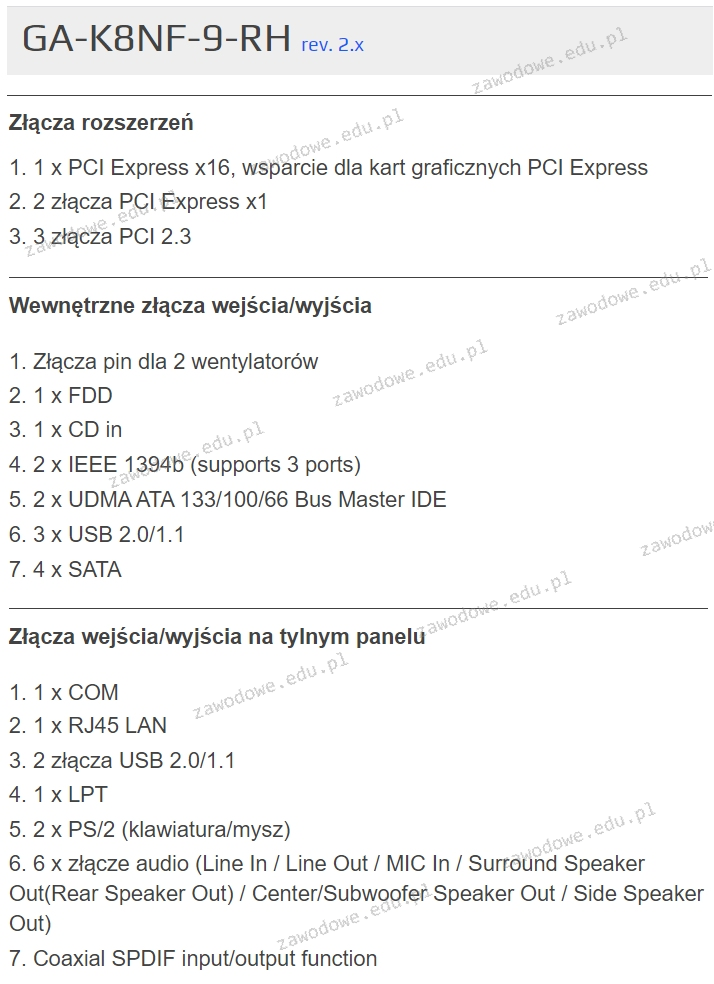

Na ilustracji ukazano fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z informacji wynika, że maksymalna liczba kart rozszerzeń, które można zainstalować (pomijając złącza USB), wynosi

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Tester strukturalnego okablowania umożliwia weryfikację

Jaką kwotę łącznie pochłonie robocizna związana z montażem 20 modułów RJ45 z krawędziowym złączem narzędziowym na przewodach 4-parowych, jeśli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu pojedynczego modułu to 0,10 r-g?

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

ile bajtów odpowiada jednemu terabajtowi?

SuperPi to aplikacja używana do oceniania

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

Czym jest licencja OEM?

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Jakiego rodzaju interfejsem jest UDMA?

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

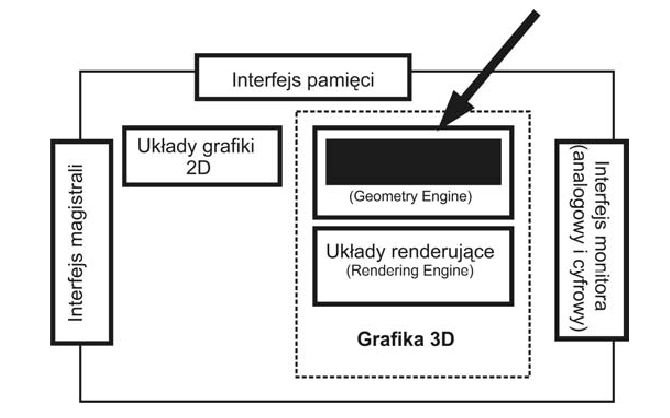

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?