Pytanie 1

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Wskaż algorytm sortowania, który nie jest stabilny?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jaką funkcję pełnią okna dialogowe niemodalne?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

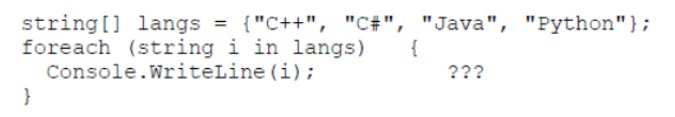

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

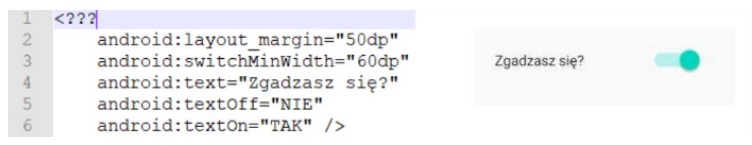

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaką właściwość ma sieć synchroniczna?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

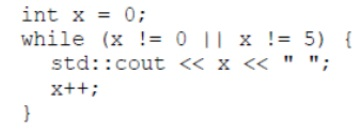

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

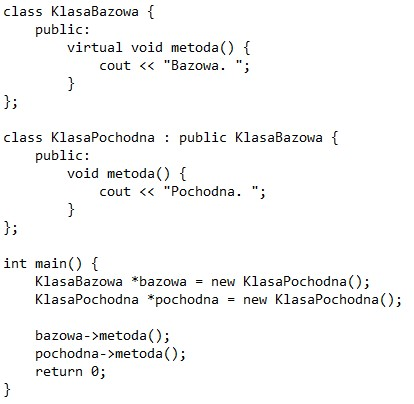

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Jakie są cechy testów interfejsu?

Jakie zadanie wykonuje debugger?

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Aby wykorzystać framework Django, należy pisać w języku

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

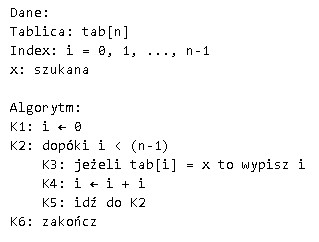

Jaką złożoność obliczeniową posiada podany algorytm?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Który z poniższych przypadków stanowi test niefunkcjonalny?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?