Pytanie 1

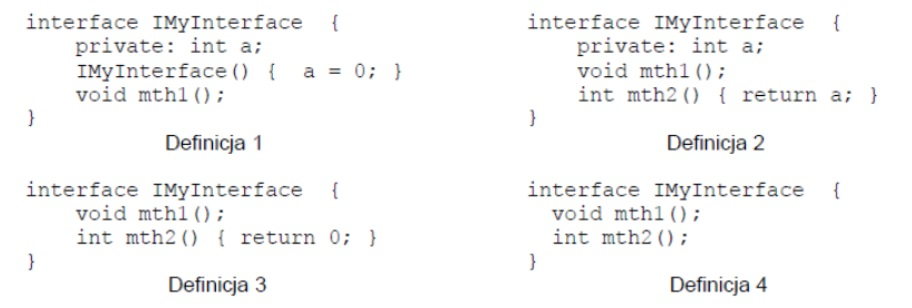

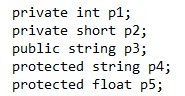

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

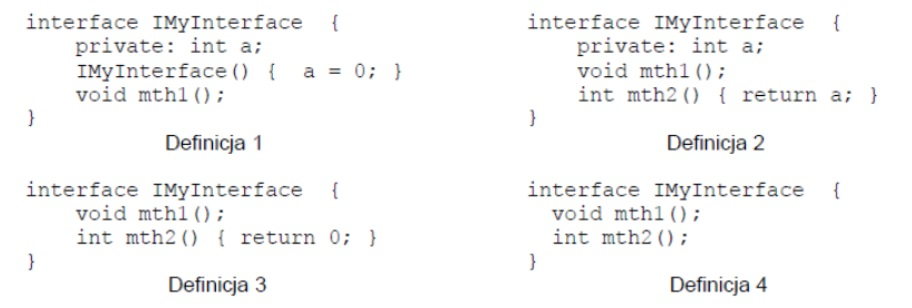

W metodach klasy GoldCustomer dostępne są tylko pola

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

Jakie cechy powinien posiadać skuteczny negocjator?

Jakie jest zastosowanie iteratora w zbiorach?

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

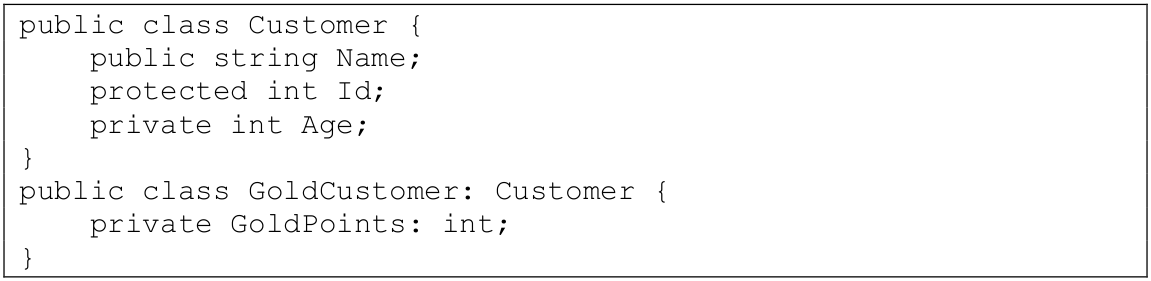

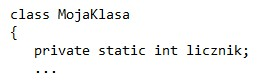

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Z podanej definicji pola licznik można wywnioskować, iż

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

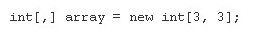

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Co to jest framework?

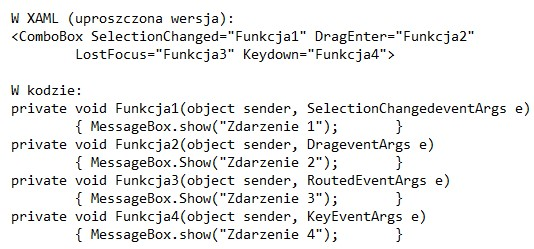

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Do form komunikacji werbalnej zalicza się

Która z wymienionych cech dotyczy klasy statycznej?

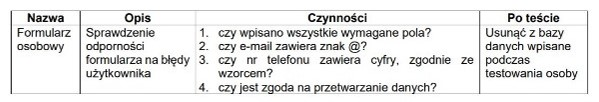

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

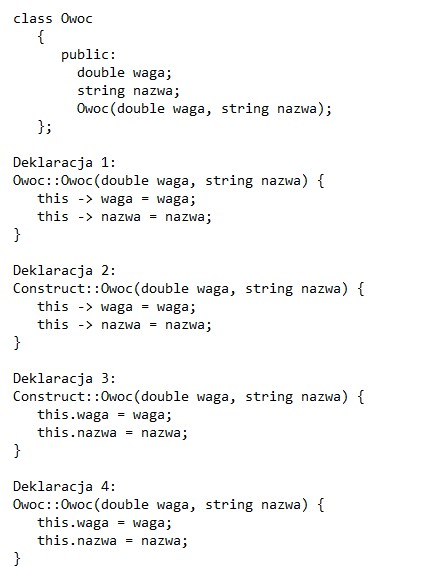

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

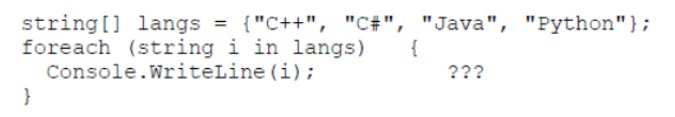

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Pierwszym krokiem w procesie tworzenia aplikacji jest

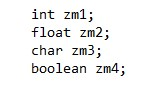

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?