Pytanie 1

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Która z wymienionych reguł należy do netykiety?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

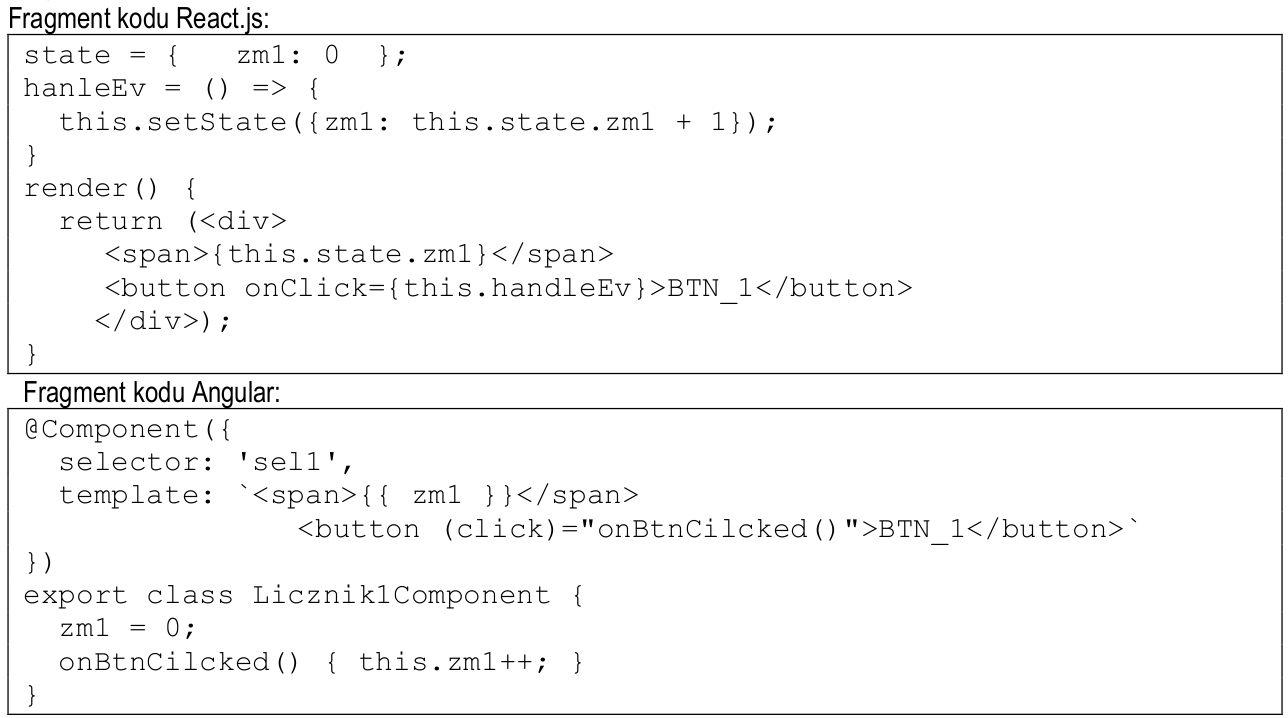

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

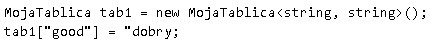

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jakie ma znaczenie operator "==" w języku C++?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Jakie jest podstawowe zadanie konstruktora w klasie?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Jaką rolę pełni debugger w trakcie programowania?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Jakie jest główne zadanie ochrony danych osobowych?

Jakie operacje na plikach można uznać za podstawowe?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?