Pytanie 1

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Podstawowym zadaniem mechanizmu Plug and Play jest

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Jakie polecenie służy do obserwowania lokalnych połączeń?

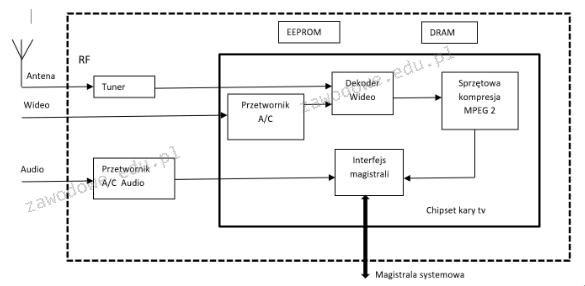

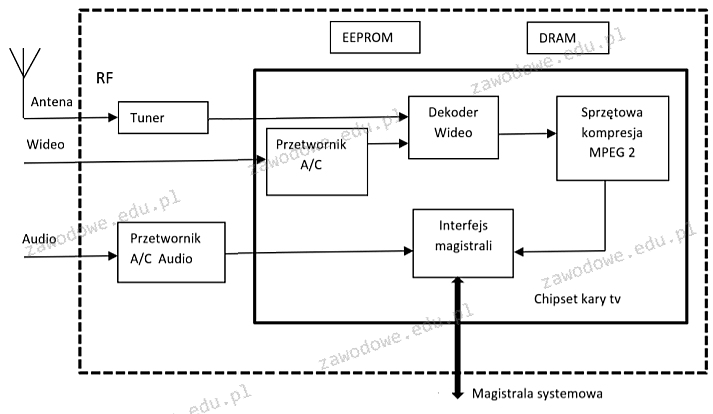

Na ilustracji przedstawiono diagram blokowy karty

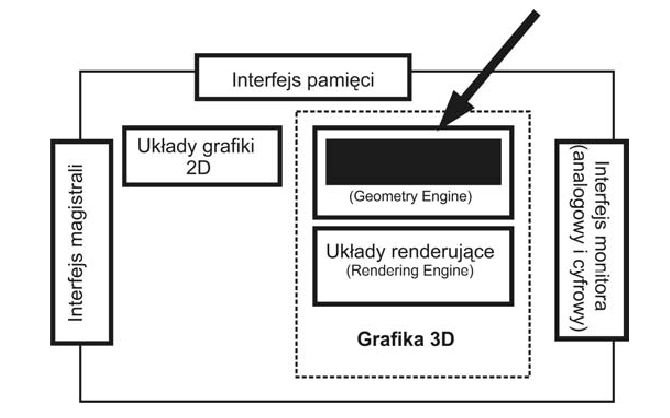

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

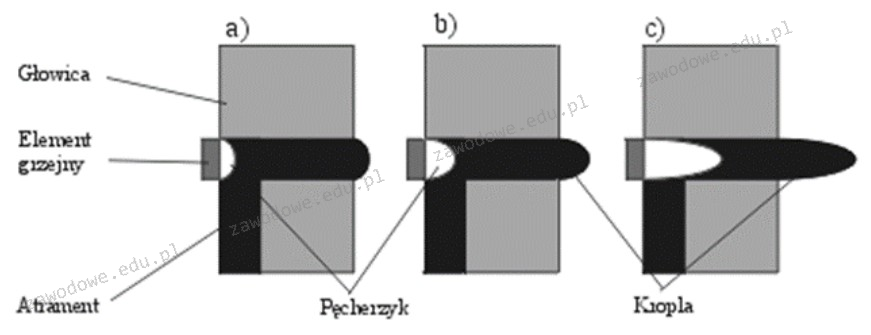

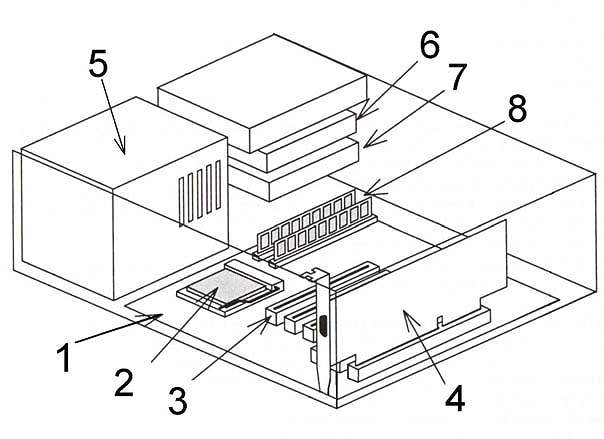

Rysunek ilustruje sposób działania drukarki

Jakie materiały eksploatacyjne wykorzystuje się w drukarce laserowej?

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Niekorzystną właściwością macierzy RAID 0 jest

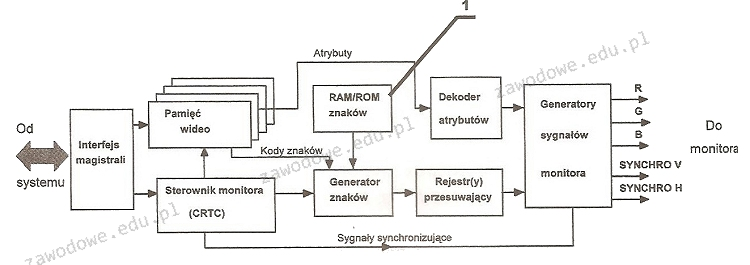

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

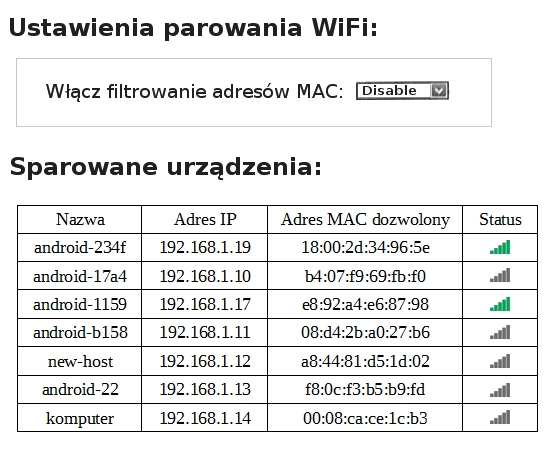

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

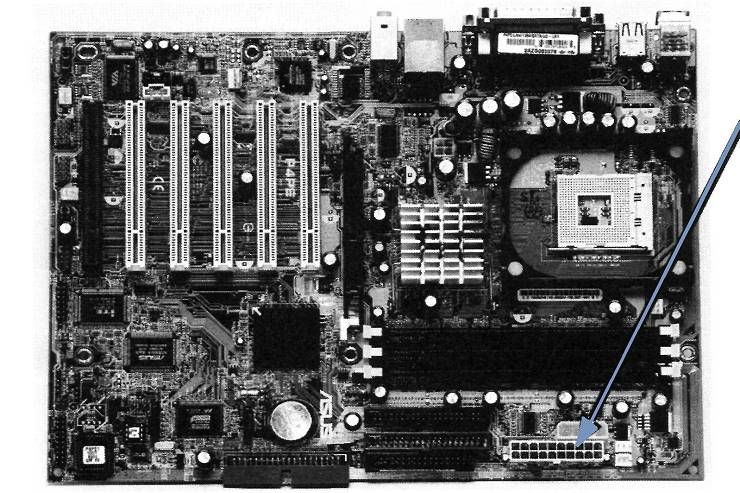

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

Na ilustracji karta rozszerzeń jest oznaczona numerem

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Jak nazywa się standard podstawki procesora bez nóżek?

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Na ilustracji zaprezentowano schemat blokowy karty

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Zbiór zasad określających metodę wymiany danych w sieci to

W systemie Linux komenda ps wyświetli

Który adres IP jest przypisany do klasy A?

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

W systemie Linux wykonanie komendy passwd Ala spowoduje

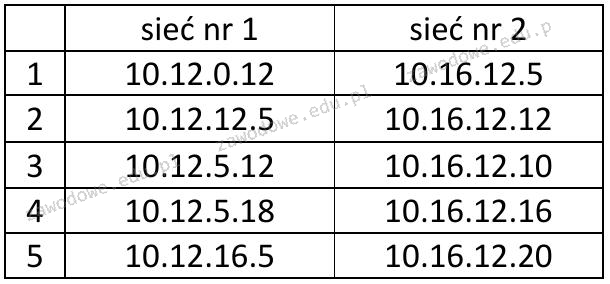

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Transmisję danych bezprzewodowo realizuje interfejs

Cena wydruku jednej strony tekstu wynosi 95 gr, a koszt wykonania jednej płyty CD to 1,54 zł. Jakie wydatki poniesie firma, tworząc płytę z prezentacjami oraz poradnik liczący 120 stron?