Pytanie 1

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jakie zadanie wykonuje debugger?

Jakie działanie wykonuje polecenie "git pull"?

W jaki sposób można załadować tylko komponent z biblioteki React?

Termin ryzyko zawodowe odnosi się do

Wskaż algorytm sortowania, który nie jest stabilny?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

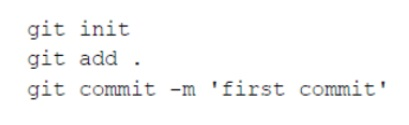

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

W jakim celu wykorzystuje się diagram Gantta?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

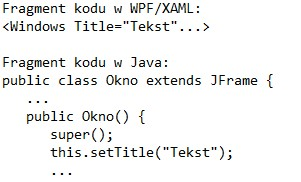

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Jakie jest główne zadanie portali społecznościowych?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Co to jest choroba związana z wykonywaniem zawodu?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

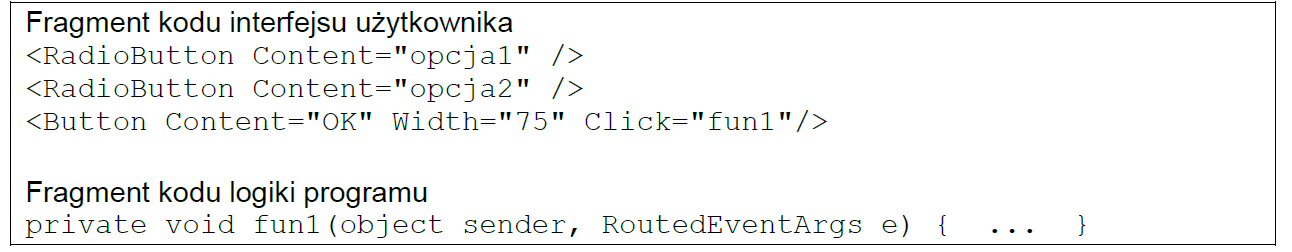

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

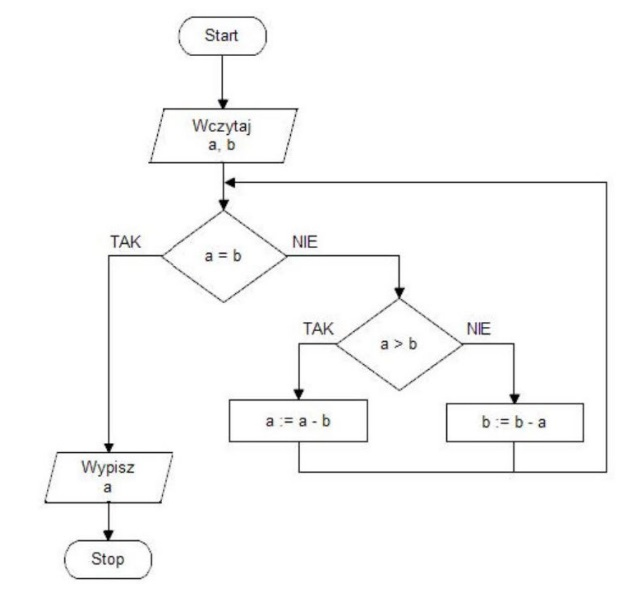

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Prezentowana metoda jest realizacją algorytmu

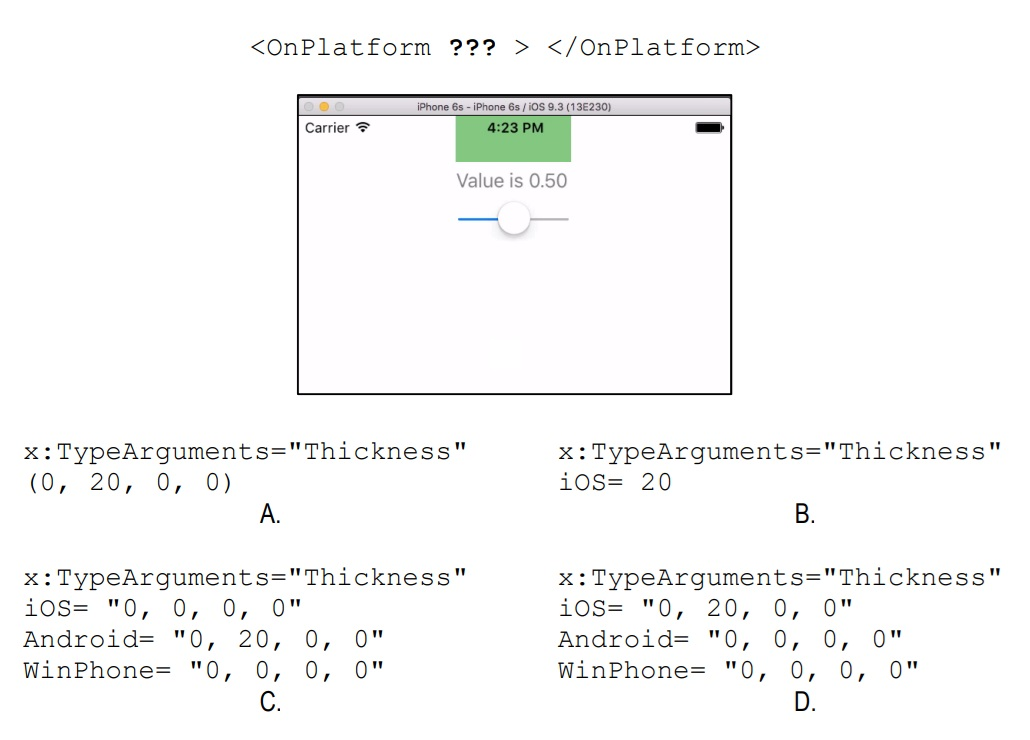

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

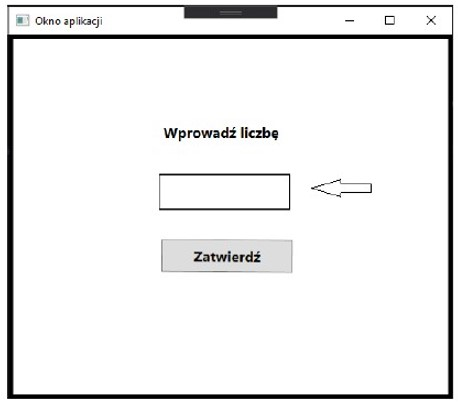

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?

Jaką liczbę warstw zawiera model TCP/IP?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Który z wymienionych kroków wchodzi w skład testowania aplikacji?

Który z wymienionych typów stanowi przykład typu znakowego?