Pytanie 1

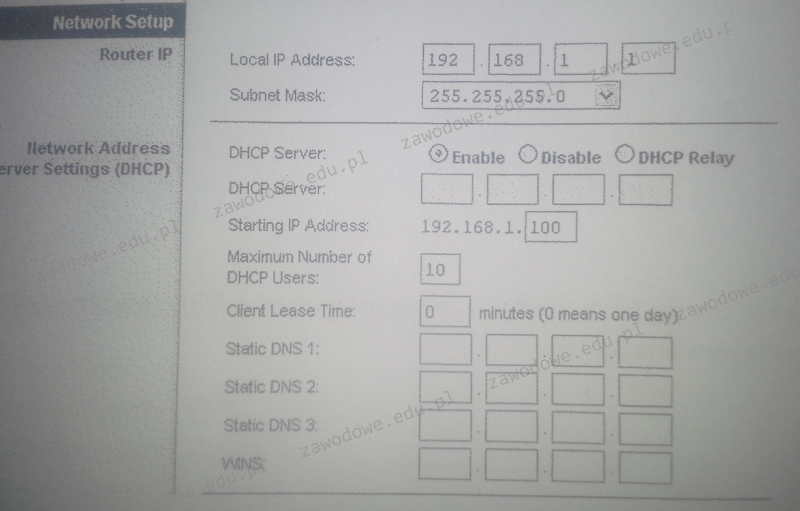

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

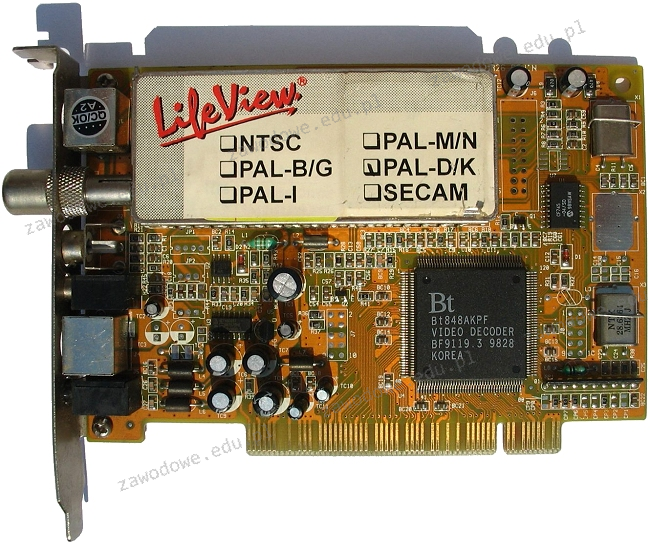

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

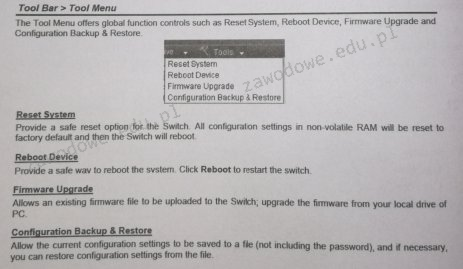

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

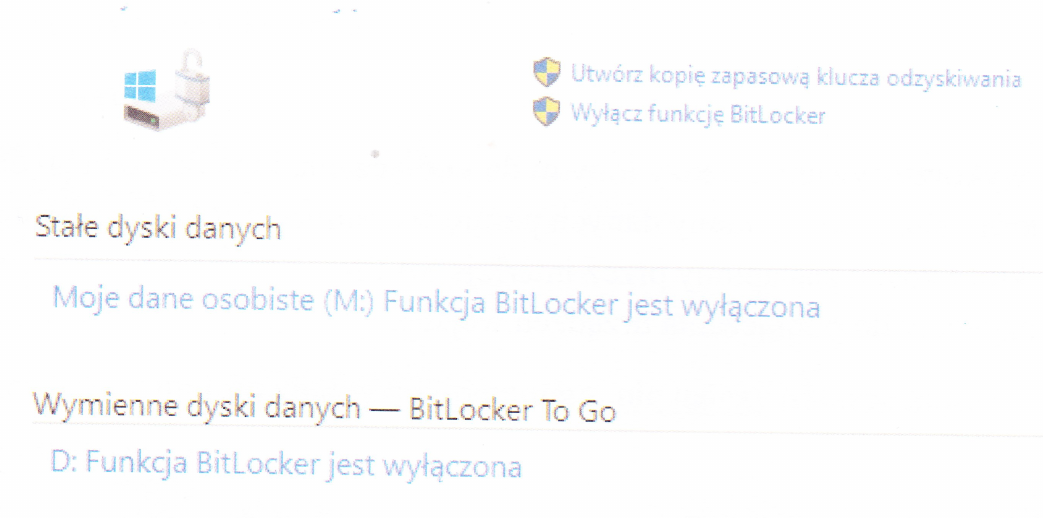

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Przydzielaniem adresów IP w sieci zajmuje się serwer

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

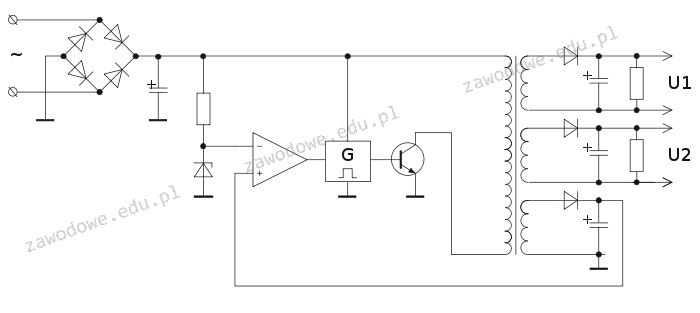

Obrazek ilustruje rezultat działania programu

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

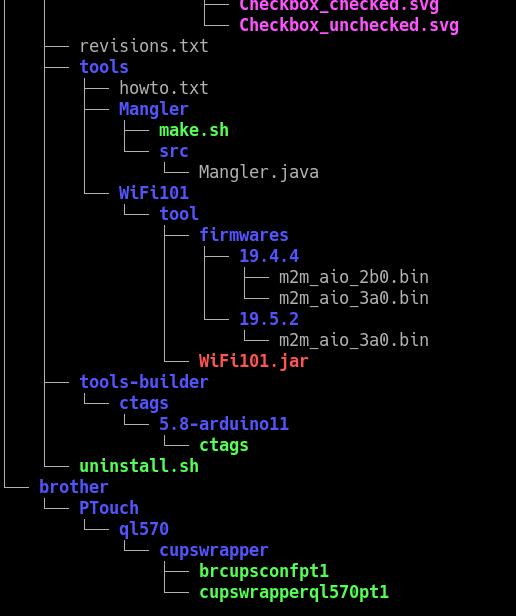

Aby połączyć cyfrową kamerę z interfejsem IEEE 1394 (FireWire) z komputerem, wykorzystuje się kabel z wtykiem zaprezentowanym na fotografii

Licencja Windows OEM nie zezwala na wymianę

Czym nie jest program antywirusowy?

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

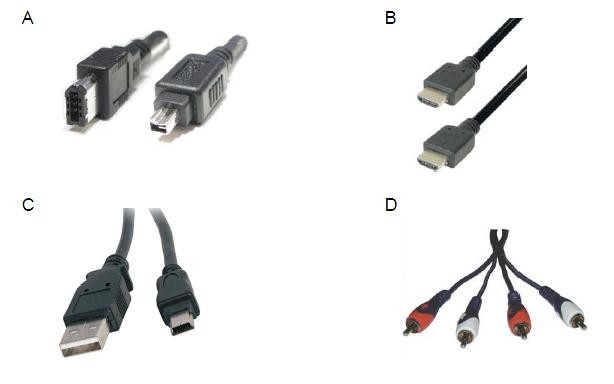

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

Na rysunku ukazano diagram

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Komenda msconfig uruchamia w systemie Windows:

Jakie informacje można uzyskać dzięki programowi Wireshark?

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Na ilustracji zobrazowano