Pytanie 1

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

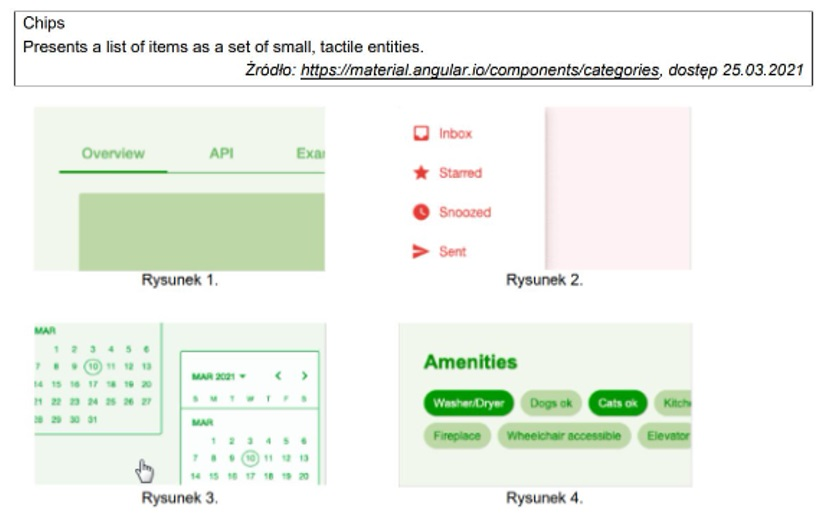

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

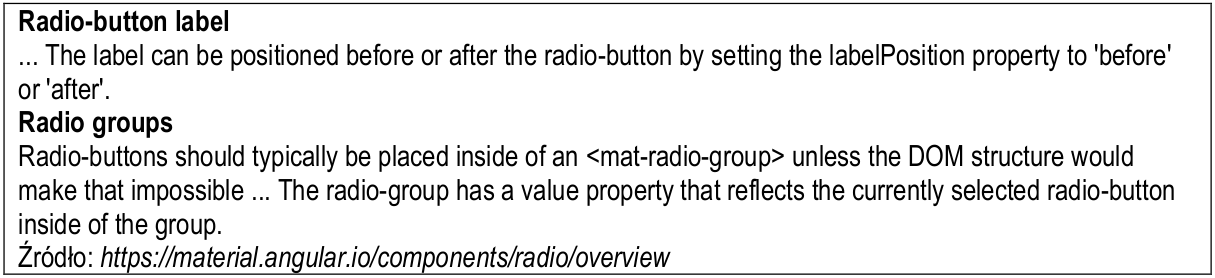

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Jakie składniki powinien mieć plan projektu?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Wynik dodawania liczb binarnych 1101 i 1001 to

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

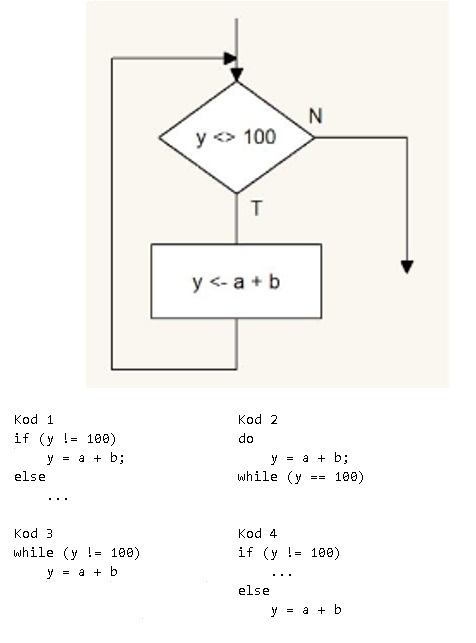

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Jedną z zasad standardu WCAG 2.0 jest

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Który z wymienionych typów stanowi przykład typu znakowego?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

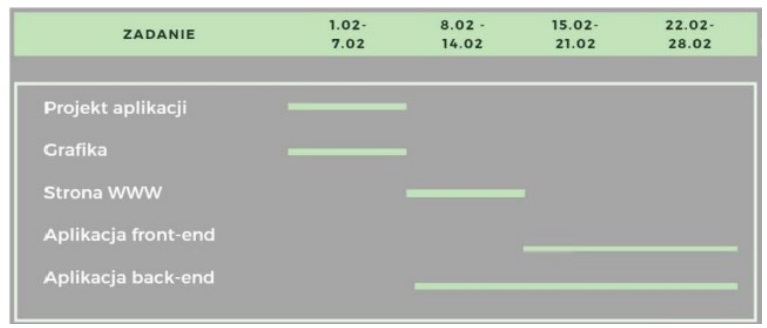

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Jaki model zarządzania projektami przewiduje, że wszystkie etapy są realizowane jeden po drugim, bez możliwości wrócenia do wcześniejszych faz?

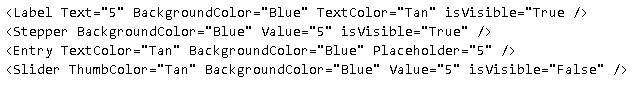

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jakie informacje zawiera dokumentacja realizacji projektu?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Czym jest klasa w programowaniu obiektowym?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Pierwszym krokiem w procesie tworzenia aplikacji jest

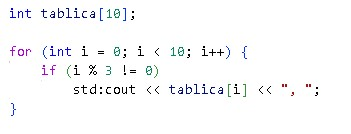

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

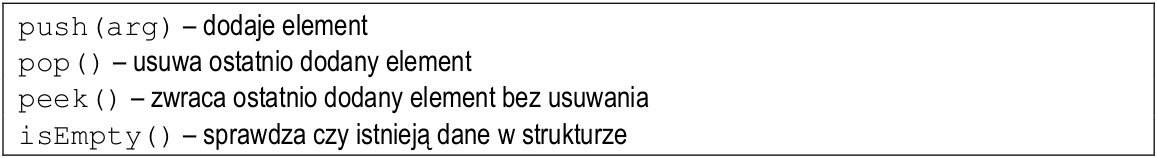

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Jakie informacje mogą być zapisywane w cookies przeglądarki?