Pytanie 1

W języku SQL, dla dowolnych zbiorów danych w tabeli Uczniowie, aby uzyskać rekordy zawierające tylko uczennice o imieniu "Aleksandra", które urodziły się po roku "1998", należy sformułować zapytanie

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

W języku SQL, dla dowolnych zbiorów danych w tabeli Uczniowie, aby uzyskać rekordy zawierające tylko uczennice o imieniu "Aleksandra", które urodziły się po roku "1998", należy sformułować zapytanie

Baza danych obejmuje tabelę artykuły, w której znajdują się pola: nazwa, typ, producent, cena. Jakie polecenie należy użyć, aby uzyskać wszystkie nazwy artykułów o typie pralka, których cena wynosi pomiędzy 1 000 PLN a 1 500 PLN?

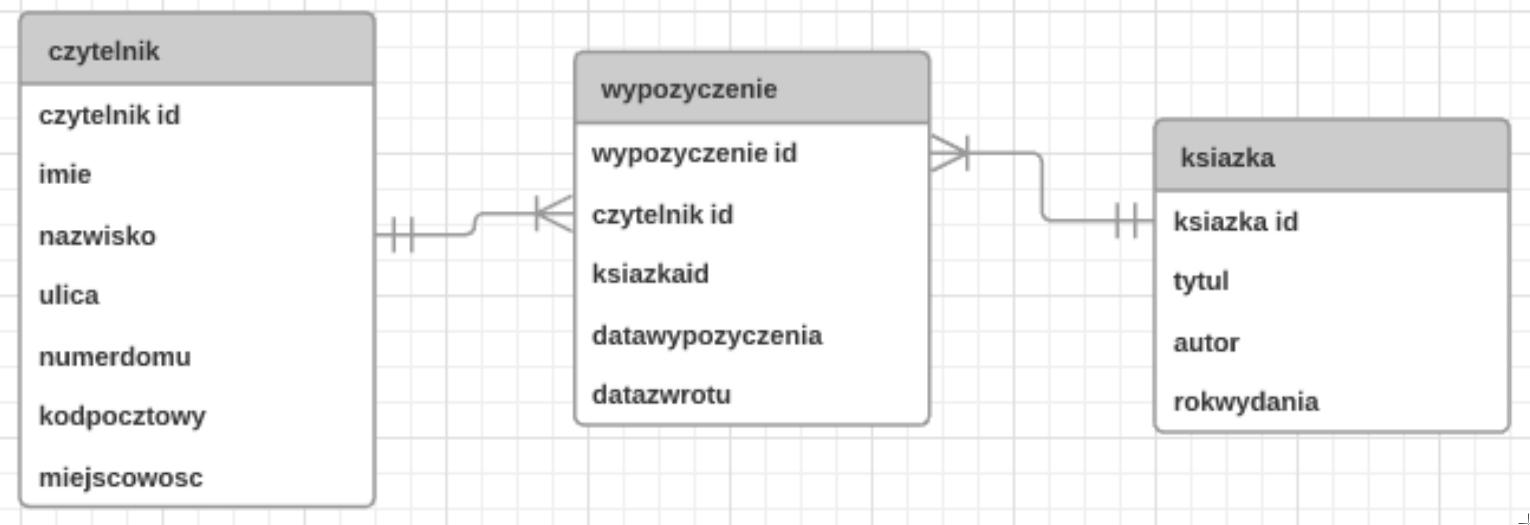

Na zaprezentowanym schemacie bazy danych biblioteka, elementy takie jak: czytelnik, wypożyczenie oraz książka stanowią

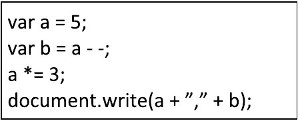

Po uruchomieniu zamieszczonego w ramce skryptu w języku JavaScript w przeglądarce zostanie wyświetlona wartość

W CSS, poniższy zapis spowoduje, że czerwony kolor zostanie zastosowany do

| h1::first-letter {color:red;} |

czy

Który zapis w języku JavaScript daje jednakowy rezultat do przedstawionego kodu?

|

Którego formatu należy użyć do zapisu zdjęcia z kompresją stratną?

Kwalifikatory dostępu, takie jak private, protected oraz public, określają mechanizm

Istnieje tabela programisci z polami:id, nick, ilosc_kodu, ocena. Wartość w polu ilosc_kodu przedstawia liczbę linii kodu, które dany programista stworzył w określonym miesiącu. Aby obliczyć całkowitą liczbę linii kodu napisanych przez wszystkich programistów, należy zastosować następujące polecenie

W MSSQL Server rola dbcreator, która jest predefiniowana, umożliwia użytkownikowi

Które z poniższych poleceń przyznaje użytkownikowi uczen najniższy poziom uprawnień w zakresie zmiany danych i struktury tabel?

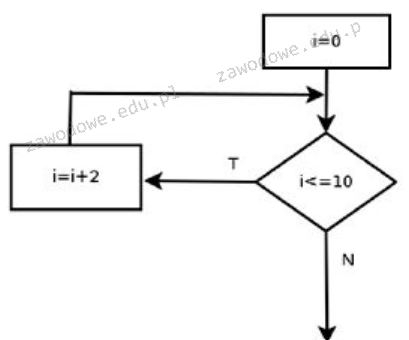

Algorytm przedstawiony na rysunku można zapisać w języku JavaScript za pomocą instrukcji

|

Na tabeli Pracownicy, której wiersze są przedstawione na załączonym obrazie, została zrealizowana podana kwerenda SELECT. Jakie dane zostaną zwrócone?

| SELECT imie FROM pracownicy WHERE nazwisko = 'Kowal' OR stanowisko > 2; |

| id | imie | nazwisko | stanowisko |

|---|---|---|---|

| 1 | Anna | Kowalska | 1 |

| 2 | Monika | Nowak | 2 |

| 3 | Ewelina | Nowakowska | 2 |

| 4 | Anna | Przybylska | 3 |

| 5 | Maria | Kowal | 3 |

| 6 | Ewa | Nowacka | 4 |

Jaka lista jest interpretacją pokazanym kodem?

W tabeli artykuly wykonano określone instrukcje dotyczące uprawnień użytkownika jan. Po ich realizacji użytkownik jan uzyska możliwość

| GRANT ALL PRIVILEGES ON artykuly TO jan REVOKE SELECT, UPDATE ON artykuly FROM jan |

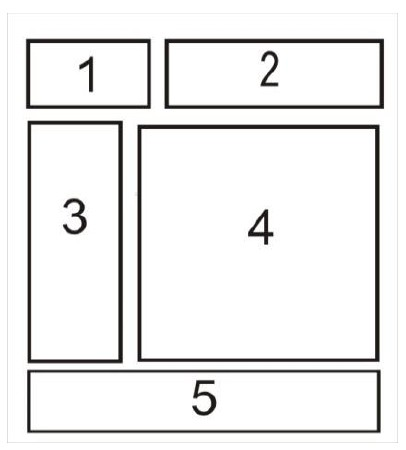

Na ilustracji przedstawiono schemat rozmieszczenia elementów na stronie WWW. W której z jej sekcji zazwyczaj znajduje się stopka strony?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Po wykonaniu fragmentu kodu HTML i JavaScript na stronie będzie wyświetlony obraz z pliku

|

Do jakich celów wykorzystywany jest certyfikat SSL?

W zakresie ochrony serwera bazy danych przed atakami hakerównie wlicza się

Jakiej opcji w edytorze grafiki rastrowej należy użyć, aby przygotować obraz do wyświetlenia na stronie w taki sposób, aby widoczna była tylko część znajdująca się w obrębie ramki?

Jakie imiona spełniają warunek klauzuli LIKE w zapytaniu

SELECT imie FROM mieszkancy WHERE imie LIKE 'o_%_a'?

Tekst można pogrubić za pomocą znacznika ``````, a także stosując odpowiednie właściwości CSS.

Baza danych księgarni ma tabelę ksiazki z polami: id, idAutor, tytul, ileSprzedanych oraz tabelę autorzy z polami: id, imie, nazwisko. Jak utworzyć raport dotyczący sprzedanych książek, który zawiera tytuły oraz nazwiska autorów?

Wywoływanie funkcji przez samą siebie to

Jaką funkcję spełnia atrybut value w polu formularza XHTML?

| <input type="text" name="name" value="value"> |

Graficzny interfejs użytkownika, który umożliwia wprowadzanie danych do bazy, to

Aby cofnąć uprawnienia danemu użytkownikowi, należy użyć polecenia

W HTML, aby utworzyć poziomą linię, należy zastosować znacznik

Treść pierwszej sekcji.

Treść drugiej sekcji.

W MySQL nadanie roli DBManager użytkownikowi pozwala na uzyskanie praw umożliwiających

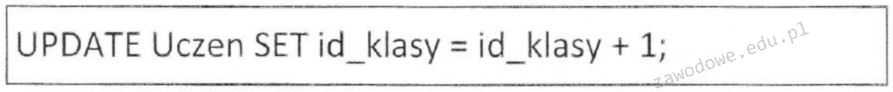

Zadanie przedstawione w ramce polecenia SQL ma na celu

W języku JavaScript następujący zapis: var napis1 = new napisy); ma na celu

Jak prawidłowo skomentować linię kodu w języku Java Script? Komentarz powinien być umieszczony po znakach //

| x =Math.max(a,b,c);// |

W semantycznym HTML odpowiednikiem elementu <b>, który nie tylko pogrubia tekst, ale także wskazuje na jego większe znaczenie, jest

W podanym kodzie JavaScript występuje błąd logiczny. Program ma za zadanie wyświetlić informację, czy liczby są równe, jednak nie działa poprawnie. Wskaż, która odpowiedź odnosi się do tego błędu.

Kolumna, która pełni funkcję klucza głównego w tabeli, powinna

Jaki znacznik z sekcji head dokumentu HTML w wersji 5 jest wymagany przez walidator HTML i jego brak skutkuje zgłoszeniem błędu error?