Pytanie 1

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Adware to rodzaj oprogramowania

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Aby móc wykonać polecenia znajdujące się w pliku, należy

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

Jakie czynności nie są realizowane przez system operacyjny?

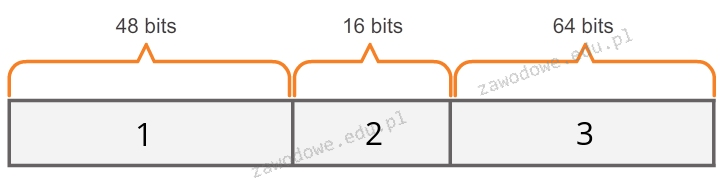

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

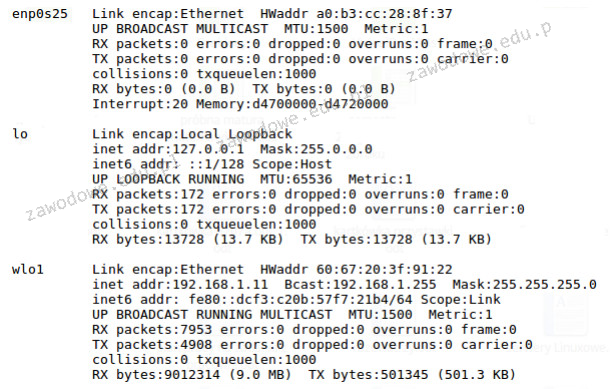

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Określ prawidłową sekwencję działań, które należy wykonać, aby nowy laptop był gotowy do użycia?

Skrót MAN odnosi się do rodzaju sieci

Jakie polecenie w systemie Windows pozwala na wyświetlenie tabeli routingu hosta?

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

W systemie binarnym liczba 51(10) przyjmuje formę

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Jakie urządzenie wskazujące działa na podstawie zmian pojemności elektrycznej?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

Który z wymienionych komponentów jest częścią mechanizmu drukarki igłowej?

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

Na ilustracji pokazano interfejs w komputerze dedykowany do podłączenia

Jaką maskę domyślną mają adresy IP klasy B?

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji oświetleniowej powinna wynosić

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

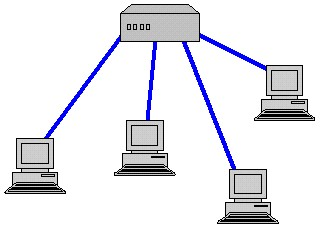

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Czym jest mapowanie dysków?

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Jaką funkcję pełni serwer FTP?

Dane z HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać