Pytanie 1

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Wirus komputerowy to aplikacja, która

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Na zdjęciu pokazano złącza

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Jak nazywa się standard podstawki procesora bez nóżek?

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

W systemie Linux komenda chown pozwala na

Jaką rolę pełni serwer FTP?

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Co robi polecenie Gpresult?

Liczba 45H w systemie ósemkowym wyraża się jako

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

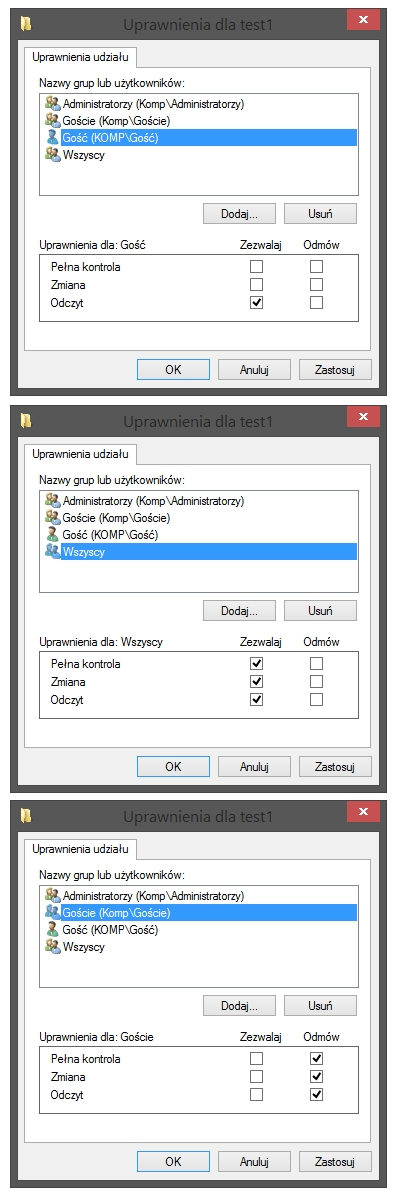

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Aby zamontować katalog udostępniony w sieci komputerowej w systemie Linux, należy wykorzystać komendę

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Standard IEEE 802.11b dotyczy sieci

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Tester strukturalnego okablowania umożliwia weryfikację

Na ilustracji zaprezentowano kabel

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci