Pytanie 1

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

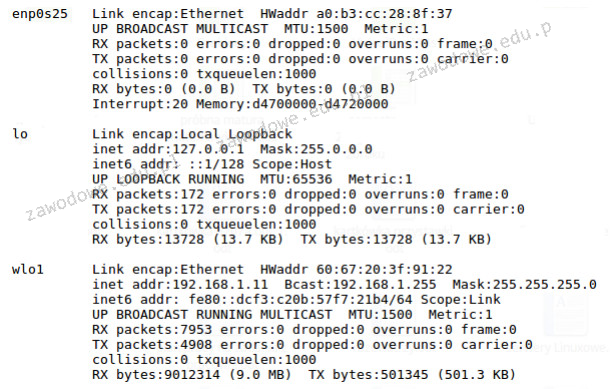

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Na zdjęciu ukazano złącze zasilające

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Która część stanowi treść dokumentacji powykonawczej?

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

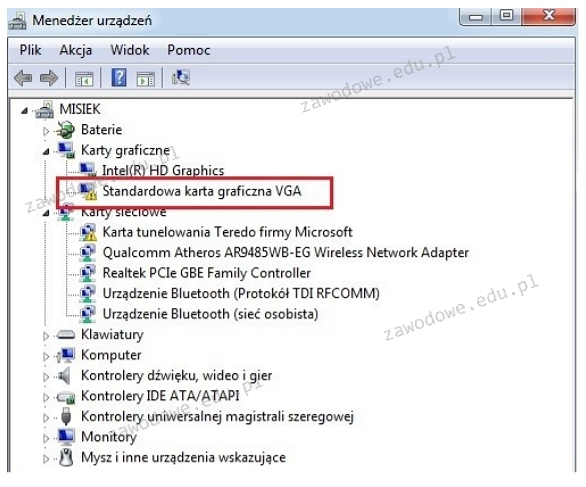

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Na ilustracji pokazano komponent, który stanowi część

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

Jakie będą całkowite koszty materiałów potrzebnych do stworzenia sieci lokalnej dla 6 komputerów, jeśli do budowy sieci wymagane jest 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci przedstawiono w tabeli.

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

W systemie adresacji IPv6 adres ff00::/8 definiuje

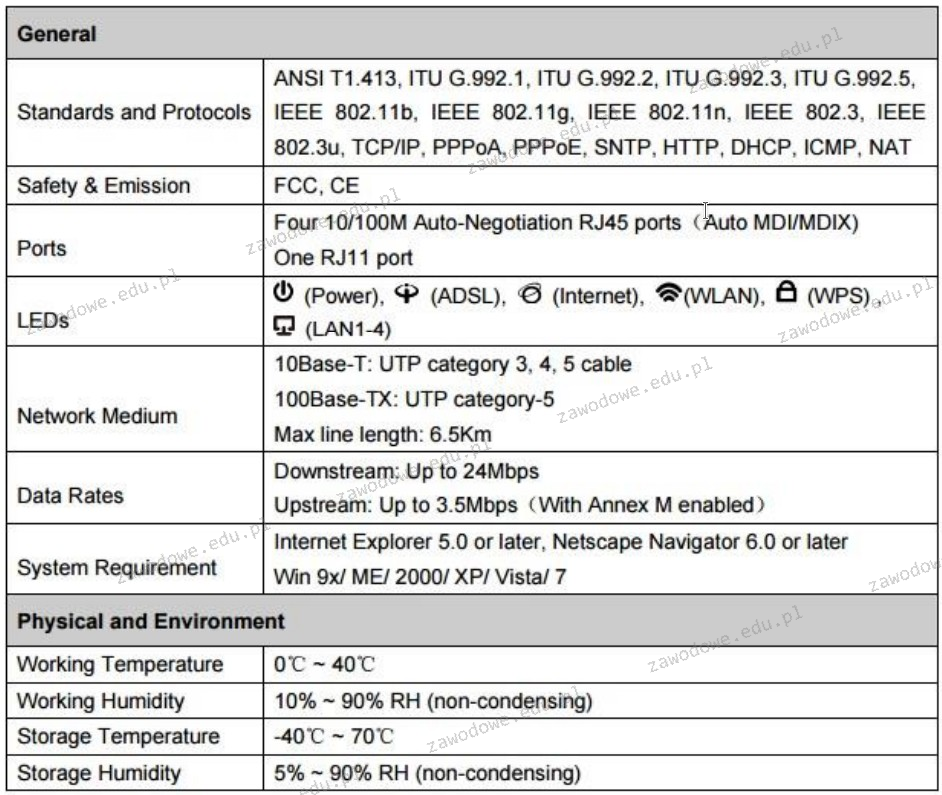

Przedstawiona specyfikacja techniczna odnosi się do

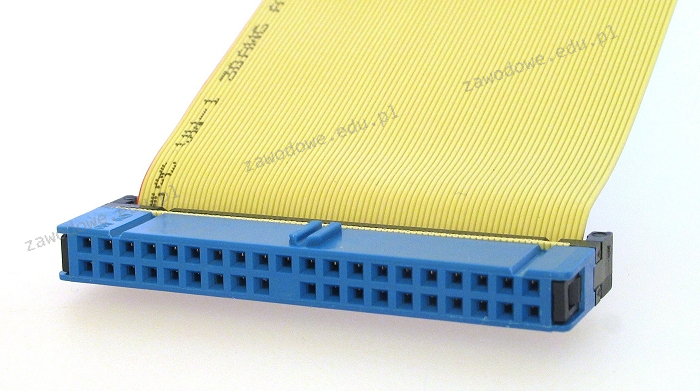

Na ilustracji przedstawiono taśmę (kabel) złącza

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

Brak informacji o parzystości liczby lub o znaku wyniku operacji w ALU może sugerować problemy z funkcjonowaniem

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

W systemie Linux polecenie chmod służy do

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

Jakie są korzyści płynące z użycia systemu plików NTFS?

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

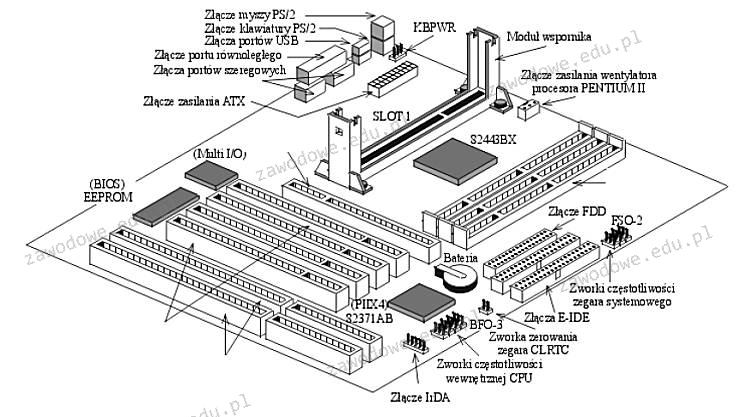

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Która z licencji pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik zadba o ekologię?

Która z grup w systemie Windows Server ma najniższe uprawnienia?