Pytanie 1

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

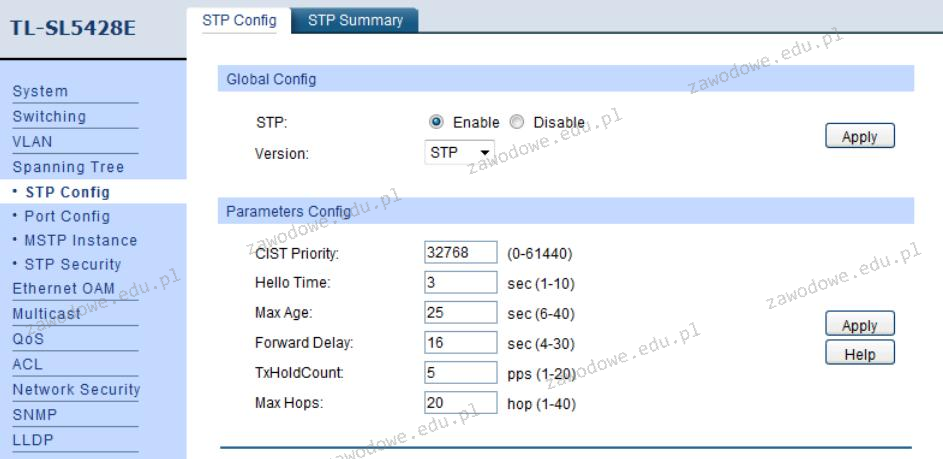

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

W systemie Linux komenda cd ~ pozwala na

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

Największą pojemność spośród nośników optycznych posiada płyta

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

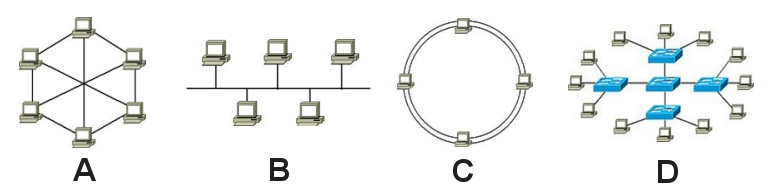

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

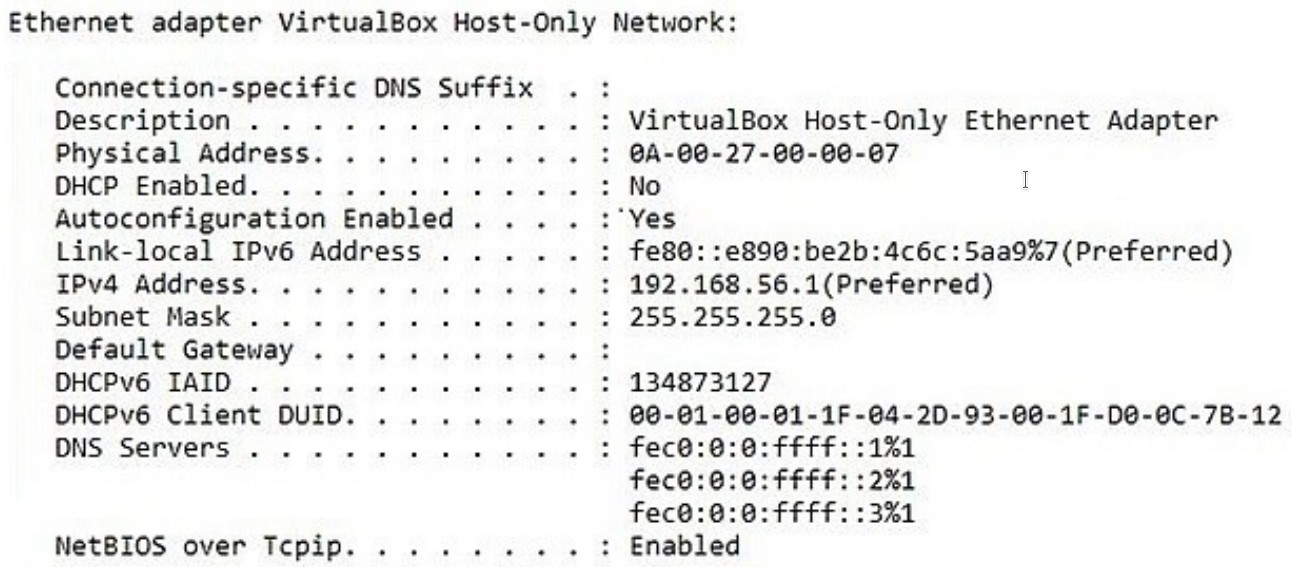

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST zgłosi błąd odczytu lub zapisu w pamięci CMOS?

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Ile warstw zawiera model ISO/OSI?

Aby uporządkować dane pliku na dysku twardym, zapisane w klastrach, które nie sąsiadują ze sobą, tak aby znajdowały się w sąsiadujących klastrach, należy przeprowadzić

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Jaką rolę pełni usługa NAT działająca na ruterze?

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Na płycie głównej z chipsetem Intel 865G

W systemie adresacji IPv6 adres ff00::/8 definiuje

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Wykonanie polecenia tar –xf dane.tar w systemie Linux spowoduje

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć