Pytanie 1

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Shareware to typ licencji, która polega na

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

Brak odpowiedzi na to pytanie.

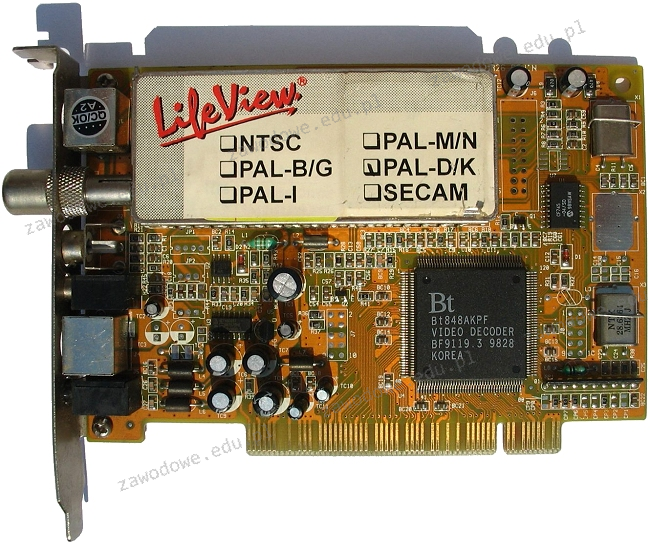

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Czym zajmuje się usługa DNS?

Najczęściej używany kodek audio przy ustawianiu bramki VoIP to

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

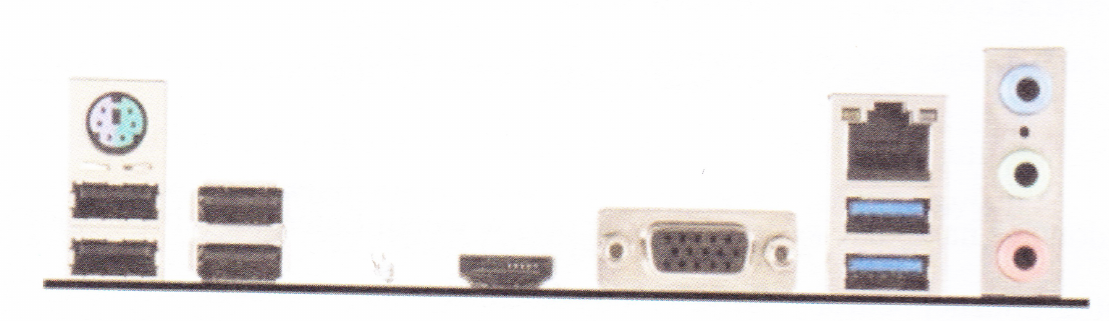

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Protokół SNMP (Simple Network Management Protocol) służy do

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

Na podstawie specyfikacji płyty głównej przedstawionej w tabeli, wskaż największą liczbę kart rozszerzeń, które mogą być podłączone do magistrali Peripheral Component Interconnect?

| BIOS Type | AWARD |

| BIOS Version | 1.8 |

| Memory Sockets | 3 |

| Expansion Slots | 1 AGP/5 PCI |

| AGP 8X | Yes |

| AGP Pro | No |

| NorthbridgeCooling Fan | Yes |

| Northbridge | nForce2 SPP |

| Southbridge | nForce2 MCP-T |

| FSB Speeds | 100-300 1 MHz |

| MultiplierSelection | Yes – BIOS |

| CoreVoltages | 1.1V-2.3V |

| DDR Voltages | 2.5V-2.9V |

| AGP Voltages | 1.5V-1.8V |

| Chipset Voltages | 1.4V-1.7V |

| AGP/PCI Divider in BIOS | Yes (AGP) |

Co nie ma wpływu na utratę danych z dysku HDD?

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

Prezentowany komunikat pochodzi z wykonania polecenia

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Do interfejsów pracujących równolegle należy interfejs

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Protokół stosowany do rozgłaszania w grupie, dzięki któremu hosty informują o swoim członkostwie, to

Użytkownik systemu Windows napotyka komunikaty o zbyt małej ilości pamięci wirtualnej. W jaki sposób można rozwiązać ten problem?

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?