Pytanie 1

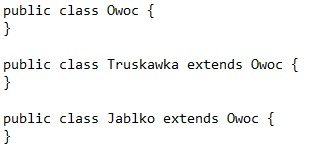

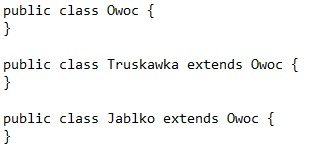

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Jaką istotną właściwość ma algorytm rekurencyjny?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jaką funkcję pełnią okna dialogowe niemodalne?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

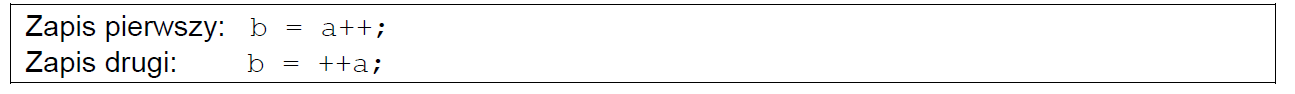

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Jakie mogą być konsekwencje długotrwałego narażenia na hałas w pracy?

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Jakie jest podstawowe użycie metod wirtualnych?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

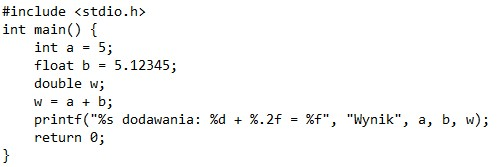

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Jakie zasady stosuje programowanie obiektowe?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

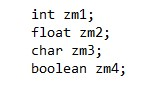

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Prezentowana metoda jest realizacją algorytmu

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Jakie jest zastosowanie iteratora w zbiorach?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

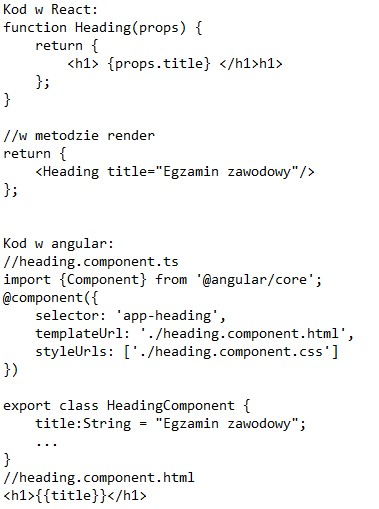

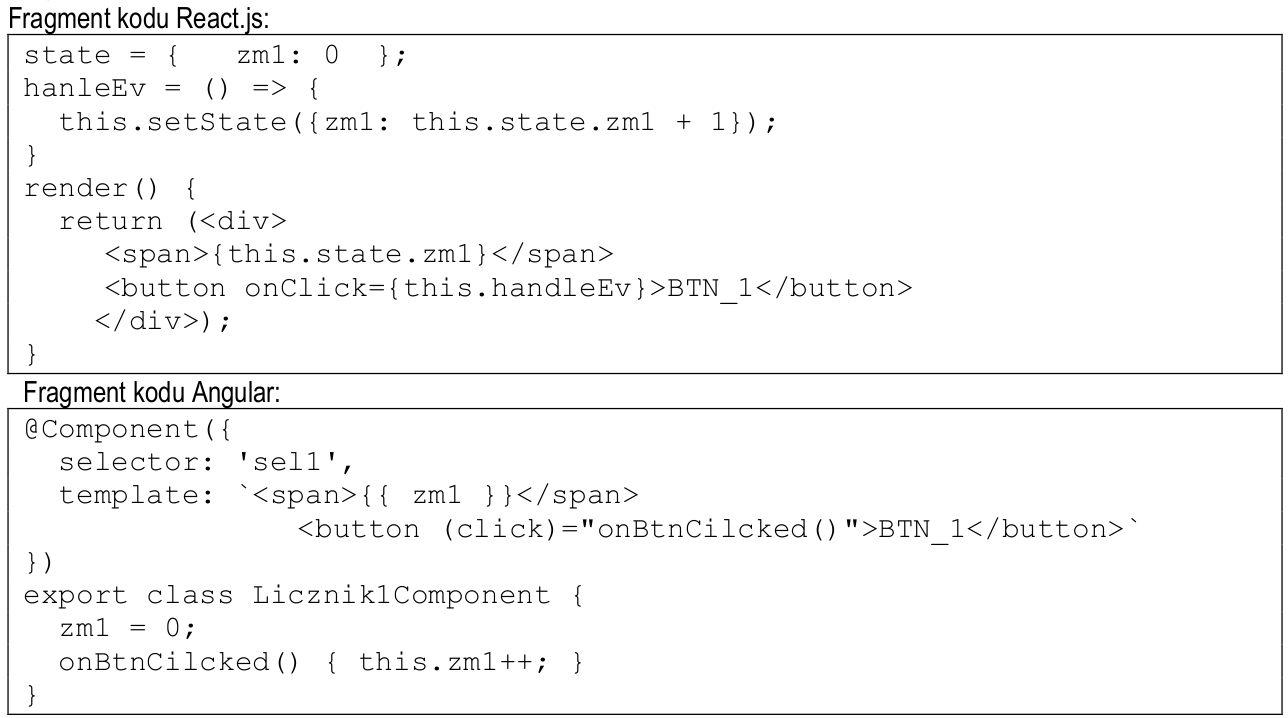

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

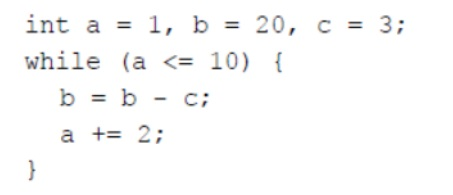

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?