Pytanie 1

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Czym jest prefetching?

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

W systemie SI jednostką do mierzenia napięcia jest

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

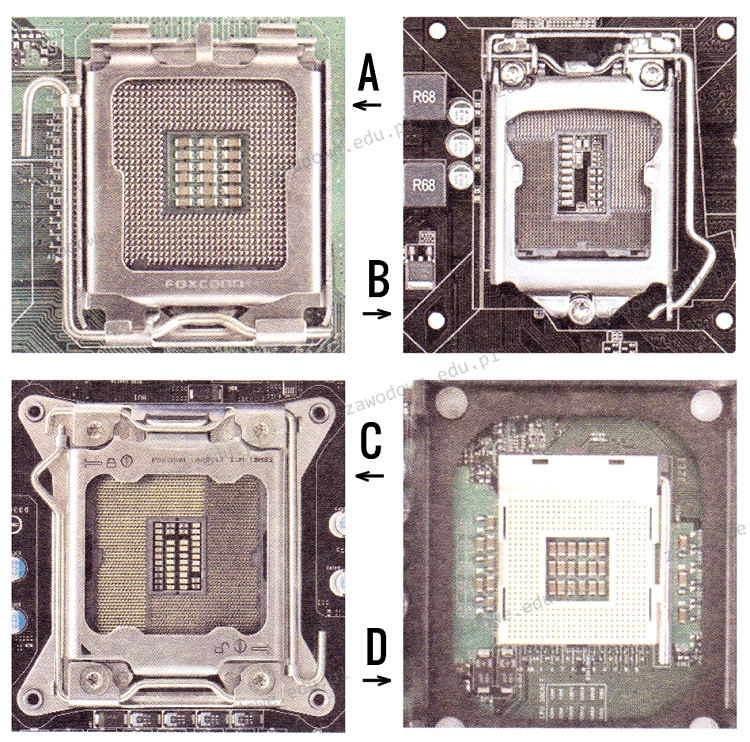

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Wskaż właściwą formę maski podsieci?

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Jak nazywa się topologia fizyczna sieci, która wykorzystuje fale radiowe jako medium transmisyjne?

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

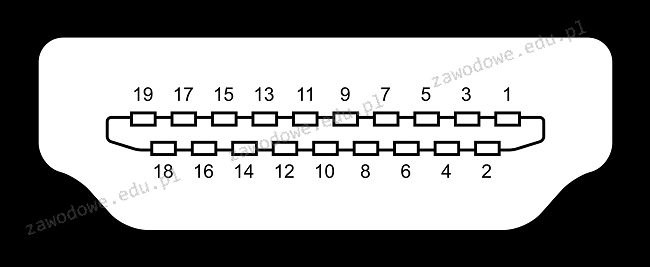

Zilustrowany na obrazku interfejs to

Funkcja diff w systemie Linux pozwala na

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Rozmiar plamki na monitorze LCD wynosi

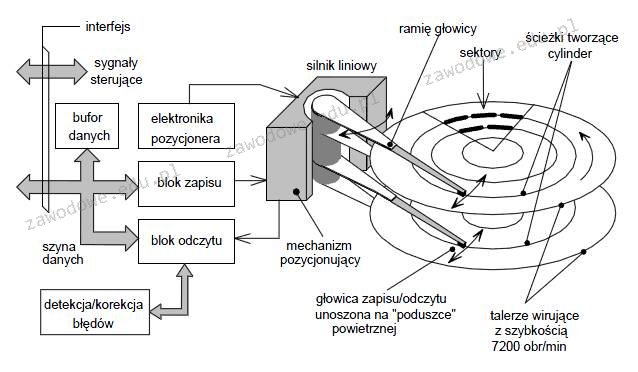

Schemat blokowy ilustruje

Do jakiego pomiaru wykorzystywany jest watomierz?

Wykonanie komendy dxdiag w systemie Windows pozwala na

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

W systemie Linux narzędzie iptables jest wykorzystywane do

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Jakiego materiału używa się w drukarkach tekstylnych?

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

Termin określający zdolność do rozbudowy sieci to

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

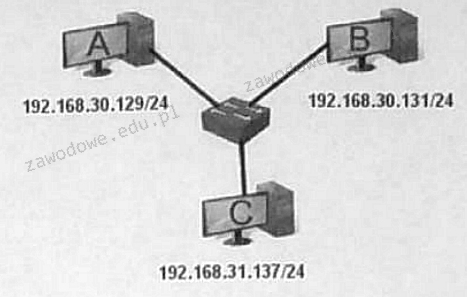

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

Możliwą przyczyną usterki drukarki igłowej może być awaria