Pytanie 1

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Co oznacza walidacja kodu programu?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

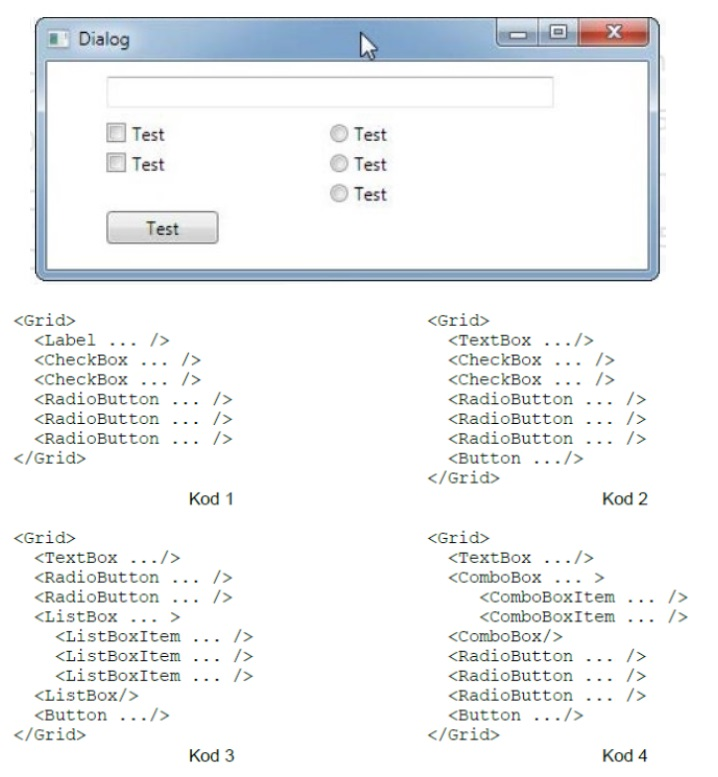

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

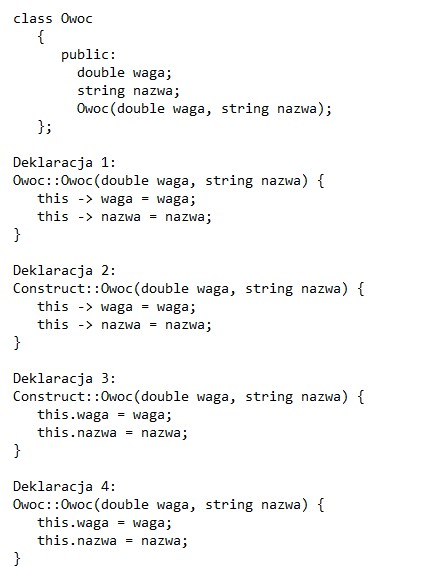

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jakie jest podstawowe założenie normalizacji krajowej?

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Jakie jest podstawowe zadanie wykorzystania frameworka Node.js w aplikacjach internetowych?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Aby wykorzystać framework Django, należy pisać w języku

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jakie informacje przedstawia diagram Gantta?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jaką funkcję pełnią okna dialogowe niemodalne?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Co to jest wskaźnik w języku C?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

W jaki sposób określa się wypadek związany z pracą?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Co należy do zadań interpretera?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

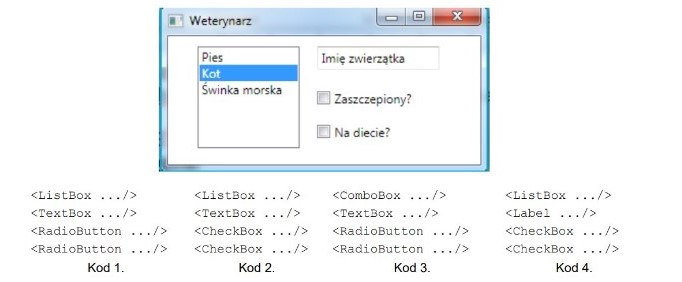

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

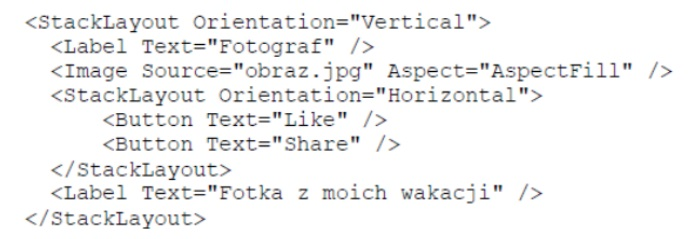

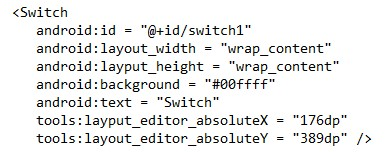

Kod przedstawiony w języku XML/XAML określa

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?