Pytanie 1

Graficzny symbol ukazany na ilustracji oznacza

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Graficzny symbol ukazany na ilustracji oznacza

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Brak odpowiedzi na to pytanie.

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

Brak odpowiedzi na to pytanie.

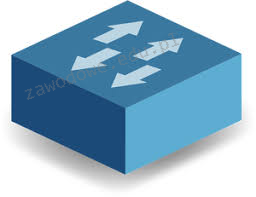

Pokazany zrzut ekranu dotyczy programu

Brak odpowiedzi na to pytanie.

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Brak odpowiedzi na to pytanie.

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Brak odpowiedzi na to pytanie.

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

Brak odpowiedzi na to pytanie.

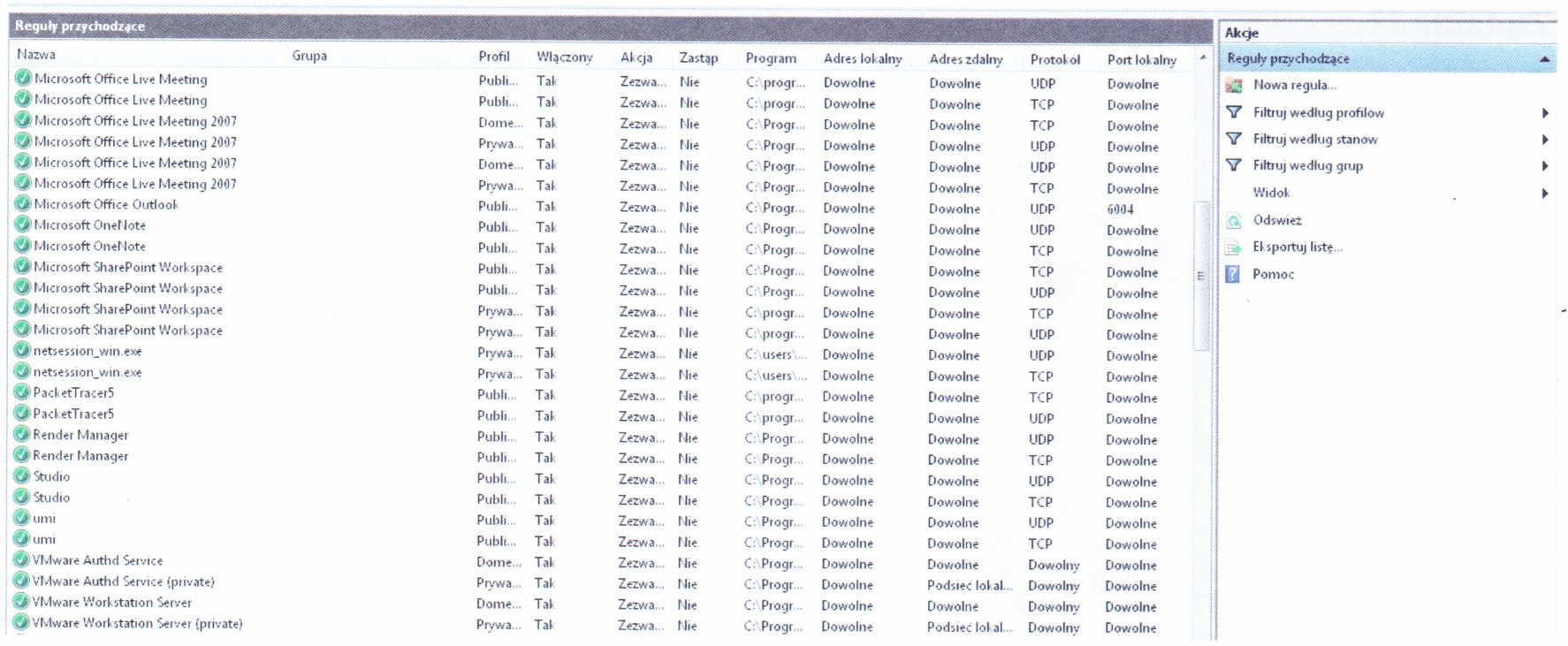

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Brak odpowiedzi na to pytanie.

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Brak odpowiedzi na to pytanie.

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Brak odpowiedzi na to pytanie.

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Brak odpowiedzi na to pytanie.

Jaką ochronę zapewnia program antyspyware?

Brak odpowiedzi na to pytanie.

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

Brak odpowiedzi na to pytanie.

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Brak odpowiedzi na to pytanie.

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Brak odpowiedzi na to pytanie.

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Brak odpowiedzi na to pytanie.

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Brak odpowiedzi na to pytanie.

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

Brak odpowiedzi na to pytanie.

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

Brak odpowiedzi na to pytanie.

Który symbol wskazuje na zastrzeżenie praw autorskich?

Brak odpowiedzi na to pytanie.

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Brak odpowiedzi na to pytanie.

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Brak odpowiedzi na to pytanie.

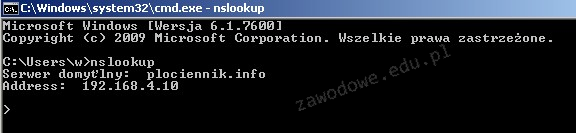

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Brak odpowiedzi na to pytanie.

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Brak odpowiedzi na to pytanie.

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

Brak odpowiedzi na to pytanie.

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Brak odpowiedzi na to pytanie.

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Brak odpowiedzi na to pytanie.

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Brak odpowiedzi na to pytanie.

Wskaż właściwą formę maski

Brak odpowiedzi na to pytanie.

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Brak odpowiedzi na to pytanie.

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Brak odpowiedzi na to pytanie.

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Brak odpowiedzi na to pytanie.

Jaki jest standardowy port dla serwera HTTP?

Brak odpowiedzi na to pytanie.