Pytanie 1

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Diody LED RGB funkcjonują jako źródło światła w różnych modelach skanerów

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Nośniki informacji, takie jak dysk twardy, gromadzą dane w jednostkach określanych jako sektory, których rozmiar wynosi

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

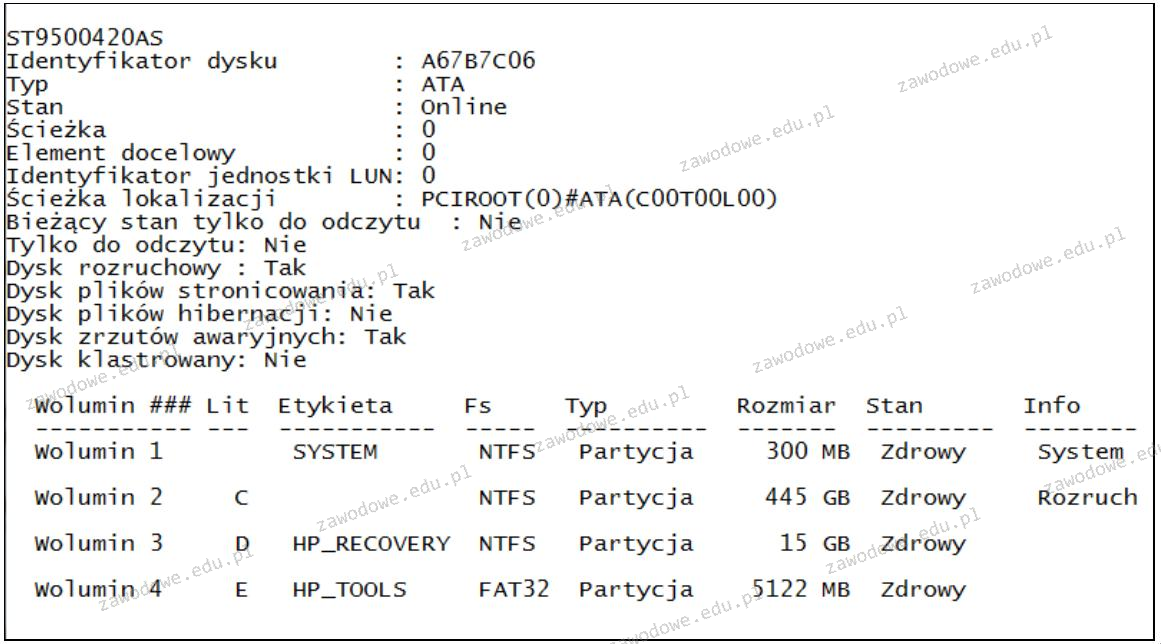

Jakie narzędzie wraz z odpowiednimi parametrami należy zastosować w systemie Windows, aby uzyskać przedstawione informacje o dysku twardym?

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Firma planuje stworzenie lokalnej sieci komputerowej, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart bezprzewodowych. Internet będzie udostępniany przez ruter z modemem ADSL i czterema portami LAN. Które z wymienionych elementów sieciowych jest konieczne, aby sieć mogła prawidłowo działać i uzyskać dostęp do Internetu?

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Który z symboli wskazuje na zastrzeżenie praw autorskich?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Na ilustracji przedstawiono końcówkę wkrętaka typu

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Karta sieciowa przedstawiona na ilustracji jest w stanie przesyłać dane z maksymalną szybkością

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

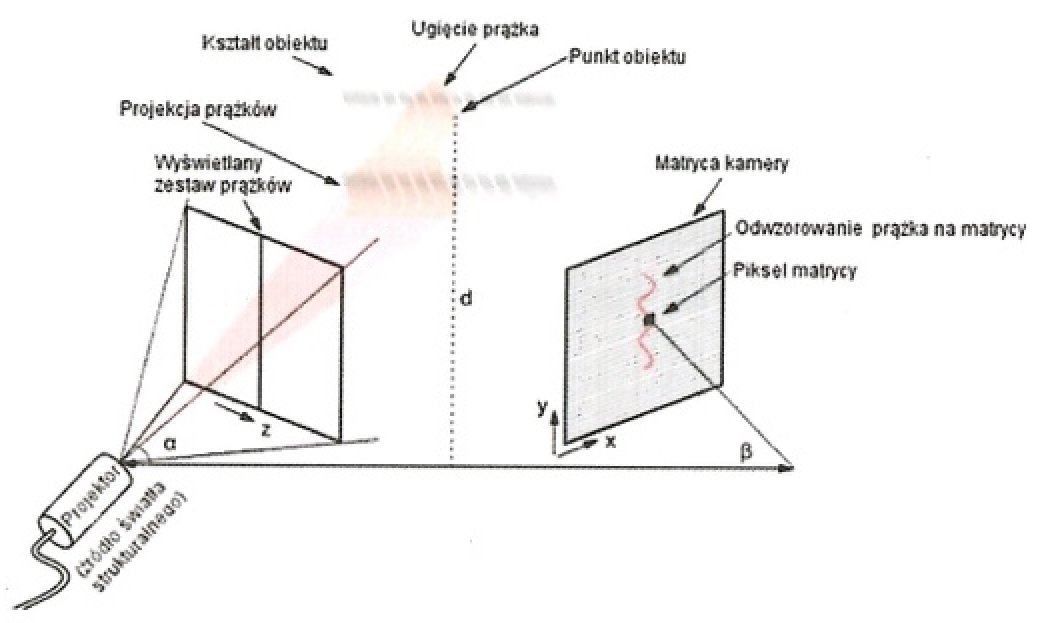

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Który z zapisów stanowi pełną formę maski z prefiksem 25?

W systemie Linux narzędzie iptables jest wykorzystywane do

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej