Pytanie 1

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

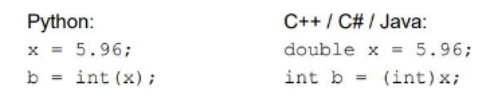

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

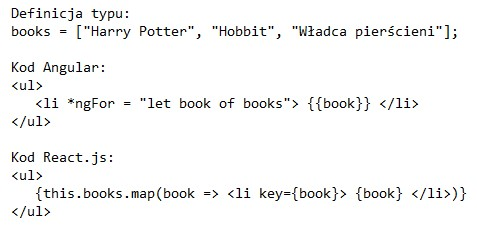

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

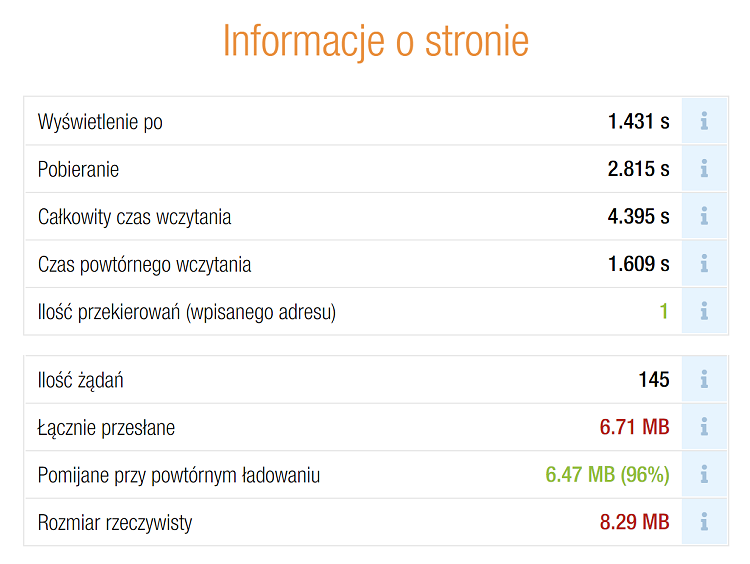

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

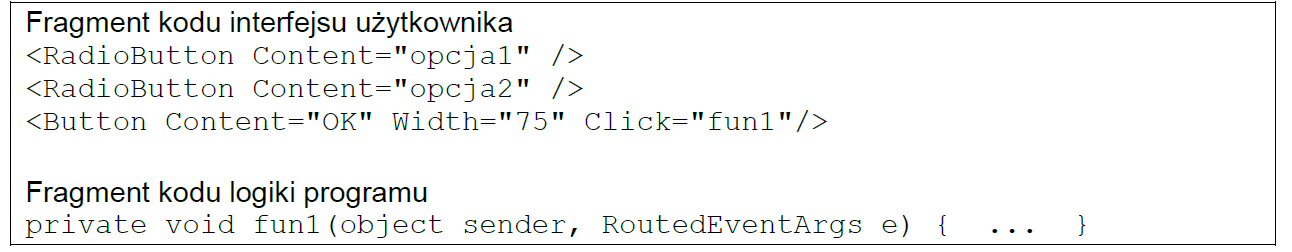

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

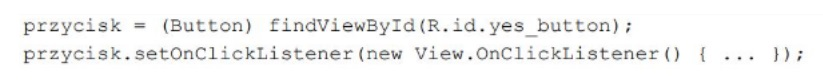

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

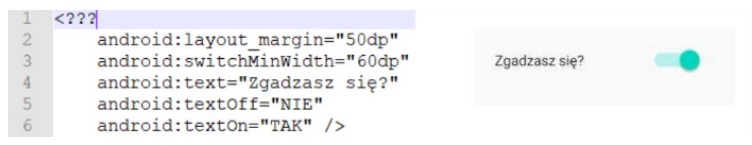

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Termin ryzyko zawodowe odnosi się do

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Jakie są różnice między kompilatorem a interpretem?

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

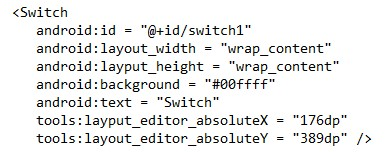

Kod przedstawiony w języku XML/XAML określa

Jakie są kluczowe etapy realizacji projektu programistycznego?

Jakie są cechy testów interfejsu?

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować