Pytanie 1

Która z tras jest oznaczona literą R w tabeli routingu?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Która z tras jest oznaczona literą R w tabeli routingu?

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

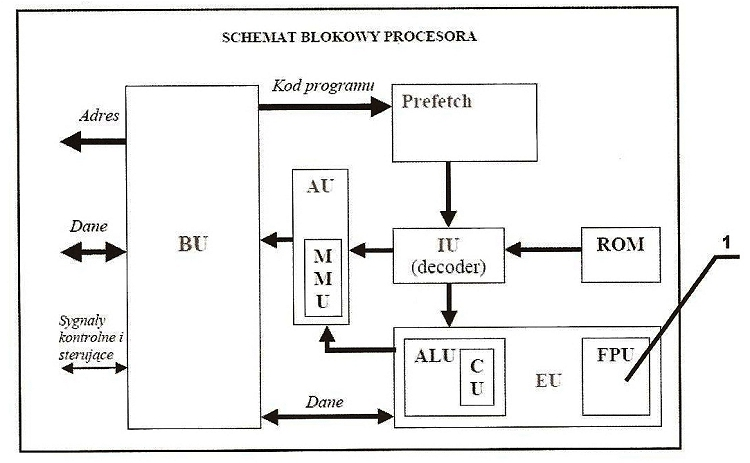

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

Jakie urządzenie jest pokazane na ilustracji?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Wskaż błędny podział dysku MBR na partycje?

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Jakie informacje zwraca polecenie netstat -a w systemie Microsoft Windows?

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Liczba 563 (8) w systemie szesnastkowym to

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

Który adres IP jest przypisany do klasy A?

Który z podanych adresów IP v.4 należy do klasy C?

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?

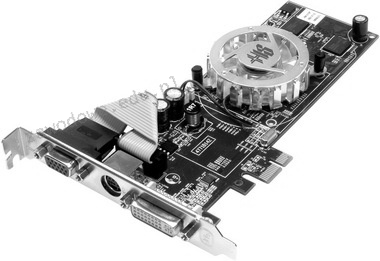

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Jaką usługę obsługuje port 3389?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Jaką topologię fizyczną charakteryzuje zapewnienie nadmiarowych połączeń między urządzeniami sieciowymi?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?