Pytanie 1

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

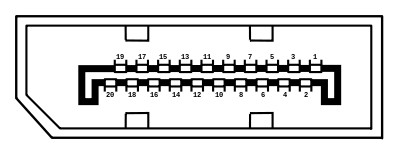

Na ilustracji ukazano port

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Metoda zwana rytownictwem dotyczy zasady działania plotera

Wskaż właściwą formę maski

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

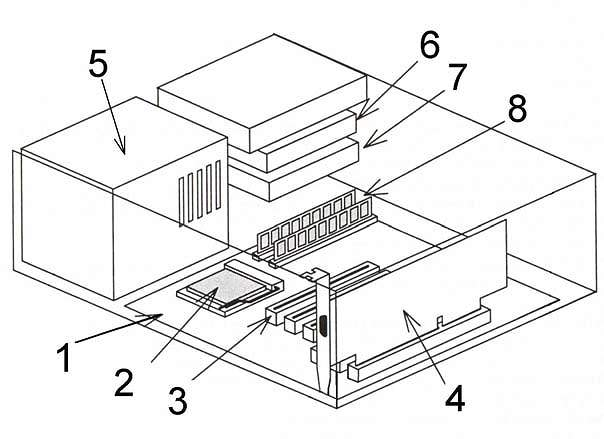

Na ilustracji widoczna jest pamięć operacyjna

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

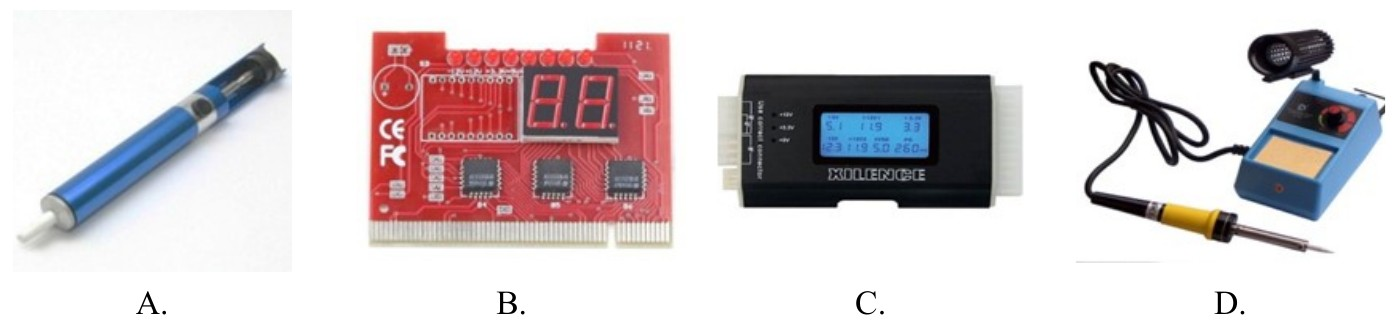

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Do czego służy polecenie 'ping' w systemie operacyjnym?

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

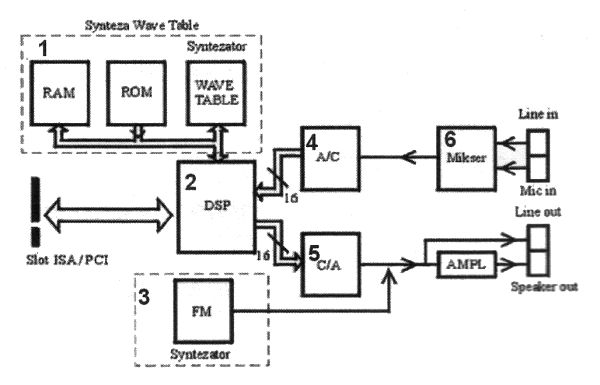

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Program fsck jest stosowany w systemie Linux do

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

Na ilustracji procesor jest oznaczony liczbą

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

Toner stanowi materiał eksploatacyjny w drukarce

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Jaka jest podstawowa funkcja protokołu SMTP?

W dokumentacji powykonawczej dotyczącej fizycznej oraz logicznej struktury sieci lokalnej powinny być zawarte

Aby przygotować ikony zaprezentowane na załączonym obrazku do wyświetlania na Pasku zadań w systemie Windows, należy skonfigurować