Pytanie 1

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

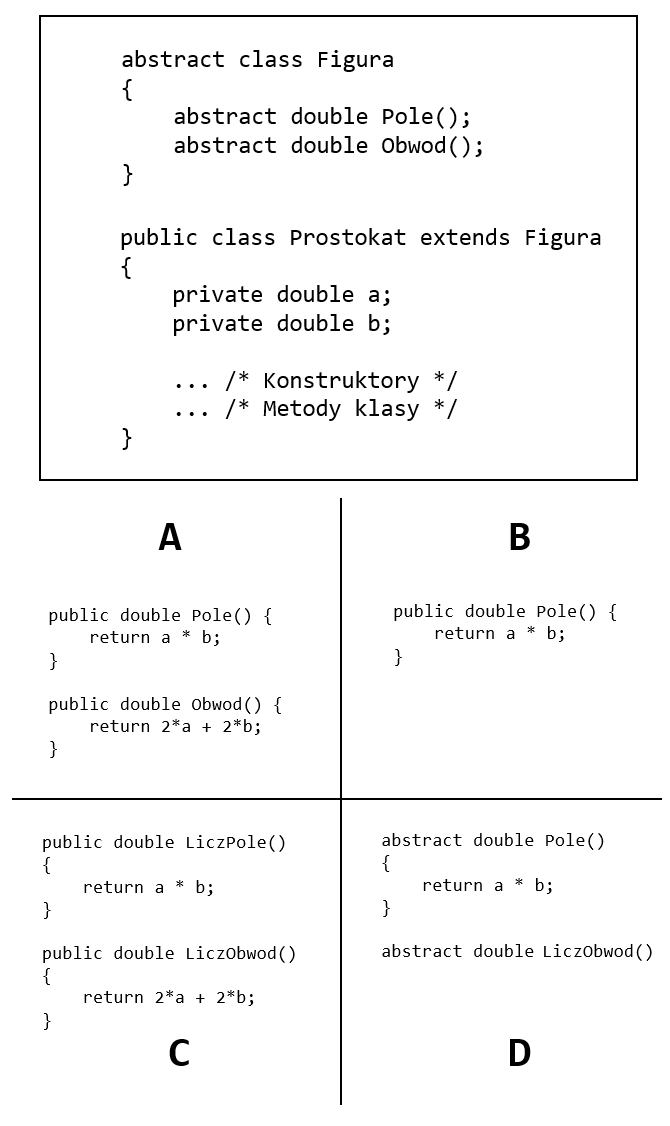

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

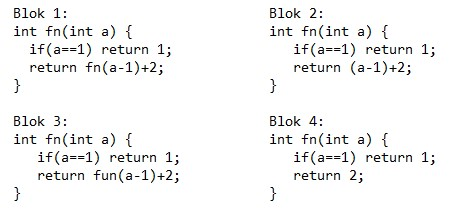

Który fragment kodu ilustruje zastosowanie rekurencji?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Termin ryzyko zawodowe odnosi się do

Jakie są różnice między dialogiem modalnym a niemodalnym?

Do form komunikacji werbalnej zalicza się

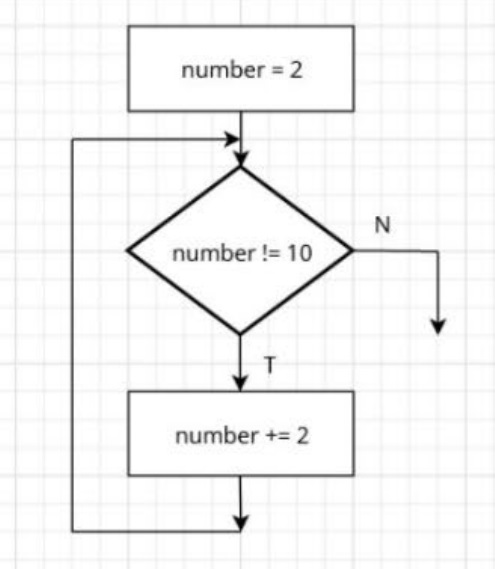

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Jakie informacje mogą być zapisywane w cookies przeglądarki?

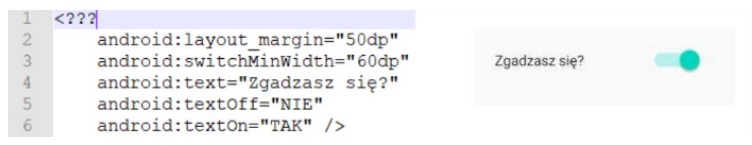

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jaki framework umożliwia tworzenie interaktywnych interfejsów użytkownika w języku TypeScript?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

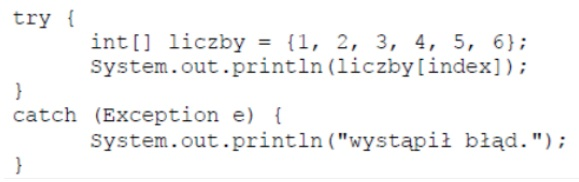

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena