Pytanie 1

Procesor RISC to procesor o

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Procesor RISC to procesor o

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Które z urządzeń sieciowych jest przedstawione na grafice?

Zbiór zasad określających metodę wymiany danych w sieci to

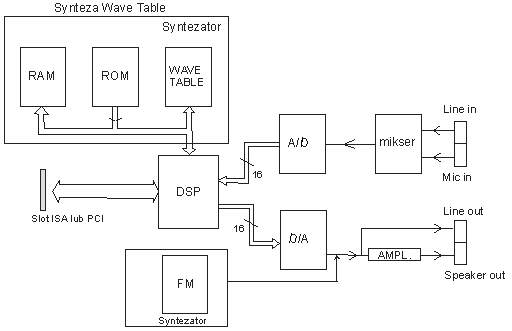

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

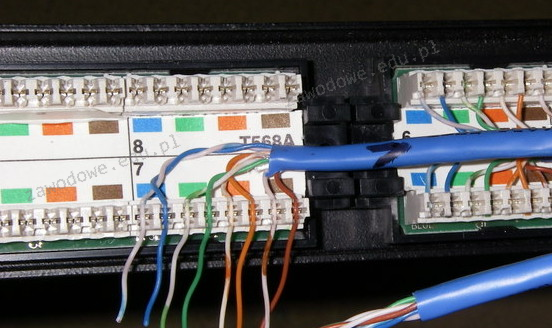

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Który z poniższych adresów IP należy do grupy C?

Który z wymienionych adresów należy do klasy C?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

W systemie binarnym liczba 51(10) przyjmuje formę

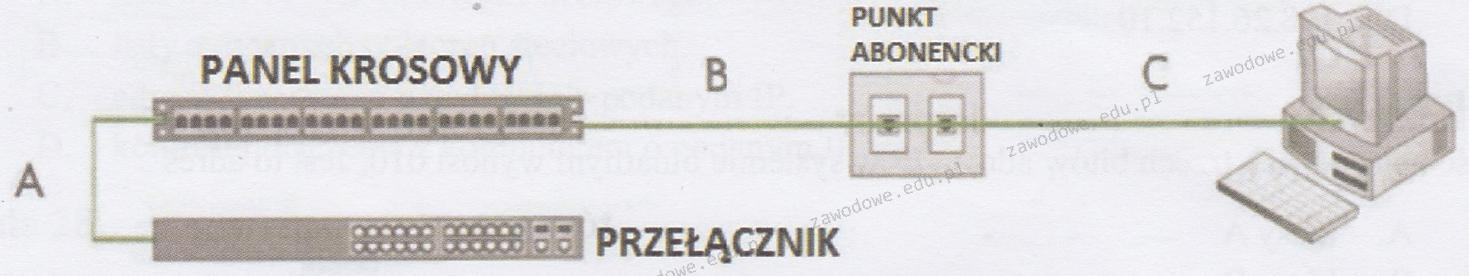

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

Graficzny symbol pokazany na ilustracji oznacza

AES (ang. Advanced Encryption Standard) to?

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Podczas skanowania reprodukcji obrazu z magazynu, na skanie obrazu ukazały się regularne wzory, zwane morą. Jakiej funkcji skanera należy użyć, aby usunąć te wzory?

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

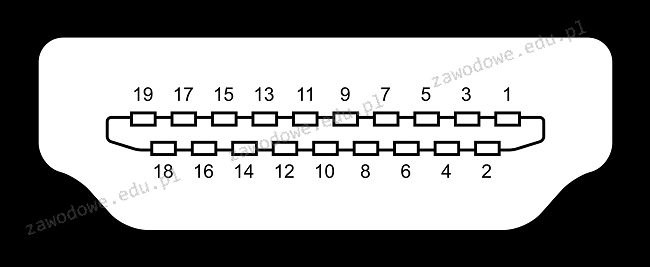

Zilustrowany na obrazku interfejs to

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

W wierszu poleceń systemu Windows polecenie md jest używane do

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

Jaką długość ma maska sieci dla adresów z klasy B?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Wskaż błędne twierdzenie dotyczące Active Directory?

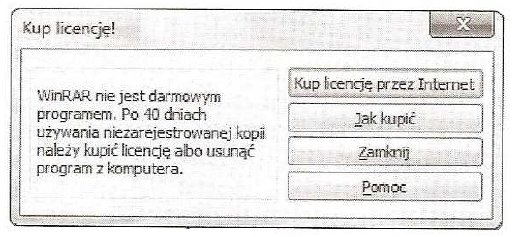

Program WinRaR pokazał okno informacyjne przedstawione na ilustracji. Jakiego rodzaju licencję na oprogramowanie użytkownik stosował do tej pory?

Jak wygląda liczba 51210) w systemie binarnym?

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?