Pytanie 1

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

W jakim systemie operacyjnym występuje mikrojądro?

Który z interfejsów stanowi port równoległy?

Jaką kwotę trzeba będzie zapłacić za wymianę karty graficznej w komputerze, jeśli koszt karty wynosi 250 zł, czas wymiany to 80 minut, a cena za każdą rozpoczętą roboczogodzinę to 50 zł?

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

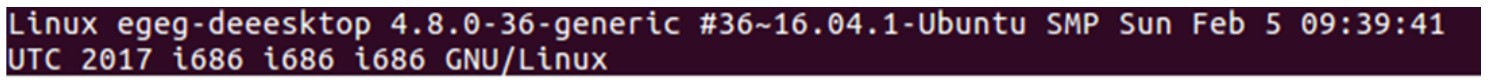

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jakie napięcie zasilające mają pamięci DDR2?

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

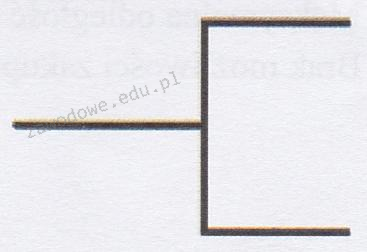

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

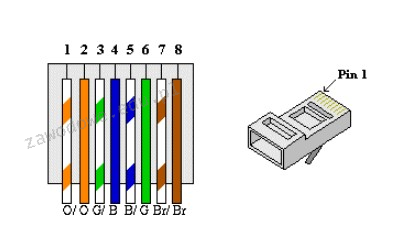

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

Licencja grupowa na oprogramowanie Microsoft należy do typu

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

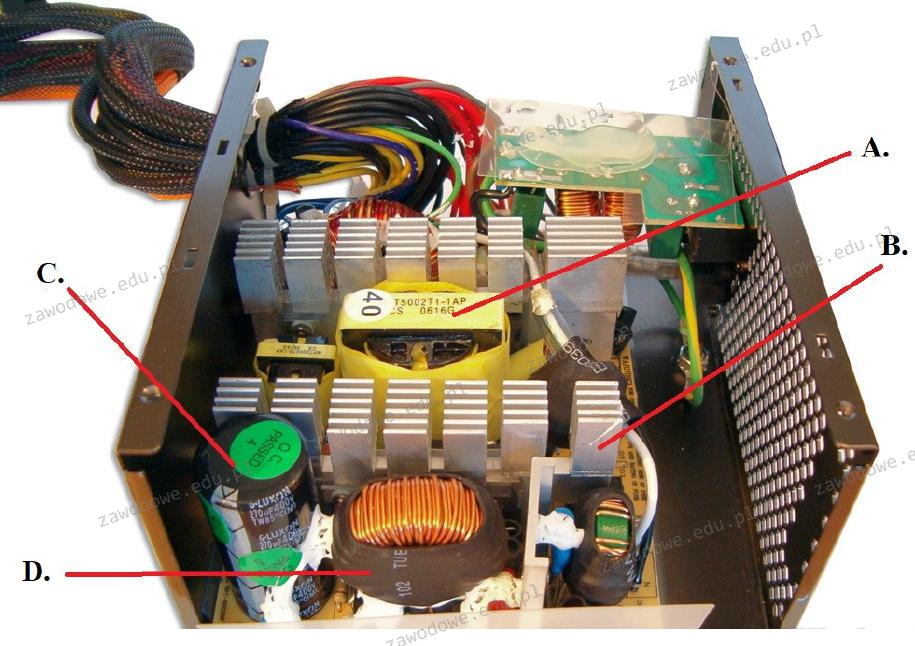

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

W systemie Windows przy użyciu polecenia assoc można

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

DB-25 służy jako złącze

W systemie Linux polecenie chown służy do

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Podczas uruchamiania komputera ukazuje się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL skutkuje

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest