Pytanie 1

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

GRUB, LILO, NTLDR to

Jakie pole znajduje się w nagłówku protokołu UDP?

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

W systemie Linux do obsługi tablic partycji można zastosować komendę

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Co symbolizuje graficzny znak przedstawiony na ilustracji?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Na ilustracji zaprezentowano końcówkę kabla

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

Protokół stosowany do rozgłaszania w grupie, dzięki któremu hosty informują o swoim członkostwie, to

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Toner stanowi materiał eksploatacyjny w drukarce

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Symbol przedstawiony na ilustracji wskazuje na produkt

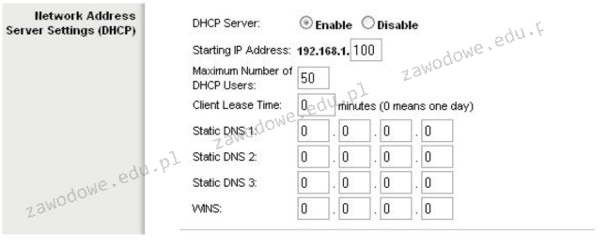

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Na schemacie przedstawiono podstawowe informacje dotyczące ustawień karty sieciowej. Do jakiej klasy należy adres IP przypisany do tej karty?

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Czym jest OTDR?

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

Atak typu hijacking na serwer internetowy charakteryzuje się

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Jakie rodzaje partycji mogą występować w systemie Windows?

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

Zamiana koncentratorów na switch'e w sieci Ethernet doprowadzi do

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie