Pytanie 1

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

Osobiste prawo autorskie twórcy do software'u

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

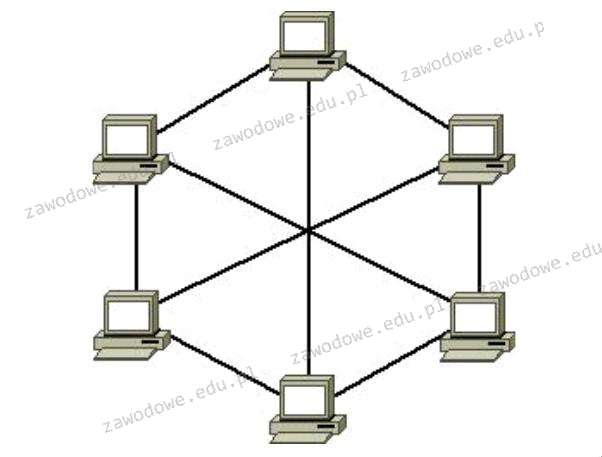

Jaką topologię sieci przedstawia rysunek?

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Aby ocenić stabilność systemu Windows Server, należy użyć narzędzia

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Aby skaner działał prawidłowo, co należy zrobić?

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

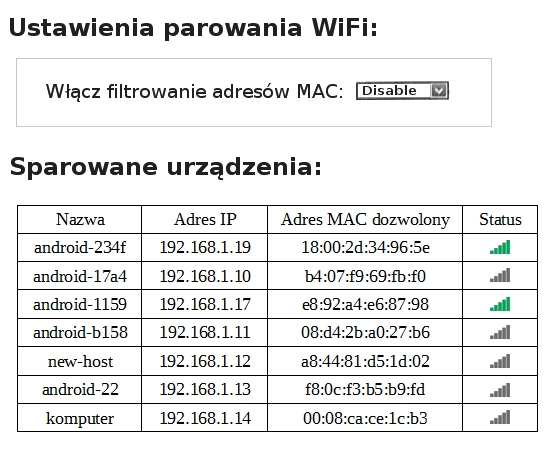

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

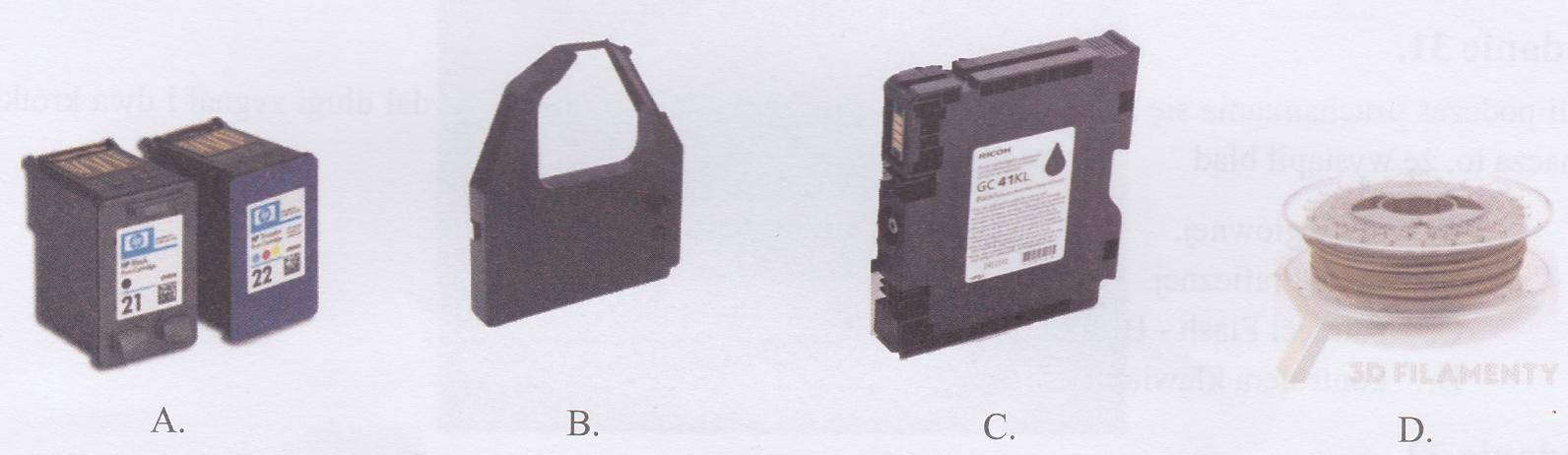

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Gdy w przeglądarce internetowej wpiszemy adres HTTP, pojawia się błąd "403 Forbidden", co oznacza, że

Który z wymienionych adresów należy do klasy C?

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

W wierszu poleceń systemu Windows polecenie md jest używane do

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału pomiędzy segmentami sieci lub jego blokowaniu?

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?