Pytanie 1

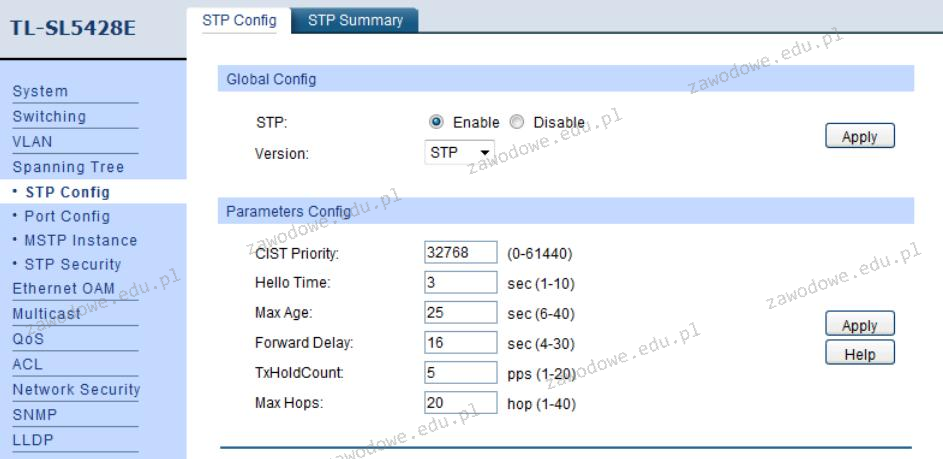

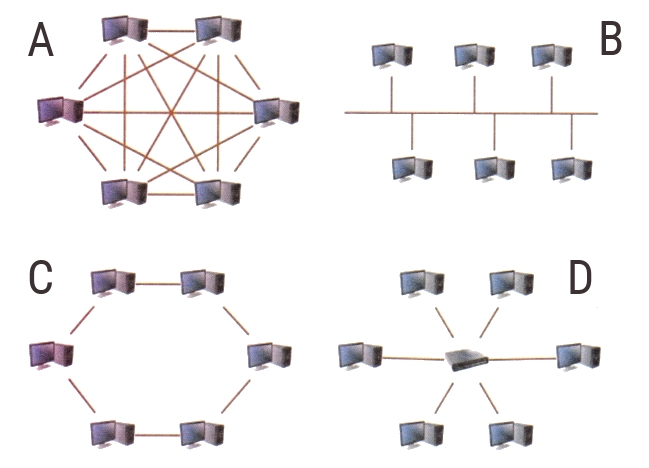

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Ustawienia przedstawione na diagramie dotyczą

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

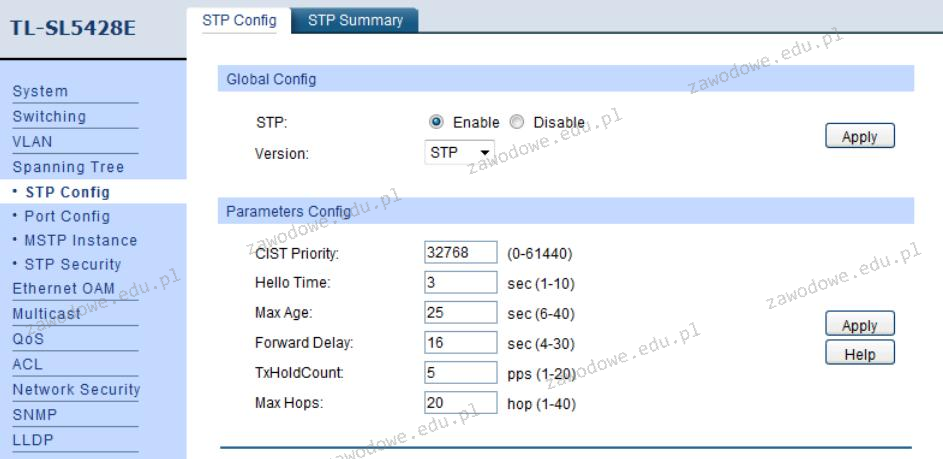

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Zawarty w listingach kod zawiera instrukcje pozwalające na

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Zużyty sprzęt elektryczny lub elektroniczny, na którym znajduje się symbol zobrazowany na ilustracji, powinien być

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

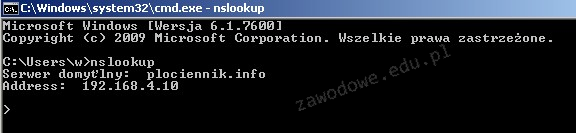

Jak nazywa się topologia fizyczna, w której każdy węzeł łączy się bezpośrednio ze wszystkimi innymi węzłami?

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Liczba 100110011 zapisana w systemie ósemkowym wynosi

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

Liczba 129 w systemie dziesiętnym będzie przedstawiona w formacie binarnym na

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Protokół transportowy bezpołączeniowy to

Wskaż błędny sposób podziału dysku MBR na partycje

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Jakim spójnikiem określa się iloczyn logiczny?

Jaką maksymalną prędkość transferu danych pozwala osiągnąć interfejs USB 3.0?

Minimalna ilość pamięci RAM wymagana dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako