Pytanie 1

Aby prawidłowo udokumentować linię kodu języka JavaScript, należy po znakach // wpisać komentarz

|

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Aby prawidłowo udokumentować linię kodu języka JavaScript, należy po znakach // wpisać komentarz

|

Która z zasad walidacji stron internetowych jest niepoprawna?

...

.......

i

są tym samym znacznikiem

, a następnie, w sytuacji, gdy oba są używane,powinien być zamknięty przed

, co jest wymagane do zachowania poprawnej struktury dokumentu. Warto również podkreślić, że HTML jest językiem niestrict, co oznacza, że przeglądarki są dość tolerancyjne w stosunku do błędów, ale nieprawidłowe zamykanie znaczników może prowadzić do nieprzewidywalnych rezultatów wizualnych na stronie. Ponadto, wielkie i małe litery w znacznikach HTML nie mają znaczenia, co oznacza, że

i

będą interpretowane identycznie. Można jednak przyjąć zasadę, że stosowanie jednolitej konwencji, na przykład pisania wszystkich znaczników małymi literami, jest dobrym nawykiem, który zwiększa czytelność kodu. Przykład tego błędu można zaobserwować, gdy programiści mylą się w zamykaniu znaczników, co często prowadzi do złamania struktury DOM i problemów z renderowaniem strony. Utrzymywanie porządku w kodzie HTML jest kluczowe dla jego dalszego rozwoju i utrzymania.

W SQL, aby w tabeli Towar dodać kolumnę rozmiar typu znakowego z maksymalną długością 20 znaków, jakie polecenie należy wykonać?

Jaką informację przekazuje przeglądarce internetowej zapis <!DOCTYPE html> ?

Jakie polecenie należy zastosować, aby cofnąć uprawnienia przyznane użytkownikowi?

W SQL wykorzystywanym przez system baz danych MySQL atrybut UNIQUE w poleceniu CREATE TABLE

Brak odpowiedzi na to pytanie.

Który z parametrów obiektu graficznego zmieni się po zmianie wartości kanału alfa?

Brak odpowiedzi na to pytanie.

Podczas definiowania koloru w formacie RGBA, na przykład rgba(100, 40, 50, 0.2), ostatnia liczba odnosi się do

Brak odpowiedzi na to pytanie.

Definicja stylu w CSS, którą zaprezentowano, dotyczy odsyłacza, który

| a:visited {color: orange;} |

Brak odpowiedzi na to pytanie.

Wyrażenie JavaScript: document.write(5==='5′); co zostanie wyświetlone?

Brak odpowiedzi na to pytanie.

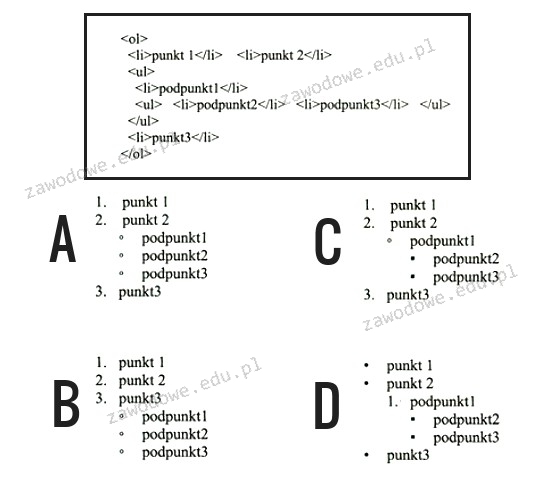

Poniżej znajduje się fragment kodu w języku HTML. Przedstawia on definicję listy:

Brak odpowiedzi na to pytanie.

Jak nazwana jest technika dołączania arkusza stylów do dokumentu HTML użyta w podanym kodzie?

| <p style="color:red;">tekst</p> |

Brak odpowiedzi na to pytanie.

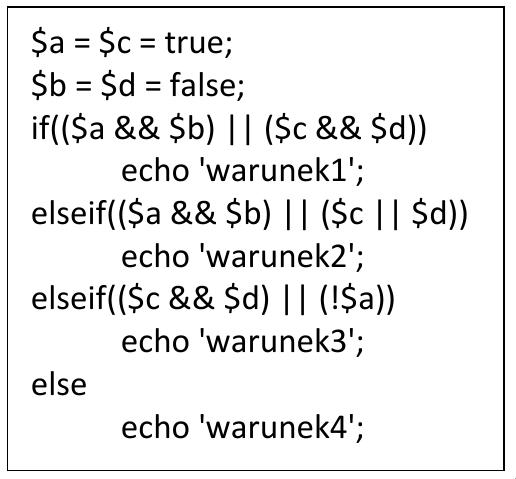

Wynikiem realizacji zamieszczonego kodu PHP jest pokazanie komunikatu

Brak odpowiedzi na to pytanie.

Dany fragment kodu ilustruje składnię danego języka

Brak odpowiedzi na to pytanie.

W CSS wartości: underline, overline, line-through oraz blink odnoszą się do właściwości

Brak odpowiedzi na to pytanie.

W programie do edycji grafiki rastrowej opcja „dodaj kanał alfa” pozwala na

Brak odpowiedzi na to pytanie.

Wskaż prawidłową definicję funkcji w języku JavaScript?

Brak odpowiedzi na to pytanie.

Które z poniższych poleceń przywróci funkcjonalność uszkodzonej tabeli w SQL?

Brak odpowiedzi na to pytanie.

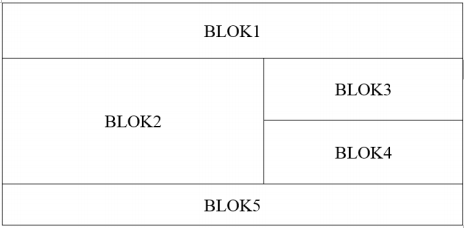

Strona internetowa powinna mieć zorganizowaną strukturę bloków. Aby osiągnąć ten układ, należy przypisać sekcjom odpowiednie właściwości w ten sposób:

Brak odpowiedzi na to pytanie.

Czym jest relacja w bazach danych?

Brak odpowiedzi na to pytanie.

Jak nazywa się organizacja odpowiedzialna za wyznaczanie standardów dla języka HTML?

Brak odpowiedzi na to pytanie.

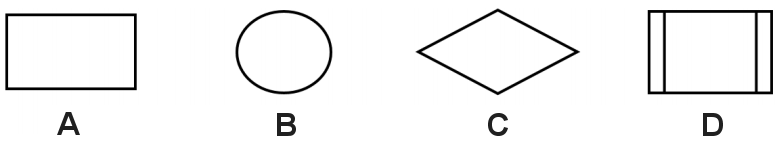

W jakim bloku powinien być umieszczony warunek pętli?

Brak odpowiedzi na to pytanie.

Podczas testowania skryptu JavaScript można w konsoli wyświetlać obecnie przechowywane wartości zmiennych przy użyciu funkcji

Brak odpowiedzi na to pytanie.

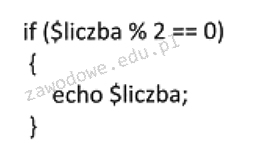

Warunek zapisany w PHP wyświetli liczbę, jeśli

Brak odpowiedzi na to pytanie.

Mamy tablicę o n elementach o nazwie t[n]. Zadaniem algorytmu, zapisanego w krokach, jest wyliczenie sumy

| K1: i = 0; wynik = 0; K2: Dopóki i < n wykonuj K3 .. K4 K3: wynik ← wynik + t[i] K4: i ← i + 2 K5: wypisz wynik |

Brak odpowiedzi na to pytanie.

Na tabeli muzyka, przedstawionej na schemacie, wykonano następującą kwerendę SQL. Co zostanie zwrócone przez tę zapytanie? SELECT wykonawca FROM `muzyka` WHERE wykonawca LIKE 'C%w';

Brak odpowiedzi na to pytanie.

Hermetyzacja to zasada programowania obiektowego, która mówi, że

Brak odpowiedzi na to pytanie.

Przedstawiony błąd, który pojawił się podczas interpretacji kodu PHP, może być spowodowany

| Notice: Trying to access array offset on value of type null in C:\xampp\htdocs\1\biuro.php on line 38 |

Brak odpowiedzi na to pytanie.

W podanym kodzie PHP, w miejscu kropek należy umieścić odpowiednią instrukcję

| $zapytanie = mysqli_query($db, "SELECT imie, nazwisko FROM uzytkownik"); while ($wiersz = ...................) echo "$wiersz[0] $wiersz[1]"; |

Brak odpowiedzi na to pytanie.

Na przedstawionej tabeli samochody wykonano zapytanie SQL SELECT

| SELECT model FROM samochody WHERE rocznik = 2016; |

| id | marka | model | rocznik | kolor | stan |

|---|---|---|---|---|---|

| 1 | Fiat | Punto | 2016 | czerwony | bardzo dobry |

| 2 | Fiat | Punto | 2002 | czerwony | dobry |

| 3 | Fiat | Punto | 2007 | niebieski | bardzo dobry |

| 4 | Opel | Corsa | 2016 | grafitowy | bardzo dobry |

| 5 | Opel | Astra | 2003 | niebieski | porysowany lakier |

| 6 | Toyota | Corolla | 2016 | czerwony | bardzo dobry |

| 7 | Toyota | Corolla | 2014 | szary | dobry |

| 8 | Toyota | Yaris | 2004 | granatowy | dobry |

Brak odpowiedzi na to pytanie.

Kwerenda ALTER TABLE artykuly MODIFY cena float ma na celu wykonanie modyfikacji w tabeli artykuly?

Brak odpowiedzi na to pytanie.

Jak można usunąć ciasteczko o nazwie ciastko, korzystając z języka PHP?

Brak odpowiedzi na to pytanie.

Które z poniższych stwierdzeń na temat klucza głównego jest prawdziwe?

Brak odpowiedzi na to pytanie.

W kodzie HTML zdefiniowano formularz, który wysyła dane do pliku formularz.php. Po wciśnięciu przycisku typu submit przeglądarka przechodzi do przedstawionego adresu.

Na podstawie podanego adresu można powiedzieć, że dane do pliku formularz.php zostały przesłane metodą

|

Brak odpowiedzi na to pytanie.

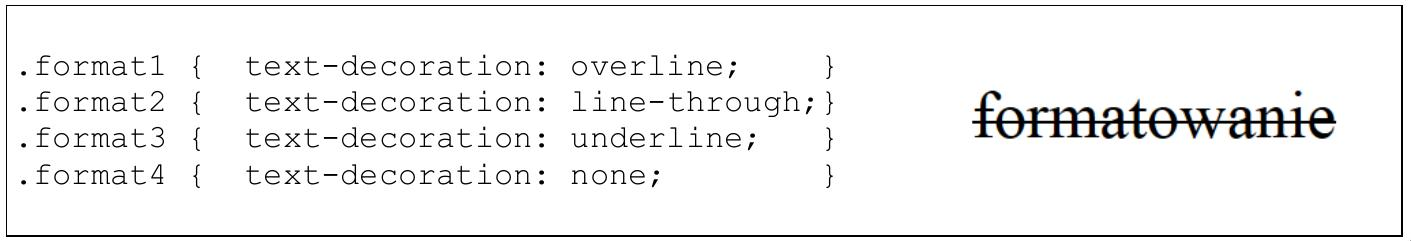

W kodzie CSS stworzono cztery klasy stylizacji, które zostały wykorzystane do formatowania akapitów. Efekt widoczny na ilustracji uzyskano dzięki zastosowaniu klasy o nazwie

Brak odpowiedzi na to pytanie.

. Wielu projektantów korzysta z takich dekoracji, aby poprawić czytelność i funkcjonalność stron internetowych, zapewniając użytkownikom intuicyjne oznaczenia wizualne. Ważne jest także użycie semantycznego HTML, co w połączeniu z odpowiednimi stylami CSS pozwala tworzyć dostępne dla użytkowników strony internetowe zgodne ze standardami W3C.

Logo platformy CMS noszącej nazwę Joomla! to

Brak odpowiedzi na to pytanie.

W języku HTML zdefiniowano listę, która

|

Brak odpowiedzi na to pytanie.

Skrypt w JavaScript, który obsługuje wynagrodzenia pracowników, powinien stworzyć raport dla tych, którzy są zatrudnieni na umowę o pracę oraz otrzymują wynagrodzenie w przedziale domkniętym od 4000 do

4500 zł. Jaki warunek należy zastosować do wygenerowania raportu?

Brak odpowiedzi na to pytanie.

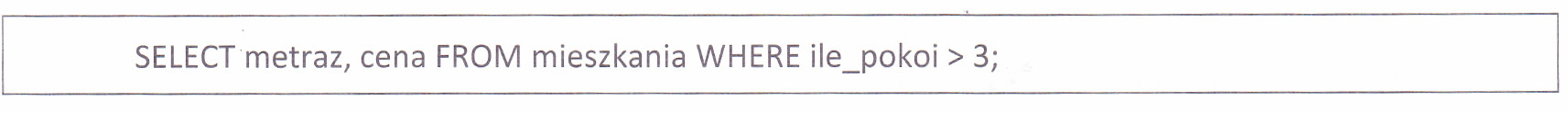

W dostępnej tabeli mieszkań znajdują się kolumny o nazwach: adres, metraż, liczba_pokoi, standard, status, cena. Wykonanie podanej kwerendy SQL SELECT spowoduje, że zostaną wyświetlone

Brak odpowiedzi na to pytanie.

Można wydać instrukcję transakcyjną ROLLBACK, aby

Brak odpowiedzi na to pytanie.