Pytanie 1

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

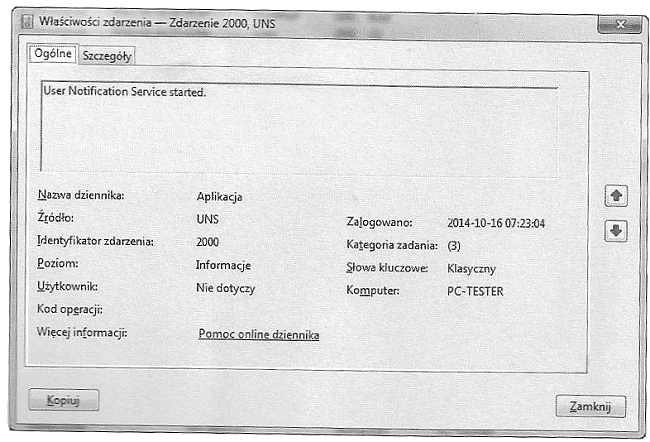

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

W technologii Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP podłączone do pinów:

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Zestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Jakie korzyści płyną z zastosowania systemu plików NTFS?

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Który z podanych adresów IP v.4 należy do klasy C?

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Rozmiar plamki na ekranie monitora LCD wynosi

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

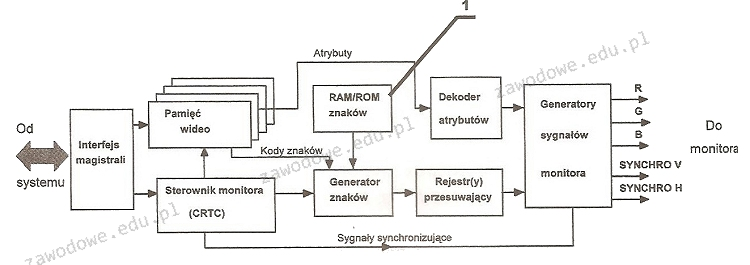

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Na 16 bitach możemy przechować

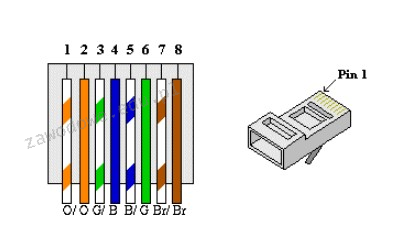

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

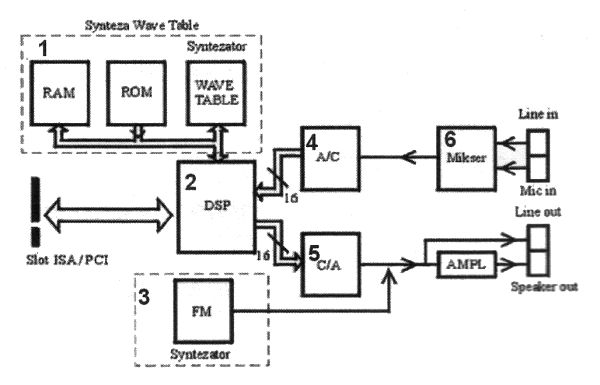

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

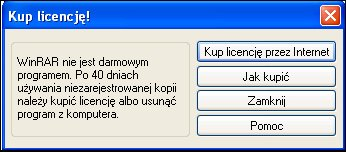

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

W systemach Windows XP Pro/ Windows Vista Bizness/Windows 7 Pro/Windows 8 Pro, rozwiązaniem zapewniającym poufność danych dla użytkowników korzystających z jednego komputera, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Jakie polecenie w systemie Linux pozwala na wyświetlenie informacji o bieżącej godzinie, czasie pracy systemu oraz liczbie użytkowników zalogowanych do systemu?

Skrypt o nazwie wykonaj w systemie Linux zawiera: echo -n "To jest pewien parametr " echo $? Wykonanie poleceń znajdujących się w pliku spowoduje wyświetlenie podanego tekstu oraz

Która norma odnosi się do okablowania strukturalnego?

Jak nazywa się kod kontrolny, który służy do wykrywania błędów oraz potwierdzania poprawności danych odbieranych przez stację końcową?