Pytanie 1

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Czym jest klasa w programowaniu obiektowym?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

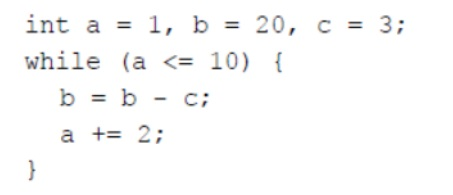

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

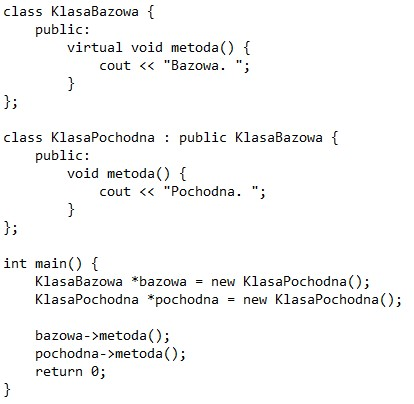

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Jakie są główne cechy architektury klient-serwer?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Wskaż algorytm sortowania, który nie jest stabilny?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Co oznacza akronim IDE w kontekście programowania?

Jakie są różnice między kompilatorem a interpretem?

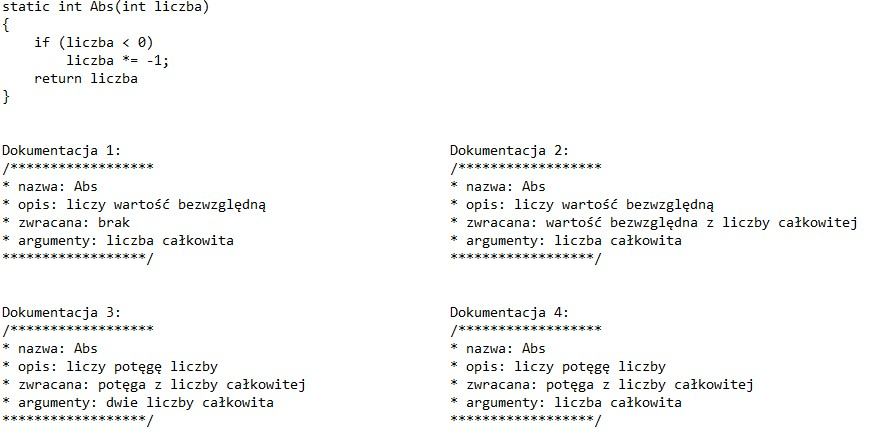

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

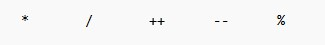

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Termin ryzyko zawodowe odnosi się do

Jakie jest oznaczenie normy międzynarodowej?

Jaką istotną właściwość ma algorytm rekurencyjny?

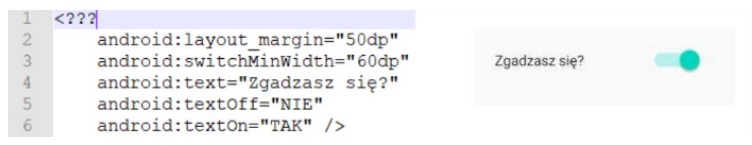

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Programista może wykorzystać framework Angular do realizacji aplikacji:

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Co należy do zadań interpretera?