Pytanie 1

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

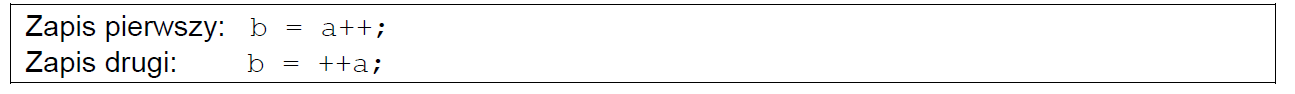

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jaka jest składnia komentarza jednoliniowego w języku Python?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Termin ryzyko zawodowe odnosi się do

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

Co oznacza akronim IDE w kontekście programowania?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Jakie są różnice między typem łańcuchowym a typem znakowym?

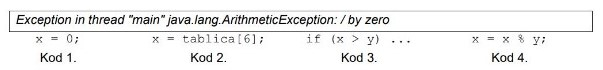

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Który z algorytmów ma złożoność O(n2)?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Która z wymienionych reguł należy do netykiety?

Jaką rolę pełni element statyczny w klasie?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?